Akira n'est pas seulement le nom d'un manga emblématique des années 80. C'est également un nom utilisé pour qualifier des ransomwares : après un premier en 2017, un autre rançongiciel portant ce patronyme a été découvert en mars dernier. Sans lien apparenté avec son prédécesseur, cette dernière génération de ransomware a fait plusieurs victimes dans des secteurs variés (enseignement, finance, immobilier...) avec à la clé des vols de données et des demandes de rançons allant de 200 000 $ à plusieurs millions de dollars. Akira présente quelques similitudes avec le ransomware Conti v2, ce qui pourrait indiquer que les auteurs du malware se sont au moins inspiré des sources de ce dernier qui rappelons-le ont fuité.

« Le ransomware Akira se présente sous la forme d'un binaire Windows 64 bits écrit pour le système d'exploitation Windows. Il est écrit en C++ et s'appuie en grande partie sur des bibliothèques C++. En outre, la bibliothèque Boost a été utilisée pour mettre en œuvre le code de cryptage asynchrone », a expliqué l'éditeur de sécurité Avast. « Pendant l'exécution, le ransomware génère une clé de chiffrement symétrique à l'aide de CryptGenRandom(), qui est le générateur de nombres aléatoires mis en œuvre par Windows CryptoAPI. Les fichiers sont chiffrés par Chacha 2008 (implémentation de D. J. Bernstein). La clé symétrique est chiffrée par le code RSA-4096 et ajoutée à la fin du fichier chiffré. La clé publique est codée en dur dans le binaire du ransomware et diffère selon l'échantillon ».

Des fonctionnements similaires d'Akira sous Windows et Linux

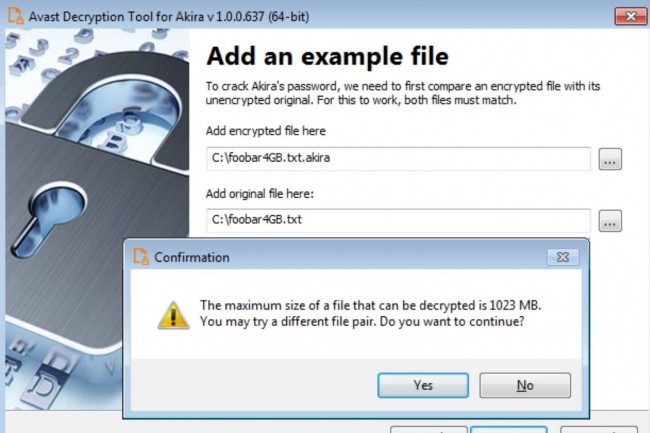

Bonne nouvelle pour les victimes de ce ransomware puisque le fournisseur a annoncé la disponibilité d'une clé de déchiffrement pour retrouver ses données sans passer par la case rançon. Deux versions du déchiffreur ont été proposées, toutes deux pour les systèmes Windows, le premier en 64-bits et le second en 32-bits. Avast recommande d'utiliser la version 64 bits car le craquage du mot de passe nécessite beaucoup de mémoire système. « Il est extrêmement important de choisir une paire de fichiers aussi grands que possible. En raison du calcul de la taille des blocs par Akira, il peut y avoir des différences considérables dans la limite de taille, même pour des fichiers qui diffèrent par une taille d'un octet », prévient par ailleurs le fournisseur.

La version Linux du ransomware Akira fonctionne de la même manière que pour Windows, les fichiers chiffrés ayant la même extension et le même schéma de chiffrement. « Évidemment, la CryptoAPI de Windows n'est pas disponible sous Linux, et les auteurs du ransomware ont donc utilisé la bibliothèque Crypto++ pour couvrir les parties gérées par la CryptoAPI de Windows », précise Avast. « Notre équipe développe actuellement une version Linux de nos décrypteurs. En attendant, la version Windows du décrypteur peut être utilisée pour décrypter les fichiers chiffrés par la déclinaison Linux du ransomware. Veuillez utiliser la couche WINE pour exécuter le décrypteur sous Linux ».

Commentaire