Ghostscript est un véritable dinosaure informatique. Publié pour la première fois en 1988, il s'agt d'un interprète postcript que l'on retrouve toujours dans de très nombreux outils de conversion et de prévisualisation de documents et d'images (Adobe pdf, ImageMagick, LibreOffice...). Problème : cet outil antédiluvien est vulnérable à une faille (CVE-2024-29510) liée à sa chaine de format dans sa version 10.03.0 ou inférieure. Dans un billet de blog, Codean Labs s'est penché de près sur le sujet en montrant comment cette faille peut être exploitée. "Cette vulnérabilité a un impact significatif sur les applications web et autres services offrant des fonctionnalités de conversion et de prévisualisation de documents, car ils utilisent souvent Ghostscript sous le capot", confirme la société. "Nous vous recommandons de vérifier si votre solution utilise (indirectement) Ghostscript et, le cas échéant, de la mettre à jour avec la version la plus récente."

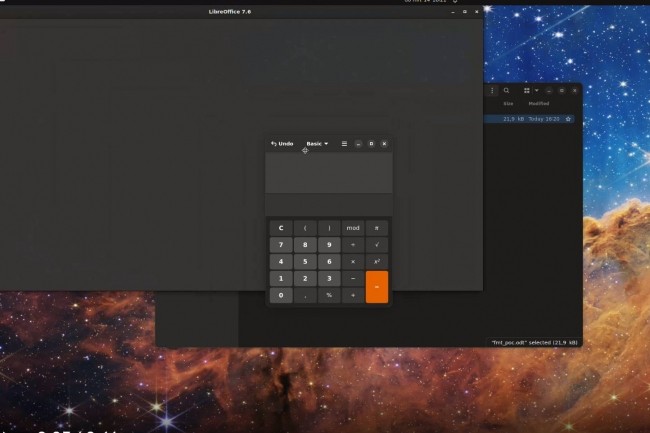

La vulnérabilité Ghostscript a été remontée le 14 mars dernier et reconnu par ses développeurs une quinzaine de jours plus tard avant la publication de la v 10.03.1 le 2 mai dernier corrigeant le problème. Le délai de 3 mois étant écoulé, Codean Labs a publié des détails et un PoC d'exploit pour mieux comprendre comment les pirates peuvent s'y prendre pour tirer partie de cette vulnérabilité.

Un score CVSS sous estimé ?

Suite à cette publication, de nombreux experts cybersécurité interrogés par The Register sont montés au créneau pour avertir de potentiels dangers d'exploit pour les utilisateurs et entreprises qui n'auraient pas mis à jour Ghostscript. C'est le cas par exemple de Bob Rudis, vice-président data science chez GreyNoise, qui a déclaré que les avis et les évaluations de gravité (score CVSS de 5.5.) sous-estiment un danger bien réel et important. Car aucune interaction avec l'utilisateur n'est nécessaire pour que l'exploit réussisse alors que Red Hat et Tenable ont tous deux estimé que ce n'était pas le cas. Même son de cloche du côté de Bill Mill, développeur chez ReadMe, qui a déclaré avoir déjà vu des attaques dans la nature. "Maintenant qu'un PoC a été publié - que M. Mill a qualifié de "trivial" à exploiter - et qu'une grande partie de l'attention est portée sur les CVE-2024-29510, l'application de ces correctifs devrait être la priorité absolue de toute entreprise", alerte l'expert.

Ce n'est pas la première fois que Ghostscript est pris en défaut de sécurité. Cela avait déjà été le cas en juillet dernier avec la CVE-2023-36664. Mais celle-ci avait alors été classée 9.8 laissant peu de doutes sur sa gravité. "À l'époque, les inquiétudes étaient nombreuses, tout comme cette semaine, principalement parce que l'on s'est rendu compte à quel point Ghostscript était répandu dans les logiciels modernes", expliquait alors Kroll.

Commentaire