La société Securonix, spécialisée dans la sécurité, a observé une campagne d’attaques nommée DB#JAMMER. Particularité de cette offensive, les cybercriminels arrivent à compromettre des serveurs Microsoft SQL et déployer à la fois l’outil Cobalt Strike et le ransomware FreeWorld (un dérivé de Mimic). Pour cela, ils se servent de plusieurs outils, dont « des logiciels d’énumération de répertoire et de vol d’identifiants, des payload RAT et de ransomware ».

Accès initial aux serveurs Microsoft SQL et persistance de l'attaque

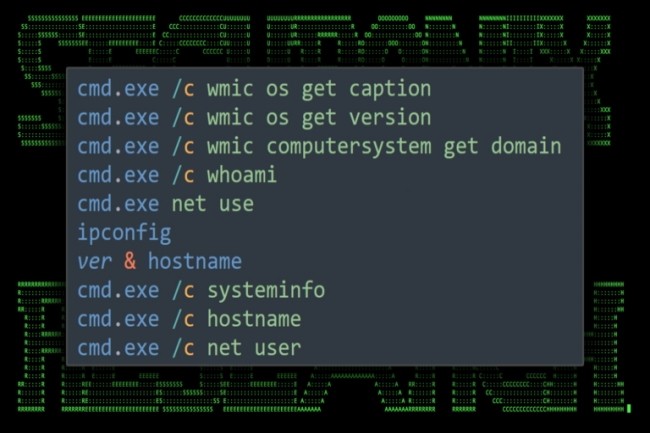

Les attaquants utilisent des techniques de force brute pour deviner les informations d'identification des serveurs Microsoft SQL ciblés, mais les chercheurs ne savent pas très bien si ces tentatives sont basées sur le dictionnaire ou sur un essaimage de mots de passe. Dans ce dernier cas, ils s’appuient généralement sur des combinaisons de noms d'utilisateur et de mots de passe obtenues à la suite d'autres fuites de bases de données. Après l'accès initial, les attaquants ont parcouru la base de données en listant tous les utilisateurs y ayant accès et vérifié si une fonction appelée xp_cmdshell était activée. Cette instruction Transact-SQL offre aux utilisateurs de bases de données d'exécuter des commandes shell sous Windows et de renvoyer la sortie sous forme de texte. Les attaquants ont largement utilisé xp_cmdshell, d'abord pour recueillir des informations sur le système et l'environnement réseau en invoquant des outils Windows comme wmic.exe, net.exe et ipconfig.exe, puis pour apporter des modifications aux comptes Windows et à la base de registre du système. « Trois nouveaux utilisateurs ont été créés sur l'hôte victime, à savoir windows, adminv$ et mediaadmin{{%%ltplaceholder%%}}nbsp;», ont encore expliqué les chercheurs de Securonix. « Chaque utilisateur a été ajouté aux groupes ‘utilisateurs distants’ (remote desktop users) et 'administrateurs’ (administrators). « Il est intéressant de remarquer que les attaquants ont tenté d'exécuter une grande ligne de commande qui créerait les utilisateurs et modifierait l'appartenance aux groupes. Cependant, plusieurs variantes de la commande ont été exécutées pour tenir compte de la langue des groupes : « anglais, allemand, polonais, espagnol et catalan ».

D'autres modifications ont été apportées aux utilisateurs récents afin que leurs mots de passe et leurs sessions de connexion n'expirent jamais. Les modifications apportées au registre étaient également importantes et comprenaient l'activation du service RDP (Remote Desktop Protocol), la désactivation des restrictions de contrôle d'accès des utilisateurs et le masquage des utilisateurs connectés à distance sur l'écran de connexion local. L'objectif était de permettre aux attaquants de contrôler le système à distance par une méthode plus fiable et plus difficile à détecter que les commandes xp_cmdshell de la base de données. Cependant, l'un des problèmes rencontrés était que les connexions RDP entrantes étaient bloquées par le pare-feu du réseau, de sorte qu'ils ont tenté de déployer un proxy inverse et une solution de tunneling appelée Ngrok.

Un ransomware dérivé de Mimic

Les cybercriminels ont aussi mis en place un partage SMB à distance vers un serveur sous leur contrôle afin de monter localement un répertoire contenant un grand nombre de leurs outils et charges utiles. Il s’agissait en particulier d’un agent de commande et de contrôle Cobalt Strike enregistré sous le nom srv.exe et d'une version du logiciel de bureau à distance AnyDesk. Un scanner de ports réseau et les outils de dumping d’identifiants Mimikatz ont également été déployés pour tenter un mouvement latéral vers d'autres systèmes sur le réseau.

Enfin, quand les pirates ont considéré que le système était entièrement sous leur contrôle, ils ont déployé un fichier appelé 5000.exe qui était un dropper pour un programme de ransomware que les attaquants appellent FreeWorld, mais qui est en fait une variante plus récente du ransomware connu Mimic. Les deux utilisent une application annexe appelée Everything.exe, qui sert à localiser les fichiers à chiffrer. Ceux-ci sont stockés avec une extension .FreeWorldEncryption et le ransomware dépose un fichier contenant des instructions sur la manière de payer la rançon, appelé FreeWorld-Contact.txt.

Défenses contre les attaques basées sur Microsoft SQL

Selon un rapport publié en juillet par l’entreprise de sécurité Trustwave, Microsoft SQL est de loin le système de gestion de bases de données relationnelles le plus ciblé et la plupart des attaques procèdent à des techniques de force brute pour deviner les mots de passe. Il est donc essentiel de disposer de mots de passe uniques et complexes pour les bases de données MSSQL exposées à Internet. Comme le montre également cette attaque, la procédure xp_cmdshell peut présenter un risque sérieux et devrait être limitée autant que possible sur les systèmes. Sans cette procédure, les attaquants auraient eu beaucoup plus de mal à obtenir l'exécution de codes à distance sur les systèmes. Les chercheurs de Securonix conseillent par ailleurs d'utiliser si possible des tunnels VPN pour accéder aux serveurs MSSQL au lieu de les exposer directement à Internet, de surveiller les répertoires de stockage de logiciels malveillants courants tels que « C:\Windows\Temp » et de déployer une journalisation au niveau du processus comme Sysmon et PowerShell.

Commentaire