En début d’après-midi, un tweet d’Arnaud de Bermingham, fondateur et président de Scaleway, lançait un premier avertissement : « Si vous utilisez ESXi 6.x, mettez à jour IMMÉDIATEMENT, un cryptolock est en train de se propager à toute vitesse ! ». Puis, c’était au tour d’Ikoula d’enchainer sur Twitter également, avec ce message, « Nous avons remarqué que des serveurs clients sous OS ESXi (6.5 et 6.7) sont victime d'un ransomware. Nous vous invitons vivement à checker vos serveurs, à filtrer au maximum les accès sur votre firewall et à désactiver l'accès SSH ! ».

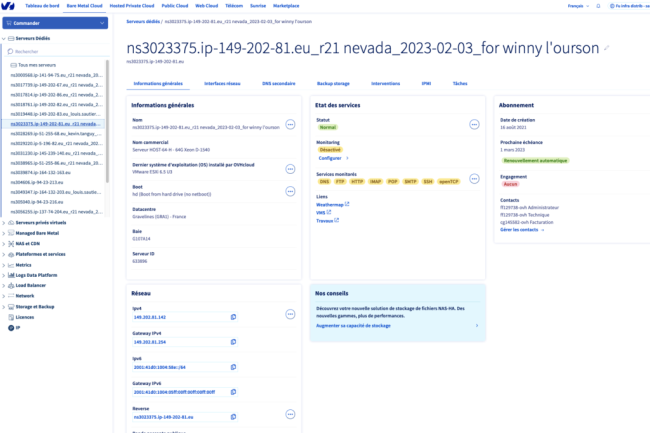

Enfin, OVH a tiré la sonnette d’alarme à la même période. Mais le fournisseur roubaisien va plus loin en publiant rapidement (trop) sur son blog un message du CISO groupe, Julien Levrard, concernant l’identité du ransomware fautif. Il s’agit du groupe Nevada qui cible en particulier les environnements ESXi et dont nous avons parlé hier dans cet article. Les experts d’OVH soulignent que le rançongiciel se sert de la faille CVE-2021-21974 comme vecteur de compromission. Corrigée en février 2021, la vulnérabilité de dépassement de mémoire tampon affecte OpenSLP dans l'hyperviseur bare-metal ESXi. « Un acteur malveillant se trouvant dans le même segment de réseau qu’ESXi ayant accès au port 427 pourrait déclencher un problème de dépassement de mémoire tampon dans le service OpenSLP générant une exécution de code à distance », écrivait alors VMware.

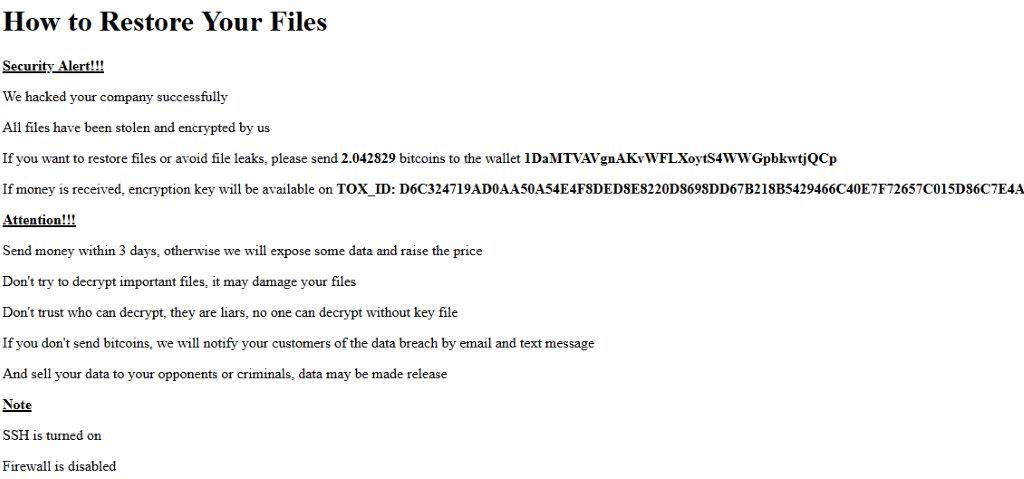

Si OVH donne quelques pistes pour éviter d’être impactés, notamment une vérification de la version des ESXi utilisés et débrancher OpenSLP (port 427), pour plusieurs clients c’est trop tard. Un créateur de site Internet a indiqué sur Twitter que 2 000 VM étaient tombées à cause du ransomware. Le groupe Nevada a déjà fixé sa rançon à 2 bitcoins soit environ 45 000 euros.

MAJ : Le message du blog d'OVH a été corrigé pour ne plus intégrer Nevada, mais en confirmant le vecteur d'attaque.

La demande de rançon des cybercriminels est fixée à 2 bitcoins.

CVE corrigé il y a deux ans... Il ne serait pas là le réel problème ?

Signaler un abus