Au cours des deux dernières semaines de décembre, une passionnée de sécurité utilisant le pseudonyme SandboxEscaper avait livré des détails et un code d’exploitation preuve de concept (PoC) pour deux vulnérabilités d'escalade de privilèges dans Windows. Mais ce mois-ci Microsoft n’a pas livré de correctifs pour ces vulnérabilités désormais publiques. Heureusement, pour protéger les systèmes jusqu'à la disponibilité d’un patch officiel, des chercheurs d'ACROS Security ont créé des correctifs temporaires faciles à appliquer. Pour l’instant, ils ont livré un « micropatch » temporaire pour l'une de ces deux vulnérabilités via 0patch, un service qui fournit du patch binaire in-memory pour les failles zero-day, et ils testent également un patch pour la seconde vulnérabilité.

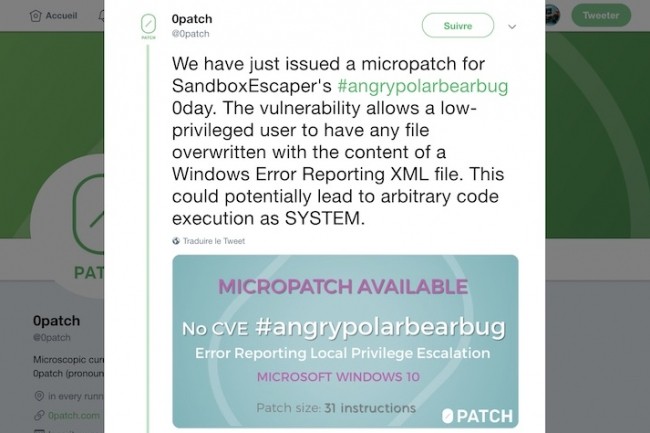

L'une des vulnérabilités révélées par SandboxEscaper permet à un utilisateur ayant peu de privilèges de lire n'importe quel fichier système, y compris ceux appartenant à d'autres utilisateurs. L'exploitation tire parti d'une fonctionnalité de Windows appelée MsiAdvertiseProduct qui effectue des opérations avec les privilèges SYSTEM, de sorte qu'elle peut conduire à la divulgation d'informations, surtout si les attaquants connaissent le chemin vers les fichiers potentiellement sensibles qu'ils peuvent exposer. La seconde vulnérabilité est encore plus grave et permet aux utilisateurs avec peu de privilèges d'écraser des fichiers arbitraires en tant que SYSTEM, ce qui peut conduire à l'exécution arbitraire de code avec le niveau de privilège le plus élevé possible. C’est pour empêcher l’exploitation de cette faille surnommée AngryPolarBearBug que 0patch.com a livré un correctif.

Un accès de type privilège nécessaire

Les vulnérabilités d'escalade de privilèges ne permettent pas à des pirates de s’introduire à distance dans les ordinateurs sans interaction de l'utilisateur. Cependant, une fois que les attaquants ont compromis un compte avec peu de privilèges par une autre méthode - un malware envoyé par courriel par exemple - ils peuvent exploiter ces failles pour prendre le contrôle total des systèmes. Depuis le mois d'août, SandboxEscaper a révélé quatre failles d'escalade de privilèges dans Windows. La première, située dans le Planificateur de tâches (Windows Task Scheduler) de Windows, a été rapidement utilisée par des pirates pour mener des attaques avant que Microsoft ne soit en mesure de publier un correctif.

Heureusement, AngryPolarBearBug n'est pas aussi facile à exploiter que la faille du Planificateur de tâches de Windows parce qu'il s'agit d’accès concurrent, ce qui implique qu’il faut plusieurs tentatives pour réussir. De plus, les attaquants ne peuvent pas contrôler complètement les données avec lesquelles les fichiers sont écrasés. La preuve de concept publiée par SandboxEscaper écrase un fichier système critique nécessaire pendant le processus de démarrage de Windows, entraînant un déni de service plutôt qu'une exécution arbitraire de code. Cependant, cela ne signifie pas que l'exécution de code est impossible. « Notre micropatch est destiné à Windows 10 versions 1803 64-bit », a précisé Mitja Kolsek, CEO d'ACROS Security et co-fondateur du service 0patch.com. « Souvent nous commençons par développer un micropatch pour la ou les versions les plus populaires et nous pouvons faire d’autres portages si nécessaire en fonction de la demande des utilisateurs ».

Mode de fonctionnement du micropatch

L'application du correctif temporaire nécessite l'installation d'un petit agent logiciel de 0patch.com, qui va corriger le processus Windows vulnérable directement en mémoire sans toucher le fichier sur disque. Ce processus est connu sous le nom de micropatching et ne nécessite pas de redémarrer l'OS ni le processus vulnérable. Quand la mise à jour officielle de Microsoft sera prête, il suffit d'un simple clic sur un bouton pour retirer le correctif sans laisser de trace. L’application de micropatch s’avère utile dans de nombreuses situations. En plus d'éliminer les failles zero-day pour lesquelles il n'existe pas de correctif officiel, le micropatch peut servir à corriger des failles nouvellement découvertes dans les versions de logiciels ou de systèmes d'exploitation qui ne sont plus prises en charge par leurs développeurs. Il peut également servir de solution temporaire dans les cas où l'application d'un correctif officiel nécessiterait le redémarrage d'un système ou d'une application exécutant une tâche critique.

Microsoft livre ses correctifs le deuxième mardi de chaque mois, un processus appelé Patch Tuesday désormais bien connu. L’éditeur fait rarement d’entorse à ce cycle. Mais il arrive que Microsoft livre des correctifs de sécurité hors bande quand une vulnérabilité critique de type « zero-day » est exploitée activement et à grande échelle. Cela signifie qu'il est peu probable que l’éditeur livre un patch pour la faille AngryPolarBearBug révélée par SandboxEscaper avant le 12 février, au minimum.

Commentaire