Et si la science-fiction devenait peu à peu réalité ? C'est en tout cas ce que semble prouver une étude réalisée par des chercheurs travaillant pour l'US Navy et l'Université de l'Indiana. Ces derniers affirment en effet avoir créé une application malveillante sous Android capable d'utiliser les capteurs spatiaux, la caméra et l'accéléromètre des smartphones pour créer des cartes visuelles des lieux intérieurs où se trouve le propriétaire du téléphone. Baptisé PlaceRaider, le proof-of-concept du malware a été conçu afin d'attirer l'attention sur la façon dont évoluent rapidement les plateformes mobiles et sur les différents dangers engendrés par celle-ci en cas de non-prise en compte de certains paramètres.

Des données dérobées grâce à la caméra

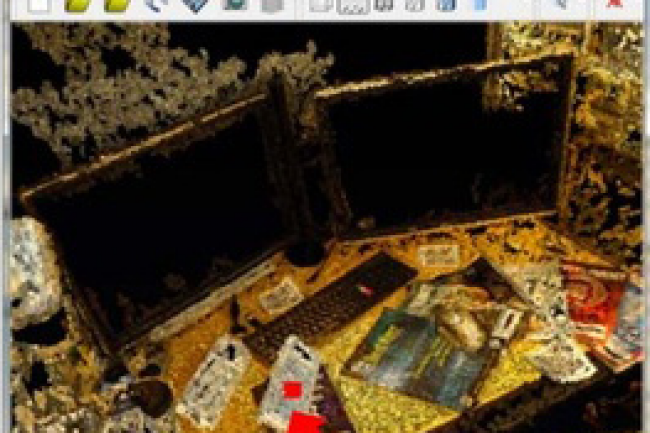

C'est dans un document PDF publié jeudi dernier que les experts en sécurité ont exposé leur analyse. Selon eux, les téléphones les plus puissants disponibles sur le marché possèderaient une faille permettant aux malware dits "sensoriels" de s'appuyer sur le nombre croissant de capteurs embarqués dans les mobiles tels que l'iPhone 5 ou le Samsung Galaxy S3 à des fins illégales. Et si sur le papier la théorie des chercheurs semble convaincante, en pratique, elle est alarmante. Afin d'appuyer leur point de vue, l'équipe a créé l'outil PlaceRaider. Avec ce malware, les chercheurs démontrent comment les pirates peuvent, à distance, concevoir des modèles précis et en 3 dimensions des espaces dans lesquels se trouve le possesseur du smartphone corrompu. Pour se faire, le malware se repose sur les capteurs présents dans le téléphone tels que le GPS, ou encore l'accéléromètre pour déterminer la manière dont la victime se déplace dans l'espace. Une fois ces données interprétées, la caméra embarquée est ensuite enclenchée de manière opportuniste afin de prendre des clichés des espaces qui seront transférés sur un serveur distant avant d'être assemblés dans le but de former un modèle 3D.

Les smartphones Android particulièrement vulnérables

Les smartphones Android seraient particulièrement vulnérables à ce type de malware. Les chercheurs ont en effet noté avec stupéfaction que l'API Android ne nécessitait pas d'autorisation spéciale pour une permettre aux applications d'accéder aux données des capteurs présents sur le téléphone. De plus, les utilisateurs peuvent être facilement trompés en accordant les autorisations nécessaires pour accéder à l'appareil photo ou écrire dans la mémoire locale via des applications hébergeant discrètement PlaceRaider.Lors d'un test, les chercheurs ont ainsi installé le malware sur le téléphone d'un sujet et ont suivi ses mouvement dans les espaces qu'il occupait. L'équipe a ensuite testé la capacité du logiciel à exporter de grandes quantités de données et à utiliser celles-ci pour espionner le possesseur du smartphone. La commande de zoom avant a même pu être utilisée dans le but d'observer le contenu d'informations affichées sur les écrans d'ordinateur ou présentes dans des documents posés dans la maison ou le lieu de travail de la cible.

Une attaque difficile à mettre en oeuvre

Toutefois, les chercheurs admettent quelques difficultés techniques à mettre en place un tel espionnage. Des capteurs heuristiques ont en effet été nécessaires pour éliminer les photos inutiles n'ayant pas révélé de renseignements sur un espace et le volume des données collectées par le logiciel malveillant est bien souvent trop important pour rester inaperçu ne lui résiste. Les auteurs d'une telle attaque devraient donc créer un moyen pour permettre à PlaceRaider de compresser automatiquement les données lors de la transmission de celles-ci. En plus du malware, les auteurs ont également créé des outils pour exploiter les données collectées à l'application. Par exemple: ils ont construit un outil qui permettrait aux attaquants de naviguer visuellement dans l'espace 3D de la victime et de zoomer sur les zones qui pourraient contenir des informations sensibles. Le téléphone pourrait alors être chargé de récupérer de nouvelles images en haute résolution de ces espaces.

De petits détails pourraient permettre de contrer les hackers

Les auteurs recommandent toutefois aux concepteurs de smartphones un certain nombre de changements pour limiter les nuisances que peuvent produire de tels logiciels. Android et iOS pourrait par exemple nécessiter des autorisations d'accès aux données de capteurs et pourraient avertir les utilisateurs lorsque les applications semblent utiliser ces capteurs - y compris la caméra - de manière clandestine.

Même si de petits détails avaient changé, ceux-ci auraient sûrement rendu plus difficile pour PlaceRaider l'atteinte de ses objectifs. Par exemple: les fabricants de téléphones peuvent rendre obligatoire une interaction physique avec le terminal pour l'utilisation de l'appareil photo ou rendre impossible la prise de cliché sans le son du déclencheur.

Un malware Android modélise les plans d'une maison grâce aux capteurs du téléphone

1

Réaction

Des chercheurs en sécurité de l'US Navy et de l'Université de l'Indiana ont conçu un malware capable d'utiliser les capteurs présents dans les smartphones Android afin de créer un plan visuel en 3 dimensions des lieux où se trouve la cible. Ils avertissent les constructeurs de smartphones contre un type d'attaque qui pourrait bien se répandre dans les années à venir.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

"rendre impossible la prise de cliché sans le son du déclencheur" ? Quel genre d'"interaction physique" ?

Signaler un abusJe propose un antivirus hardware 100% efficace contre ce malware: mettre une protection devant la lentille. Cela permet en plus de la protéger quand on ne s'en sert pas (la plupart du temps donc)...