Selon un rapport de Check Point Research, une campagne de menaces persistantes avancées (APT) menée depuis la Chine a ciblé des entités gouvernementales européennes dont l’activité porte sur les politiques étrangères et nationales. Baptisée SmugX, la campagne exploite la technique dite du HTML Smuggling qui consiste à cacher des charges utiles malveillantes à l'intérieur de documents HTML. Toujours selon le fournisseur, cette campagne, active depuis décembre 2022, est probablement la suite directe d'une campagne précédemment signalée et attribuée à RedDelta et au groupe Mustang Panda.

Les ambassades européennes prises pour cible

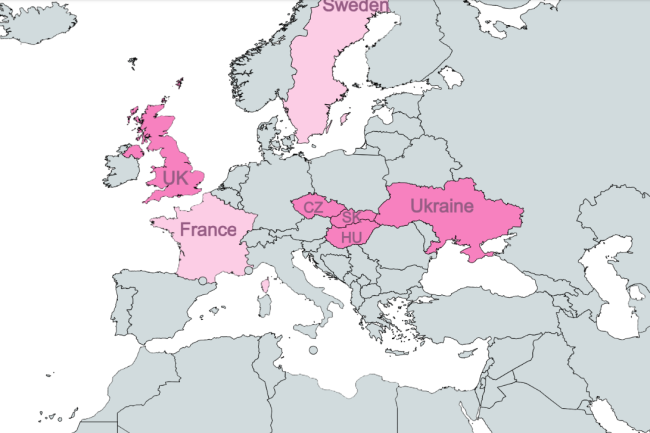

Après deux mois d’enquête sur le groupe, l’éditeur a conclu qu’il ciblait des entités de politique étrangère et nationale ainsi que des ambassades en Europe. « Combinée à d'autres activités de groupes chinois déjà signalées par Check Point Research, cette campagne représente une tendance plus large au sein de l'écosystème chinois, indiquant un changement de cible vers les entités européennes, avec un intérêt marqué sur leur politique étrangère », indique encore le rapport. Outre le Royaume-Uni, la campagne semble viser les pays d'Europe de l'Est, notamment la République tchèque, la Slovaquie et la Hongrie. L'objectif de la campagne, selon l’analyse de Check Point, est de « s'emparer d'informations sensibles sur les politiques étrangères de ces pays ».

SmugX, une variante évasive de PlugX

La campagne utilise des méthodes récentes de diffusion - principalement le HTML Smuggling - pour déployer une variante de PlugX, un implant généralement associé à divers acteurs de la menace chinois. Également connu sous le nom de Korplug ou Sogu, PlugX est un cheval de Troie d'accès à distance (Remote Access Trojan, RAT) qui fournit un accès non autorisé à un système compromis, et permet à un attaquant de contrôler et de surveiller à distance une machine infectée. Même si la charge utile de cette campagne est similaire à celles trouvées dans les anciennes variantes de PlugX, la nouvelle méthode de diffusion a permis de réduire les taux de détection et de contourner avec succès les attaques.

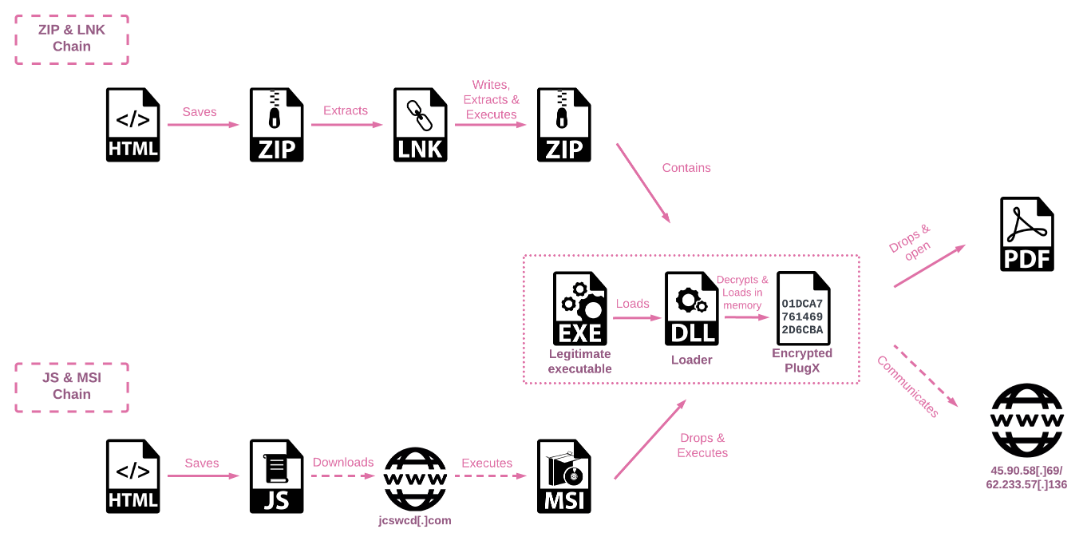

La chaîne d'infection de Plug X. (Crédit Photo : Check Point Research)

« Dans la campagne de courriels de SmugX, le HTML Smuggling sert à provoquer le téléchargement d'un fichier JavaScript ou ZIP. S’ensuit une longue chaîne d'infection qui aboutit à l'infection de la victime par PlugX », indique le rapport. Les leurres identifiés par Check Point se concentraient essentiellement sur les entités de politique intérieure et étrangère d'Europe centrale et orientale, avec quelques références à l'Europe occidentale. La plupart des documents contenaient des informations diplomatiques, directement liées à la Chine ou aux droits de l'homme en Chine. Les victimes les plus visées étaient des diplomates et des fonctionnaires d'entités gouvernementales.

Commentaire