Le malware d'extraction de crypto-monnaie développé par le groupe Rocke, mis à jour par l'Unité 42 de Palo Alto Networks, était capable de désinstaller cinq produits différents de protection et de surveillance de la sécurité dans le cloud développés par Tencent Cloud et Alibaba Cloud. Depuis, l’unité a pu étudier des échantillons du malware Linux utilisé par ce groupe de pirates pour extraire des crypto-monnaies à partir de serveurs infiltrés. Le groupe Rocke pourrait être une émanation de l’Iron cyber crime group et aurait des liens avec le malware Xbash révélé initialement par Talos en août 2018. Au même moment où l’Unité 42 faisait sa découverte, Talos révélait l’A7, un script shell capable de supprimer divers processus liés à d'autres malwares d'extraction de crypto-monnaies et au mining en général, capable de détecter et de désinstaller divers produits antivirus chinois.

Aujourd’hui, l'Unité 42 révèle que les échantillons collectés en octobre ont été utilisés par le groupe Rocke et qu'avec un nouveau code, ils ont pu désinstaller les produits Tencent Cloud et Alibaba Cloud. « Selon nos analyses, ces attaques n'ont pas compromis ces produits de sécurité, mais elles ont permis aux pirates de prendre d'abord le contrôle d’administration total sur les hôtes et ensuite d’abuser de ce contrôle pour désinstaller ces produits comme le ferait un administrateur légitime », ont expliqué dans un blog les deux chercheurs Xingyu Jin et Claud Xiao de l’Unité 42. Ces derniers ont également déclaré qu'à leur connaissance, c’était la première famille de malware ayant développé la capacité unique de cibler et de supprimer les produits de sécurité dans le cloud.

Un malware ciblant avant tout la Chine

Les fournisseurs de services cloud développent ce que Gartner appelle des plates-formes de protection des charges de travail dans le cloud (Cloud Workload Protection Platforms - CWPP) et les utilisent comme produits opérationnels et de gestion de la sécurité des serveurs. Selon l'Unité 42, les logiciels malveillants utilisés par le groupe Rocke ont progressivement appris à échapper à la détection par le CWPP basé sur des agents avant de manifester le moindre comportement suspect. « Pour être plus spécifique, le malware désinstalle les produits de sécurité d'Alibaba Cloud et Tencent Cloud ».

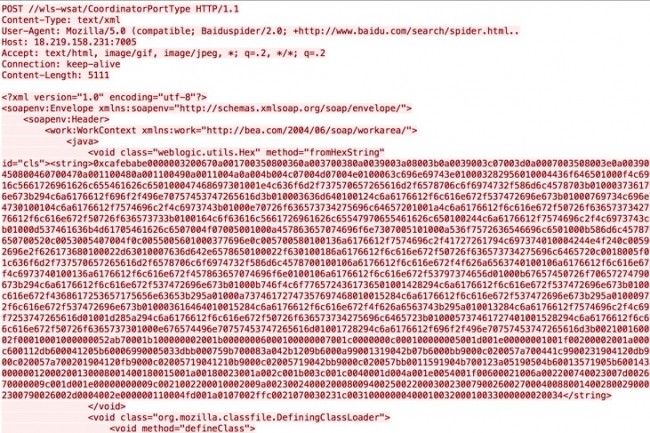

Tencent et Alibaba Cloud ont diffusé des documents expliquant aux utilisateurs comment désinstaller leurs produits de sécurité cloud sur leurs sites Web. « Le logiciel malveillant utilisé par le groupe Rocke suit la procédure de désinstallation fournie par Alibaba Cloud et Tencent Cloud et par certains articles de blog publiés sur Internet », ont encore écrit Xingyu Jin et Claud Xiao. « L'Unité 42 de Palo Alto Networks a coopéré avec Tencent Cloud et Alibaba Cloud pour résoudre le problème de fuite des logiciels malveillants et son infrastructure C2 », ont-ils précisé, ajoutant que « les domaines malveillants C2 sont identifiés par notre filtrage des URL PAN-DB ».

Commentaire