Ne pas confondre rapidité et précipitation. La fondation Apache a peut être été un peu vite dans l’annonce de la disponibilité des correctifs pour combler deux failles découvertes dans le serveur web HTTP (open source et multiplateforme qui alimente environ 25 % des sites web dans le monde). Le problème est qu’un de ces correctifs ne colmate pas complètement la brèche la plus critique.

Cette dernière est répertoriée sous le code CVE-2021-41773 et provoque des attaques dites de traversée de répertoires. Elle consiste à envoyer des requêtes pour accéder à des répertoires de serveurs dorsaux ou sensibles qui devraient être hors de portée. Normalement, ces requêtes sont bloquées, mais dans ce cas, les filtres sont contournés en utilisant des caractères codés (ASCII) pour les URL. De plus, l'exploitation de cette faille peut conduire à l’exfiltration de données et pour obtenir le code source de fichiers interprétés comme les scripts CGI.

Une nouvelle version à installer d’urgence

Après avoir publié la version 2.4.50 corrigeant la précédente, la fondation Apache « a découvert que le correctif que le patch pour la CVE-2021-41773 dans Apache HTTP Server 2.4.50 était insuffisant. Un attaquant peut utiliser une attaque par traversée de répertoire pour mapper des URL vers des fichiers en dehors des répertoires configurés par des directives de type Alias ».

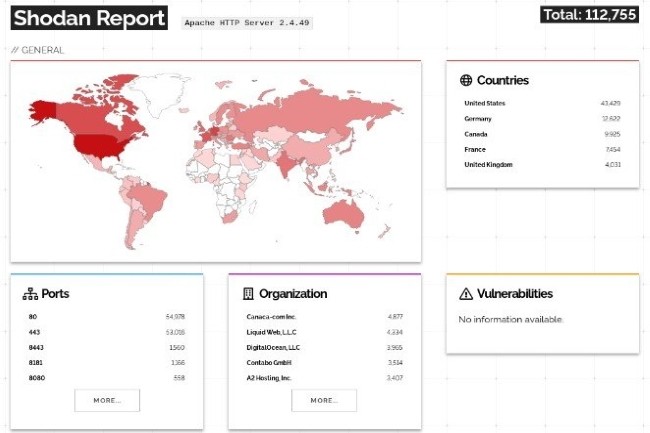

Ce nouveau vecteur est connu sous le nom CVE-2021-42013 et il a été divulgué par Juan Escobar de Dreamlab Technologies, Fernando Muñoz de NULL Life CTF Team, et Shungo Kumasaka. Le CISA (cert américain) a lancé une alerte sur les risques d'exploitation rapide de ce vecteur. La fondation a donc publié la version 2.4.51 du serveur web HTTP pour combler correctement la faille et éliminer les différents vecteurs d’attaque. Il est fortement conseillé aux administrateurs de mettre rapidement à jour leur solution.

Commentaire