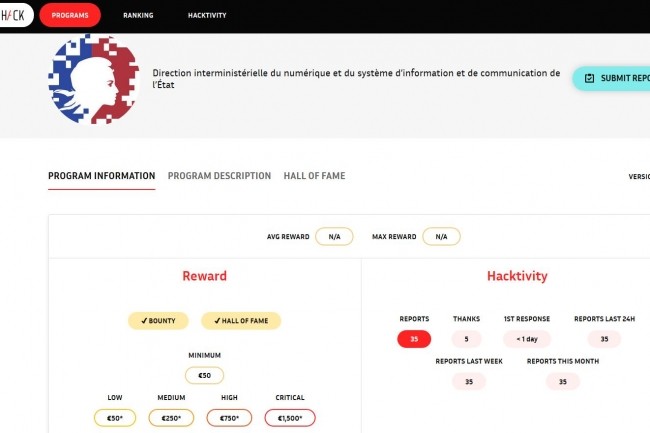

Sous la loupe des chercheurs en sécurité. La Dinsic (direction interministérielle du numérique et du système d'information et de communication de l'État) a lancé hier un bug bounty sur son application de messagerie souveraine et chiffrée pensée pour l’administration centrale et les membres du gouvernement, Tchap. Une décision qui pourrait bien s’avérer très judicieuse puisque dès le lancement du projet, la fragilité de l’application avait immédiatement été mise en doute par certains observateurs. Via la plateforme YesWeHack, la Dinsic invite donc les hackers éthiques à fouiller dans le code de Tchap à la recherche de failles. Sont concernées l’API de l’application, ainsi que ses versions Android, IOS et web. Les participants doivent notifier la vulnérabilité à la Dinsic, qui se charge de la corriger.

Hurry Up community, there is a new public program on our platform ! Thanks to the @_DINSIC for the trust ! #tchap #BugBounty #happyhuntinghttps://t.co/Zj1897ruig

— Yes We Hack ⠵ (@yeswehack) 20 juin 2019

L’entité interministérielle pointe elle-même les points à observer avec attention, notamment les clés publiques et privées et les métadonnées. Elle demande toutefois aux participants de ne pas provoquer de DDoS ni d’interruption de service, de ne pas mettre en danger les données personnelles des utilisateurs, de ne pas notifier les problèmes de sécurité via GitHub, où le code est disponible en open source, et pour la recherche sur les applications mobiles, de ne pas chercher à obtenir d’informations via un téléphone rooté ou équipé d’un logiciel malveillant ou d’un jailbreaker. Elle précise également que, Tchap étant hébergé par un tiers, aucune vulnérabilité liée à l’hébergeur ne sera prise en compte. Pour le reste, les récompenses vont de 50 € pour une faille facilement corrigeable, à 1 500 € pour une faille critique.

1500 €, c'est pas beaucoup pour une faille critique. l’État est radin.

Signaler un abus