Les failles au sein de MoveIT de Progress Software ou GoAnywhere ont fortement perturbés les activités des entreprises en 2023. Le spectre d’une menace similaire plane sur les logiciels de Cleo de transfert de fichiers managés (MFT). En effet, une faille critique est activement exploitée sur les dernières versions LexiCom, VLTrader et Harmony de Cleo. Les experts conseillent de déconnecter temporairement ces systèmes de l'Internet jusqu'à la publication d’un correctif. Huntress, éditeur de MDR (managed detection and response) a été le premier à signaler les attaques après avoir détecté les exploits dans les systèmes de certains de ses clients.

Les systèmes concernés utilisaient une ancienne version du logiciel Cleo, vulnérable à une faille corrigée en octobre, mais les chercheurs de Huntress ont déterminé que le correctif était insuffisant et que même les itérations les plus récentes du produit étaient vulnérables. « D'après notre télémétrie, les serveurs Cleo d’au moins 10 entreprises ont été compromis, et nous avons observé une augmentation notable de l'exploitation le 8 décembre vers 07:00 UTC », a indiqué l'équipe de Huntress dans son rapport. « Cependant, après une première analyse, nous avons trouvé des preuves d'exploitation dès le 3 décembre. » De son côté des experts de Rapid7 ont confirmé les conclusions de Huntress et enquêtent également sur les signes d'une exploitation réussie dans les environnements de certains de ses clients. Les attaquants exploitent la faille pour écrire des fichiers malveillants à des endroits spécifiques du serveur, lesquels sont ensuite automatiquement exécutés par le logiciel.

Un correctif inefficace

Le 24 octobre, Cleo avait publié un avis de sécurité pour une vulnérabilité de téléchargement de fichiers sans restriction, référencée CVE-2024-50623, potentiellement exploitable pour exécuter un code à distance. L'éditeur a conseillé aux utilisateurs de mettre à jour Harmony, VLTrader et LexiCom vers la version 5.8.0.21 afin d'atténuer la faille. Cependant, selon Huntress, le patch ne corrige pas toutes les voies d'attaque et peut toujours être exploité sur la version 5.8.0.21. Un PoC a été créé par les chercheurs et partagé avec Cleo qui a confirmé le problème et travaille sur un nouveau correctif et sur des mises à jour. Selon un dernier avis pour lequel aucun numéro CVE n'a encore été attribué, le correctif sera disponible dans la version 5.8.0.23.

Utilisation abusive de la fonction d'exécution automatique

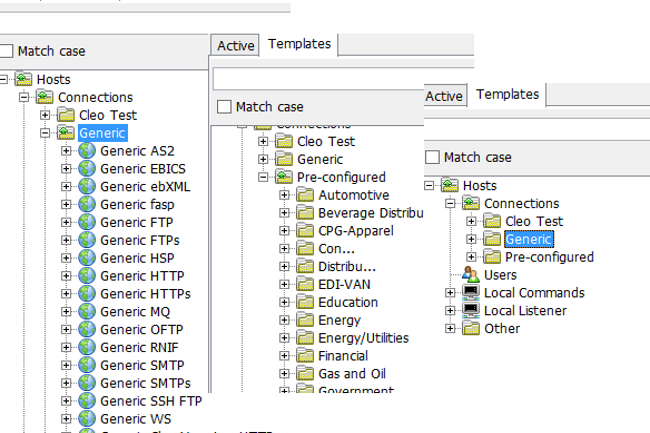

Huntress pense que l'un des exploits abuse de la vulnérabilité de téléchargement de fichier pour déposer un fichier appelé healthchecktemplate.txt dans un sous-répertoire appelé autorun du dossier de l'application. Les fichiers présents dans le dossier sont automatiquement traités par les applications Cleo. Après inspection, ce fichier malveillant invoque la fonction d'importation native du logiciel Cleo pour traiter un autre fichier déposé dans le dossier temporaire du disque et appelé LexiCom6836057879780436035.tmp (le nom peut varier d'un exploit à l'autre). Malgré son extension .tmp, ce fichier est en fait une archive ZIP qui contient un sous-répertoire appelé hosts avec un fichier appelé mail.xml. Le fichier .xml sert de fichier de configuration pour une fonction qui permet, semble-t-il, de créer une autre connexion à une boîte aux lettres dans le logiciel Cleo. Lorsqu'il est importé, ce fichier exécute les commandes stockées dans sa déclaration , en l'occurrence une commande PowerShell malveillante.

« Ce processus est relié à une adresse IP externe pour récupérer des fichiers JAR en vue d'une post-exploitation continue », ont expliqué les chercheurs. « Ces fichiers JAR contiennent des fonctionnalités de type webshell pour la persistance sur le terminal. Nous avons observé que les attaquants supprimaient ensuite ces fichiers JAR après leur exécution afin de prolonger leurs attaques et de rester relativement discrets. » Les chercheurs ont noté que certains fichiers avaient déjà été supprimés par les attaquants avant de pouvoir être récupérés pour analyse, mais un fichier journal appelé LexiCom.dbg devrait contenir des traces sur les fichiers d'exécution automatique exécutés. Les chercheurs ont également vu les attaquants en train d'effectuer une reconnaissance de l'Active Directory à l’aide de l’outil de ligne de commande nltest.exe, présent sur les serveurs Windows et utilisé pour énumérer les contrôleurs de domaine.

Isoler les serveurs pour atténuer le problème

En attendant la disponibilité du correctif, il est possible de désactiver la fonction de répertoire d'exécution automatique dans la configuration du logiciel Cleo. Pour cela, Huntress explique qu’il faut sélectionner « Options » dans le menu « Configuration » du logiciel et supprimer le contenu du champ « Répertoire d'exécution automatique » (Autorun Directory) dans le panneau « Autres ». Cependant, cette suppression n'empêchera pas l'exploitation de la vulnérabilité de téléchargement arbitraire de fichiers. Selon Rapid7, la meilleure approche est d'isoler de l'Internet les serveurs équipés du logiciel concerné ou de placer un pare-feu devant eux.

Les équipes de sécurité devraient également rechercher des traces de cet exploit sur leurs serveurs Cleo en inspectant le fichier journal ou en recherchant la présence d'un fichier main.xml ou d'un fichier 60282967-dc91-40ef-a34c-38e992509c2c.xml contenant des commandes PowerShell. Cette dernière attaque contre les produits Cleo montre que les solutions de transfert de fichiers gérées (MFT) sont toujours une cible d’intérêt pour les attaquants. Des groupes de ransomware ont déjà exploité des vulnérabilités dans les dispositifs Accellion File Transfer Appliance (FTA) en 2020 et 2021, dans les serveurs Fortra/Linoma GoAnywhere MFT au début de 2023 et dans les déploiements MOVEit Transfer en mai 2023.

Commentaire