La semaine dernière, Huntress éditeur de MDR (managed detection and response) lançait une alerte sur des attaques basées sur les logiciels de transfert de fichiers de Cleo. Des vulnérabilités critiques avaient alors découvertes dans plusieurs solutions (Harmony, VLTrader et LexiCom) de l’éditeur. Aujourd’hui, le groupe de ransomware Clop a confirmé à nos confrères de Bleepingcomputer qu’il était à l’origine des récentes attaques de vol de données.

Dans un message, il explique « en ce qui concerne Cleo, il s'agissait de notre projet (y compris le Cleo précédent), qui a été mené à bien ». Et de souligner que « les données volées des services gouvernementaux, des institutions, de médecine, nous les supprimons immédiatement et sans hésitation ». Une bonté d’âme dont le groupe avait déjà fait preuve lors des attaques via MoveIT (un autre logiciel de transfert de fichiers qui avait provoqué pas mal de dégâts). Pour mémoire, le gang Clop alias TA505 et Cl0p, a démarré en mars 2019, lorsqu'il a commencé à cibler les entreprises en utilisant une variante du ransomware CryptoMix. Il s’est spécialisé dans les attaques via les systèmes de transfert de fichiers comme Accelion FTA en 2020 ou GoAnywhere en 2023.

Une double faille critique ou deux vulnérabilités distinctes ?

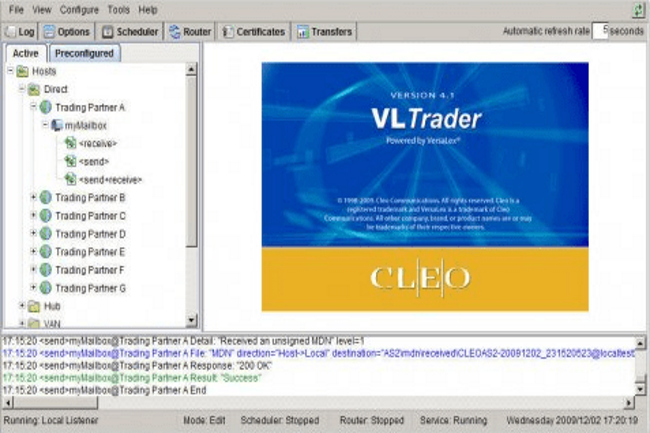

Dans le cadre de Cleo, il s’est servi des failles CVE-2024-50623 et CVE-2024-55956. La première a été publiée en octobre par l’éditeur et provoquait des téléchargements de fichiers sans restriction, conduisant à l'exécution de code à distance. Cette vulnérabilité a été corrigée dans les versions 5.8.0.21 des différents logiciels concernés. Dans un avis, il alertait sur le fait que « la faille était exploitée pour installer une backdoor sur certaines instances Harmony, VLTrader et LexiCom sous la forme d’un template Freemarker malveillant ». Toutefois, l’alerte n’a pas été entendue jusqu’à ce que la société Huntress avertissent à son tour sur des attaques via une autre faille, la CVE-2024-55956.

Concernant cette dernière, certains analystes ont considéré qu’il s’agissait d’un contournement de la CVE-2024-50623. Pour Rapid7, si les deux trous de sécurité sont des vulnérabilités d'écriture de fichiers non authentifiés, « la CVE-2024-55956 n'est pas un contournement du correctif CVE-2024-50623, mais plutôt une nouvelle vulnérabilité ». De son côté, la CISA (agence américaine de la sécurité des systèmes d’information) a lancé une alerte sur l’exploitation des failles sans fournir plus de détails.

Commentaire