-ChatGPT débarque sur Mac. Le chatbot d’OpenAI est disponible pour tous les utilisateurs de macOS (à condition d’avoir la version Sonoma ou ultérieure). Après avoir installé l’application, Ils peuvent appeler ChatGPT en utilisant la combinaison de clavier Option + Espace, comme pour faire une recherche dans Spotlight. Il est possible de choisir le modèle sollicité GPT-3.5, GPT-4 et GPT-4o, mais aussi Dall-E, mais par contre elle ne prend pas en charge l’API d’OpenAI. Enfin, les utilisateurs pourront tester la fonction « advanced voice mode » pour interagir avec l’assistant conversationnel grâce à la voix.

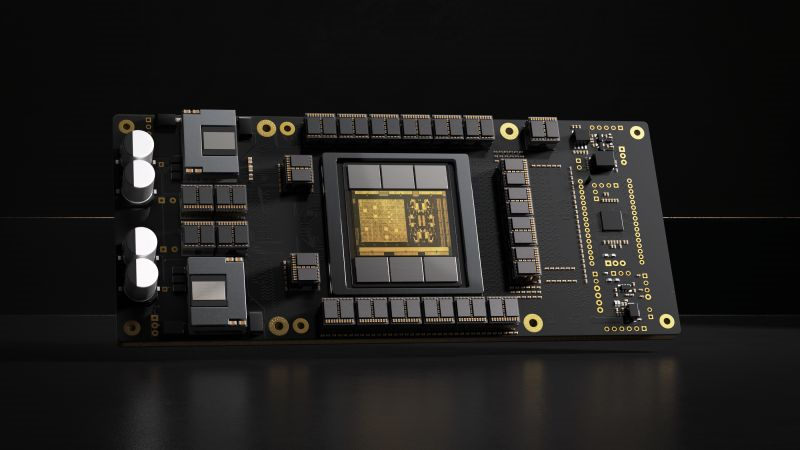

-Etched lève 120 M$. Dans la vague de sociétés concevant des puces dédiées à l’IA, il faudra compter sur Etched. Cette start-up a été fondée il y a seulement deux ans par deux jeunes ayant abandonné leurs études à Harvard, Gavin Uberti (ex-OctoML et ex-Xnor.ai) et Chris Zhu, plus Robert Wachen (et l'ancien directeur technique de Cypress Semiconductor, Mark Ross. Ensemble, ils viennent de lever 120 M$ pour développer leur puce. Pour se distinguer de la concurrence, Etched a décidé de se concentrer sur un type de modèle d’IA, les transformeurs. Elaborés en 2017 par des équipes de Google, les transformeurs sont devenus l'architecture dominante des modèles de GenAI. La puce d’Etched est nommée Sohu, fabriquée avec le procédé de finesse de gravure 4 nm de TSMC.

La puce Sohu développée par Etched. (Crédit Photo: Etched)

-Encore des failles dans MoveIT Transfer. Le logiciel de transfert de fichier de Progress Software fait à nouveau parler de lui sur les questions de sécurité. L’éditeur a en effet alerté mi-juin les utilisateurs sur deux vulnérabilités (CVE-2024-5805 et CVE-2024-5806) d’une sévérité CVSS de 9,1. Elles entraînent un contournement d'authentification. L’éditeur a attendu le 25 juin pour les publier pour laisser aux utilisateurs le temps d’appliquer les correctifs. Cela n’a pas empêché les cybercriminels de tenter d’exploiter ces failles. On se souvient qu’en 2023, plusieurs vulnérabilités avaient été découvertes dans l’outil dont le groupe de ransomware Clop s’était servi avec profit.

Commentaire