Selon nos confrères de Ars Technica, Andrew Ayer, un chercheur en sécurité chez SSLMate, a mis en évidence une nouvelle défaillance de Symantec dans l’émission de certificats de sécurité SSL/TLS utilisés par les sites HTTPS. Une centaine de ces authentifications qui permettent de vérifier qu’un site Web est bien celui de la société annoncée, ont en effet été attribués par erreur par le tiers de confiance américain qui risque de perdre son agrément.

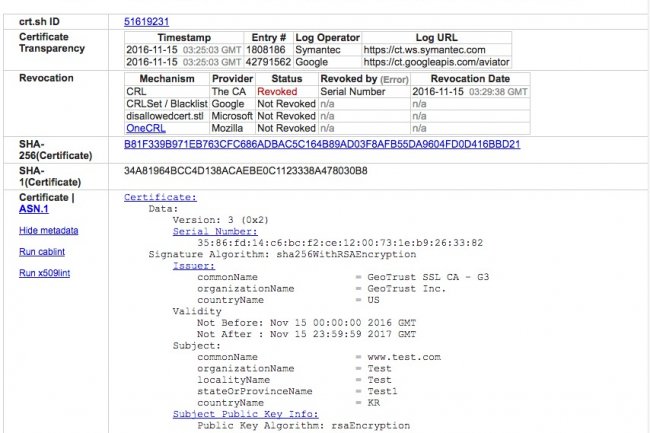

Plusieurs fois l’année dernière et de nouveau ce mois-ci, les services de certification de Symantec ont émis 108 références violant les très strictes directives de l'industrie, a indiqué Andrew Ayer dans un rapport publié le 19 janvier dernier.

Des certificats émis sans l'aval des plates-formes web

Neuf des certificats ont été émis sans l'autorisation des propriétaires de domaines concernés. Les 99 certificats restants ont été émis sans la validation adéquate de l'information par les entreprises à l’origine de la demande. Le chercheur en sécurité n’a pas eu besoin de contacter les sociétés exploitant ces certificats pour s’assurer de la validité de ces derniers, il les a simplement testés. « Les domaines (testés) sont enregistrés auprès de différentes entités et semblent être totalement sans rapport entre l’exploitant et le propriétaire. Il est peu probable, que les propriétaires de ces noms de domaines aient autorisé ces certificats ».

Après une première affaire de ce type en 2015, Symantec aurait donc récidivé et risque aujourd’hui de perdre sa capacité de certification HTTPS. Mais Symantec n'est pas la seuls société sur la sellette : « Nous avons vu un certain nombre de systèmes de certification, y compris WoSign et GlobalSign, qui ont fait beaucoup d'erreurs au cours de ces dernières années et cette tendance devrait se poursuivre», indique Kevin Bocek, Chief Security Strategist chez Venafi dans un communiqué.

Heureusement les terminaux de paiements, en France, et contrairement à ce que dit l'article, exploitent une autorité racine dédiée à la monétique: STCA/Paycert pour chiffrer l'acheminement des transactions. Et aussi évident que cela puisse paraître, les TPE n'exposent (bind) pas de ports TCP, SSL-enabled ou pas d'ailleurs et donc ne sont pas accédés par Google Chrome.

Signaler un abusQuoi qu'il en soit les autorités racines bénéficient de la confiance qu'on veut bien leurs donner... plus ou moins collégialement.

Et oui, c'était une magnifique idée que de confier la gestion des certificats à des entreprises privées. Imaginons la même chose dans la notre vie. Alors votre carte d'identité serait délivrée par quelques entreprises privées. Et la police serait assurée par quelques entreprises privées. Et pour une raison quelconque, querelle commerciale, concurrence, une des sociétés de police refuserait les cartes d’identité délivrée par une société de C.I. Ainsi le brave passant munit de sa carte de la société X pourrait passer les contrôles de police de la société Y, mais pas ceux de la société Z. Hummm, je frémis d’envie à l’idée de vivre dans un monde où tout serait gouverné par l’efficacité économique (heu efficace sur ce coup_là, je demande à voir), et rien par … la simple morale.

Signaler un abus