Les acteurs de la menace s’appuient sur le chargeur de logiciels malveillants modulaire SmokeLoader pour exploiter des vulnérabilités connues de Microsoft Office et voler des informations d'identification sensibles dans les navigateurs. Ce loader malveillant bien connu, qui exécute un framework pour déployer plusieurs modules de malware, a été observé par le FortiGuard Labs de Fortinet dans des attaques visant des entreprises des secteurs industriels, de la santé et des technologies de l'information à Taïwan. « Connu pour sa capacité à délivrer d'autres charges utiles malveillantes, SmokeLoader joue un rôle plus direct dans cette campagne, en utilisant ses propres plugins pour exécuter des attaques et voler des données sensibles », ont expliqué les chercheurs de FortiGuard. « Depuis la découverte, qui a eu lieu en septembre, FortiGuard Labs a bloqué le logiciel malveillant, offrant des signatures antivirus et des règles de système de prévention des intrusions (IPS) pour la protection. »

Deux anciennes vulnérabilités Word exploitées

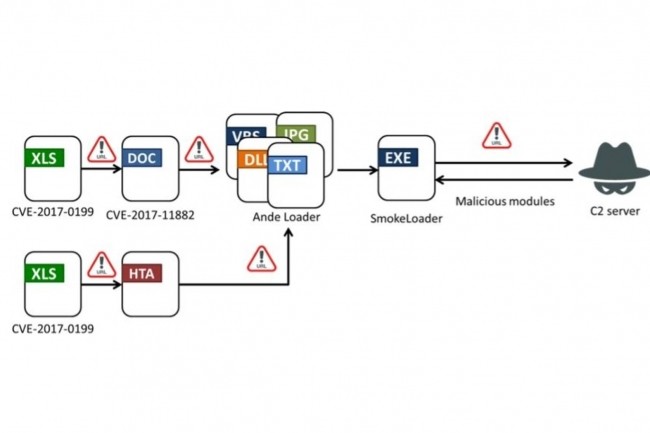

Selon les chercheurs, la campagne a utilisé deux failles de Microsoft Office, découvertes et corrigées en 2017, pouvant déboucher sur l'exécution de code à distance sur les systèmes ciblés. La première vulnérabilité, référencée CVE-2017-0199, affecte Microsoft Office et Windows, et permet l'exécution de code à distance via des fichiers RTF malveillants, souvent délivrés via des courriels de phishing. Une fois ouverts, les fichiers peuvent télécharger et exécuter une charge utile HTA (HTML Application) pour compromettre le système. Avec un score CVSS de 7,8, elle présente un risque important, avec une interaction minimale de l'utilisateur pour être exploitée. L’autre vulnérabilité, référencée CVE-2017-11882 et située dans l'éditeur d'équations de Microsoft Office, rend possible l'exécution de code à distance. Les attaquants l'exploitent en utilisant des fichiers Office malveillants pour contourner les protections de la mémoire et exécuter du code arbitraire. Cette fonctionnalité très ancienne est donc très vulnérable et fréquemment ciblé dans des attaques sur des systèmes non corrigés. Dans cette campagne spécifique, la CVE-2017-0199 a permis le téléchargement et l'exécution de charges utiles malveillantes par le biais de fichiers Office élaborés, et la CVE-2017-11882 utilisée pour établir un accès à distance via l'éditeur bogué pour télécharger des plugins nuisibles.

Des courriels d'hameçonnage peu inventifs

« Dans le cadre d'une tentative d'hameçonnage maladroite, plusieurs courriels au contenu hétéroclite, mais persuasif, ont été envoyés aux utilisateurs ciblés avec des pièces jointes malveillantes avec l'exploit pour les vulnérabilités de MS Office », ont indiqué les chercheurs. « Même si le texte du message est convaincant, car il utilise les bons mots et les bonnes formules, ces courriels de phishing sont envoyés à de multiples destinataires avec un contenu presque identique », ont-ils ajouté. « Même le nom du destinataire (caviardé dans le nom du fichier) n'est pas modifié lorsqu'il est envoyé à d'autres entreprises ». De plus, la variation de la police et de la couleur entre la signature du courriel, le numéro de téléphone et le corps du message indique que ce texte pourrait provenir d’ailleurs. Le message joint un fichier VBS (Virtual Basic Script) qui lance AndeLoader, un autre chargeur modulaire, lequel exécute la charge utile finale sous la forme d'un fichier SmokeLoader.

SmokeLoader employé à plusieurs escients

Généralement utilisé pour sa conception modulaire pour le déploiement de logiciels malveillants externes, SmokeLoader a été utilisé différemment dans cette campagne. « Alors que SmokeLoader sert habituellement de chargeur pour diffuser d'autres logiciels malveillants, dans ce cas, il exécute lui-même l'attaque en téléchargeant des plugins à partir de son serveur C2 », ont fait remarquer les chercheurs. FortiGuard a pu identifier neuf plugins différents, aux fonctionnalités variées, utilisés dans la campagne. Ensemble, ils ont permis de voler les identifiants de connexion à Firefox et Thunderbird, les identifiants FTP, les cookies, les données de remplissage automatique du navigateur et les données du logiciel de messagerie. Selon les chercheurs, l'utilisation de ces plugins montre la flexibilité de SmokeLoader qui ne se contente pas cette fois de télécharger un fichier complet pour l'étape finale et ils mettent en garde les analystes de la sécurité contre les itérations d'un logiciel malveillant bien connu comme celui-ci. Les chercheurs de FortiGuard ont partagé un certain nombre d'indicateurs de compromission (IOC) à titre de référence, à savoir l'IP, le courriel d'hameçonnage et les domaines C2.

Commentaire