SAP a scellé une série de bogues graves affectant ses systèmes, dont deux vulnérabilités critiques qui peuvent compromettre totalement le système. Lors de son Security Patch Day d'août 2024, le géant du logiciel allemand a déployé des correctifs pour un total de 17 vulnérabilités, avec six correctifs critiques – CVSS allant de 7 à 10 sur 10 - et d'autres correctifs de gravité modérée à moyenne. Le fournisseur a demandé que toutes ces failles soient corrigées immédiatement avec leurs mises à jour respectives et a également recommandé des solutions de contournement pour certaines d'entre elles si la correction n'est pas possible immédiatement.

Deux vulnérabilités critiques

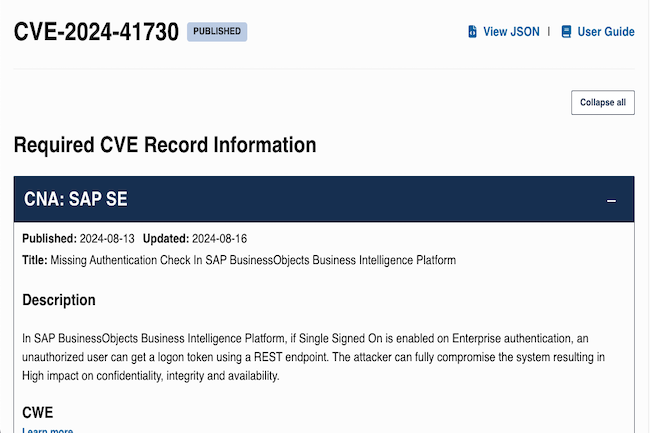

Parmi les deux failles critiques corrigées, la plus grave est une vulnérabilité de contournement d'authentification (CVE-2024-41730) avec une évaluation CVSS de 9,8/10 affectant la plateforme analytique BusinessObjects, tandis que l'autre est une vulnérabilité de falsification des requêtes côté serveur (SSRF) dans les applications construites avec Build Apps. La CVE-2024-41730, telle que décrite par SAP, provient d'une vérification d'authentification manquante dans sa plateforme BI. « Dans SAP BusinessObjects Business Intelligence Platform, si le SSO (Single Signed On) est activé sur l'authentification Enterprise, un utilisateur non autorisé peut obtenir un jeton de connexion à l'aide d'un point de terminaison REST », a déclaré l'éditeur dans un avis de sécurité. L'attaquant peut compromettre entièrement le système, ce qui a un impact important sur la confidentialité, l'intégrité et la disponibilité, a ajouté SAP.

Le bogue SSRF CVE-2024-29415, cependant, est dû à une catégorisation incorrecte des adresses IP dans le paquet « ip » de Node.js. Ce problème, note SAP, existe à cause d'un correctif incomplet pour CVE-2023-42282. « Le paquet ip 2.0.1 pour Node.js pourrait permettre SSRF parce que certaines adresses IP (telles que 127.1, 01200034567, 012.1.2.3, 000:0:0000::01, et ::fFFf:127.0.0.1) sont incorrectement catégorisées comme globalement routables via isPublic », a ajouté le fournisseur.

SAP est une cible fréquente

Les vulnérabilités de SAP sont particulièrement recherchées par les cyberactivistes, comme le montre une étude récente qui a révélé une augmentation par 5 des attaques de ransomware ciblant les systèmes SAP depuis 2021. Le ransomware étant le principal type d'attaque contre les systèmes SAP, il y a une forte motivation pour les paydays. D'autres vulnérabilités graves ont été corrigées en même temps que les deux correctifs critiques : CVE-2024-34688 : Déni de service (DOS) dans NetWeaver AS Java, CVE-2024-42374 : une injection XML dans BEx Web Java Runtime Export Web Service, CVE-2023-30533 : Pollution de prototype dans S/4 HANA, et CVE-2024-33003 : Vulnérabilité de divulgation d'informations dans Commerce Cloud. Bien que toutes ces brèches aient été classées comme étant de gravité « élevée », l'exploitabilité peut varier en fonction des conditions d'accès pour l'acteur de la menace et des privilèges qu'il autorise. Il est conseillé aux administrateurs d'appliquer ces correctifs au plus tôt afin de se protéger contre les attaquants ciblant les systèmes SAP. L'étude a également mis en évidence une augmentation de 490 % des conversations sur les vulnérabilités et les exploits SAP sur le dark web entre 2021 et 2023.

Commentaire