Les piratages de DNS sont de véritables plaies de sécurité. Utilisés à des fins de redirection du trafic vers des sites de phishing, la diffusion de malwares ou encore d'espionnage, ils sont aussi fréquents que juteux pour les pirates et les organisations étatico-criminelles. Dans la plupart de ces opérations malveillantes, le nom de domaine du site ciblé est redirigé par le serveur DNS non autorisé vers un serveur Web contrôlé par le ou les pirates. Au cours des trois derniers mois, Bad Packets Report a détecté plusieurs piratages dont certains ont utilisé des adresses IP hébergées notamment chez OVH Canada et dans le réseau GCP.

Pour la première attaque, le 29 décembre 2018, les pirates sont parvenus à rediriger du trafic malveillant sur plusieurs modèles de routeurs DSL D-Link (2640B, 2740R, 2780B et 526B) dont l'adresse IP du serveur DNS non autorisé utilisée (66.70.173.48) était hébergée par OVH Canada. Deuxième attaque : celle qui remonte au 6 février 2019 et qui a été menée à partir de nouveaux hôtes uniques dont les adresses IP sources provenaient cette fois du réseau AS15169, attribuées à des clients Google Cloud Compute. « Cette vague ciblait les mêmes types de modems D-Link que précédemment. Le serveur DNS non autorisé, 144.217.191.145, était cette fois encore hébergé par OVH Canada », a précisé le chercheur en sécurité Troy Mursch de Bad Packets Report.

Mette à jour le microcode des routeurs domestiques

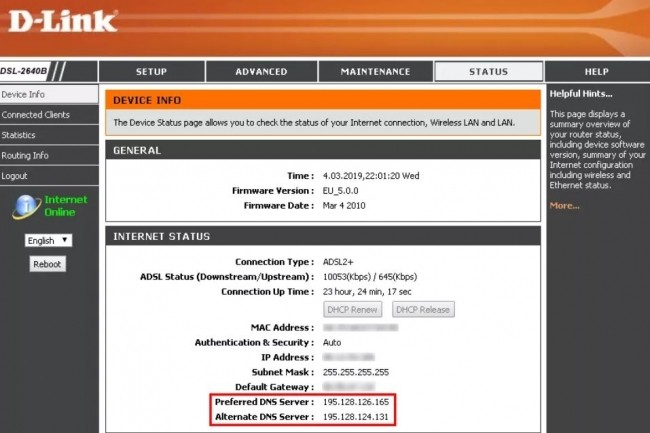

Une dernière vague d’attaques provenant de trois hôtes distincts de la Google Cloud Platform et impliquant d'autres modèles de routeurs grand public, a été de nouveau identifiée par Bad Packets Report, notamment des ARG-W4 ADSL, D-Link 260E, Secutech et Totolink. « Les serveurs DNS non autorisés utilisés cette fois, 195.128.126.165 et 195.128.124.131, sont tous deux hébergés en Russie par Inoventica Services. L'accès à Internet est fourni par leur filiale Garant-Park-Internet (AS47196) ». Pourquoi Google Cloud Platform a-t-il été utilisé ? « Toute personne possédant un compte Google peut accéder à une machine Google Cloud Shell en visitant simplement cette URL. Ce service fournir aux utilisateurs l'équivalent d'un VPS Linux avec des privilèges root directement dans un navigateur Web. En raison de la nature éphémère de ces machines virtuelles, associée au temps de réponse lent de Google en cas d’abus de rapports, il est difficile d’empêcher ce type de comportement malveillant », explique Troy Mursch.

« En général, nous recommandons aux utilisateurs de maintenir le microcode des routeurs domestiques à jour. Lorsque des vulnérabilités de sécurité sont découvertes, elles sont généralement corrigées par le fabricant pour limiter les attaques ultérieures. Il est également conseillé de vérifier les paramètres DNS de son routeur pour s'assurer qu’ils n’ont pas été altérés. En règle générale, les serveurs DNS doivent être configurés sur ceux fournis par son fournisseur de services Internet ou par des résolveurs DNS publics bien connus », conseille le chercheur en sécurité de Bad Packets Report.

Commentaire