Après les cybercriminels de FIN7, on sait désormais qu'un autre cybergang s'est intéressé de près à la faille CVE-2023-27532. De très près même puisque d'après une dernière analyse de Group-IB, cette vulnérabilité a été exploitée par un autre groupe de cybercriminels, connu sous l'appellation d'EstateRansomware. Corrigée en mars 2023 par Veeam, ce trou de sécurité a concerné la solution Backup & Replication du fournisseur (versions antérieures aux 12 et 11a), ouvrant la voie à un utilisateur non authentifié pour se connecter à un serveur sur le port TCP 9401, extraire des informations d'identification stockées dans sa base de données de configuration, et potentiellement accéder au système hôte.

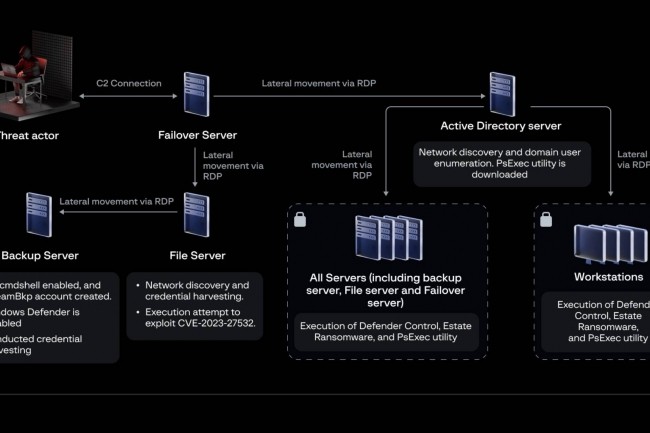

Parmi les principales étapes de cette attaque, on retiendra que l'accès initial s'est effectué via le VPN SSL du pare-feu FortiGate à l'aide d'un compte dormant suivi par le déploiement d'une backdoor persistante ("svchost.exe") sur un serveur de bascule et du déplacement latéral via RDP. « Les tentatives d'exploitation de la CVE-2023-27532 ont été suivies par l'activation de xp_cmdshell et la création d'un compte d'utilisateur fictif », précise par ailleurs Yeo Zi Wein analyste forensics de Group-IB. « Les acteurs malveillants ont utilisé NetScan, AdFind et divers outils fournis par NirSoft pour effectuer la découverte du réseau, l'énumération et la collecte d'informations d'identification. Windows Defender a été désactivé de façon permanente à l'aide de DC.exe, puis le ransomware a été déployé et exécuté à l'aide de PsExec.exe. »

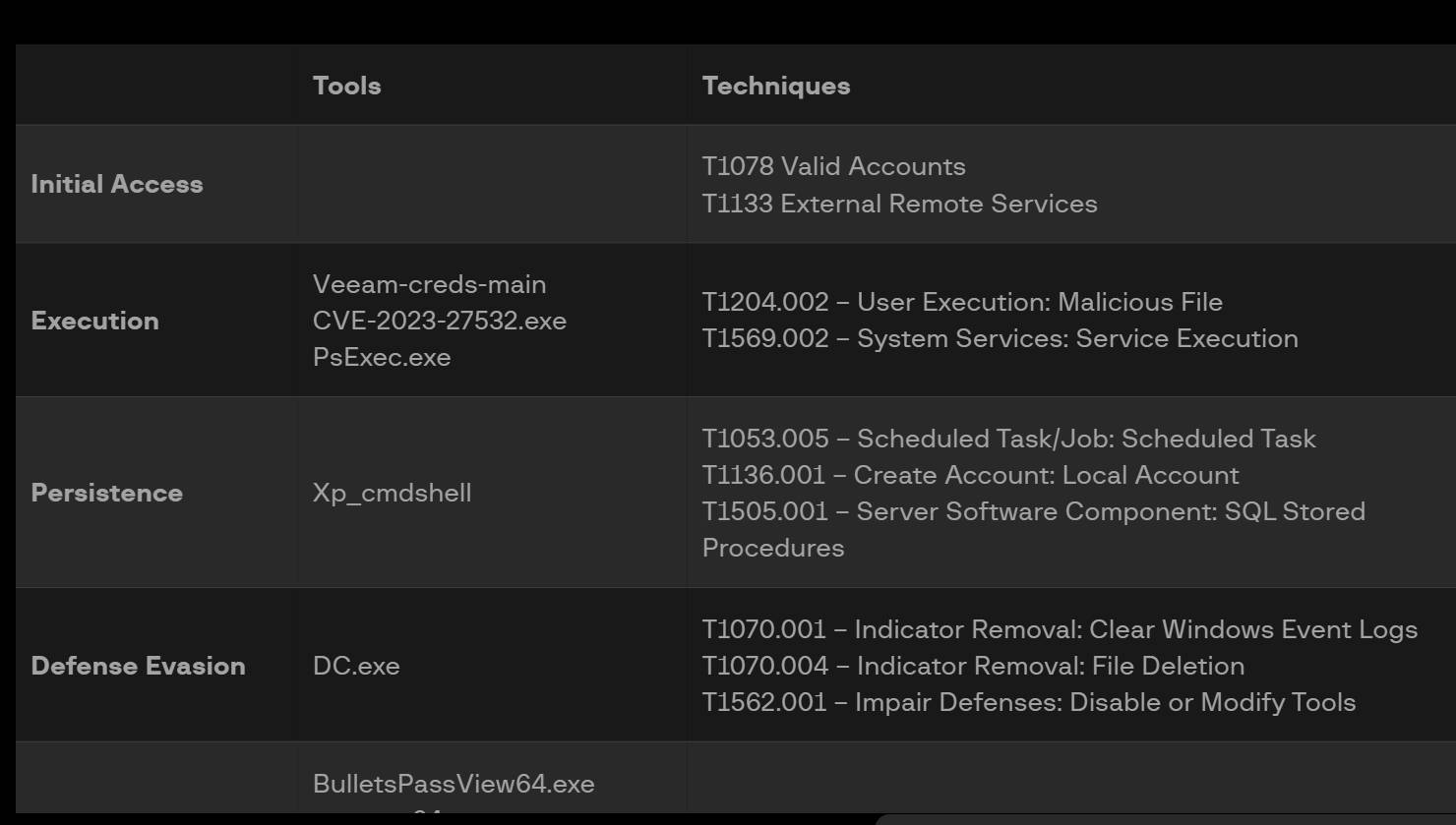

Extrait du déroulé, des techniques et outillage de l'exploit de la vulnérabilité CVE-2023-27532 par le cybergang EstateRansomware. (crédit : Group-IB)

Des recommandations à suivre

Dans le cadre de son analyse, Group-IB apporte par ailleurs quelques conseils - plus ou moins simples à mettre en place mais néanmoins toujours pertinents - pour éviter le pire :

- Commencer par contrôler et auditer régulièrement ses comptes ;

- Supprimer ou désactiver tout compte dormant afin d'empêcher tout accès non autorisé

- Mettre en œuvre le MFA pour les VPN et ses autres services d'accès à distance ;

- Déployer une politique de gestion des correctifs pour s'assurer que les firmwares et les logiciels utilisés sont mis à jour avec les derniers correctifs de sécurité pour se protéger contre les vulnérabilités connues ; - Segmenter les systèmes critiques et appliquer des règles strictes en matière de pare-feu afin de limiter les mouvements latéraux au sein du réseau ;

- Désactiver les accès RDP inutiles et les limiter à des adresses IP spécifiques et fiables sont aussi recommandés ;

- Mettre en œuvre un contrôle des applications sur les hôtes afin d'empêcher l'exécution de programmes non autorisés ;

- Veiller à ce que seules les applications de sécurité approuvées soient utilisées et fonctionnent sur les systèmes de l'entreprise ;

- Mettre en œuvre une solution de détection et de réponse des terminaux endpoint pour détecter les activités suspectes telles que le déploiement de portes dérobées et l'utilisation d'outils tels que PsExec, et y répondre ;

- Détecter de manière proactive les menaces inconnues et les attaques sophistiquées.

Commentaire