Les vieilles failles ne meurent pas jamais, elles peuvent même revenir plus fortes. C’est le cas de la CVE-2024-6387 découverte par Qualys qui touche OpenSSH, une suite d’outils de sécurisation des communications basée sur le protocole SSH. Il s’agit d’une régression d’une vulnérabilité corrigée il il y a 18 ans et répertoriée CVE-2006-5051. Le problème a été rétabli en octobre 2020 dans le cadre de la version 8.5p1 d'OpenSSH. Les chercheurs ont donc donné à leur découverte le nom de Regresshion.

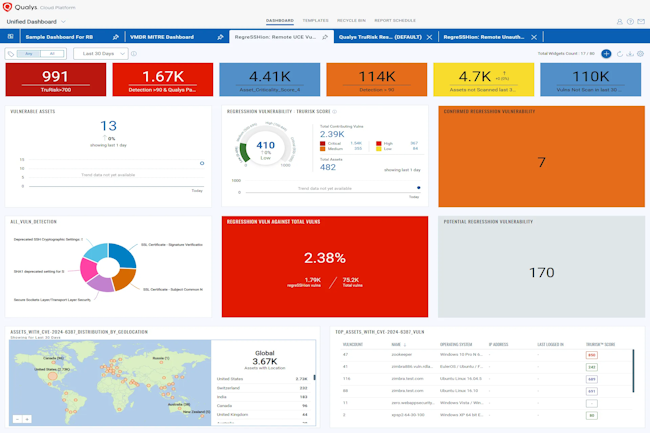

La vulnérabilité de type situation de compétition ou interférence (condition race) réside dans le composant Signal Handler du serveur d’OpenSSH, également connu sous le nom sshd, conçu pour écouter les connexions de toutes les applications clientes. « La faille entraîne une exécution de code à distance non authentifié en tant que root sur les systèmes Linux basés sur la glibc », souligne Bharat Jogi, directeur principal de l'unité de recherche sur les menaces chez Qualys, dans un communiqué. Et l’affaire n’est pas à prendre à la légère, car Qualys a mené une recherche sur l’exposition à cette faille et a identifié pas moins de 14 millions d’instances vulnérables.

Un correctif à appliquer rapidement

Les responsables d’OpenSSH ont confirmé le problème. « Une exploitation réussie a été démontrée sur des systèmes Linux/glibc 32 bits avec [randomisation de la disposition de l'espace d'adressage] », précise les experts. Et d'ajouter : « des conditions de laboratoire, l'attaque nécessite en moyenne 6 à 8 heures de connexions continues jusqu'au maximum accepté par le serveur ». Le résultat est la compromission jusqu'à la prise de contrôle totale du système, permettant aux cybercriminels d'exécuter du code arbitraire avec les privilèges les plus élevés, de contourner les mécanismes de sécurité, de voler des données et même de maintenir un accès persistant.

La vulnérabilité touche les versions d’OpenSSH comprises entre 8.5p1 et 9.7p1. Les versions antérieures à 4.4p1 sont également vulnérables à la condition de course, à moins qu'elles ne soient corrigées pour CVE-2006-5051 et CVE-2008-4109. Il convient de noter que les systèmes OpenBSD ne sont pas affectés, car ils intègrent un mécanisme de sécurité qui bloque la faille. Le correctif est disponible et il est recommandé aux utilisateurs de l’appliquer rapidement. Il est également conseillé de limiter l'accès SSH grâce à des contrôles réseaux u et d'appliquer la segmentation du réseau afin de restreindre les accès non autorisés et les mouvements latéraux.

Commentaire