Plusieurs des plus éminents spécialistes en chiffrement sont préoccupés par le nombre croissant de programmes malveillants qui prennent en otage les utilisateurs de PC et de mobiles en leur demandant des rançons. Dans nombre de cas, ces derniers détournent les algorithmes de chiffrement qui n'ont pas été, à la base, mis au point pour réaliser ce type de logiciels.

En dépit des efforts déployés par le législateur pour faire cesser les opérations de ransomware, certains de ces programmes ont continué de progresser l'année dernière, selon un rapport publié jeudi par l'éditeur de sécurité F-Secure. Browlock, un type de ransomware usurpant l'identité d'agences de police et demandant aux utilisateurs de payer des frais fictifs pour reprendre le contrôle de leurs ordinateurs, a été dans le top 10 des menaces PC dans le courant de la seconde moitié de 2014, selon les statistiques de F-Secure. Un accroissement a été aussi observé parmi les menaces ransomwares pour les terminaux Android.

Un échec de la communauté de la sécurité

D'autres programmes de ransomware sont bien plus agressifs et difficiles à neutraliser. Ces menaces incluent Cryptlocker, CryptoWall et CTB-Locker qui chiffrent les fichiers des utilisateurs avec de puissants algorithmes, les rendant illisibles sans l'utilisation payante de clés de déchiffrement. Il y a également eu aussi des cas de départements de police qui ont été contraints de payer des criminels pour déchiffrer leurs fichiers. « Je pense qu'il s'agit d'un problème très sérieux », a indiqué Adi Shamir, co-inventeur du très répandu système de chiffrement utilisé par la NSA, lors d'une discussion sur la conférence RSA Security, la semaine dernière. « On va devoir faire avec et nous devons penser à de nouvelles techniques pour les stopper ».

Adi Shamir pense que les ransomwares évoluent dans un domaine où la communauté de la sécurité a échoué « d'une façon misérable » parce qu'il n'y a pas de bons produits pour protéger contre cela. Et c'est juste le début, croit-il savoir. Cette sombre époque ne semble malheureusement pas trop loin de nous. F-Secure a ainsi noté dans son rapport l'émergence d'un programme de ransomware dénommé SynoLocker ayant infecté les terminaux NAS de Synology.

Les gouvernements font le rêve de contourner le chiffrement

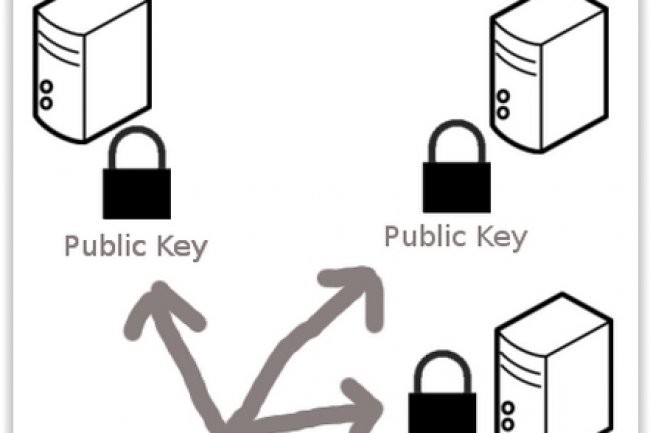

La plupart des menaces de ransomware utilisent un chiffrement basé sur des clés publiques, appairées à une clé privée que les pirates détiennent sur leurs serveurs pour être utilisée afin de déchiffrer les données. Le chiffrement par clé publique met en lumière les protocoles les plus répandus utilisés en sécurité, SSL/TLS et GPG. Quand il a présenté le sujet des ransomwares, le chercheur en chiffrement Paul Kocher l'a décrit comme « une pure incarnation du mal du chiffrement par clé publique ». Le professeur Ron Rivest, co-inventeur de RSA avec Adi Shamir et Leonard Adleman, a noté qu'alors que le chiffrement est surtout utilisé pour de bonnes choses, il peut également être utilisé pour de mauvaises. Autre point mis en avant : la capacité des créateurs de ransomwares à extorquer de l'argent dépend en partie de paiements anonymes, a expliqué Ron Rivest. Les communications anonymes entre les individus sont essentielles pour la démocratie, mais la valeur des paiements anonymes est sujette à débat, a-t-il ajouté. La plupart des programmes de ransomware réclament ainsi que les paiements soient effectués en Bitcoin.

L'abus d'algorithmes de chiffrement ne va certainement pas arrêter les recherches et avancées en matière de chiffrement. Cependant, il sera intéressant de voir si le problème lié au ransomware fera son chemin dans la réthorique des voix officielles des gouvernements qui déploient de gros efforts pour contourner le chiffrement pour permettre à la police et aux agences de renseignement d'effectuer des interceptions pleinement couvertes par la loi.

La pauvreté de cet article m'inquiète plus que les ransomwares

Signaler un abusOn rappellera une fois de plus l'importance des sauvegardes.

Signaler un abusLe problème n'est pas l'abus du chiffrement, mais l'abus de l'utilisation du partage et de la connexion à internet sans sécurité de tout objet (NAS, objets connectés, réseaux privés...) ainsi que les failles ou manquements de sécurité de ces objets, qui rendent leur accès et le chiffrement possibles !

Signaler un abus