Le tristement célèbre groupe de cybercriminels à l'origine du ransomware Conti a annoncé publiquement son soutien total au gouvernement de Vladimir Poutine alors que l'armée russe envahit l'Ukraine. Le gang a menacé de frapper les infrastructures critiques de quiconque lancerait des cyberattaques ou des actions de guerre contre la Russie. Cette réaction intervient après la déclaration d’une « cyberguerre » contre le gouvernement russe via des comptes Twitter qui se disent affiliés aux Anonymous et revendiquent des attaques réussies par déni de service distribué (DDoS) contre les sites Web de Russia Today, du Kremlin et du ministère russe de la Défense.

Peu de temps après cette annonce, un chercheur Ukrainien a publié des documents sur les discussions internes du groupe Conti. 13 mois de données sensibles qui apporteront de précieux renseignements sur le fonctionnement du gang.

Une vue de l’intérieur

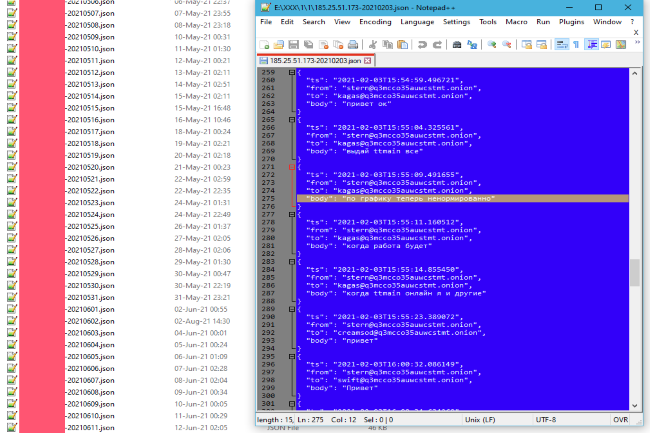

Un temps attribué à un affilié du groupe Conti mécontent du positionnement de ce dernier, la publication des discussions internes provenait bel et bien d’un chercheur Ukrainien dont le nom n’a pas été divulgué. Il a observé pendant plusieurs mois ces échanges. Les données au format JSON comprennent des logs de discussion Jabber, des adresses bitcoin et des négociations entre les victimes de ransomware et les attaquants de Conti. La plupart des données sont des discussions internes entre les membres et les affiliés de Conti, y compris des détails personnels, des conflits et des accusations.

On trouve également des logs relatifs à Trickbot, un botnet qui a parfois été utilisé pour distribuer Conti. Les différentes données couvrent une période allant de janvier 2021 au début du mois de février 2022. Cet ensemble d’informations constitue une mine pour les experts en cybersécurité afin de mieux comprendre le fonctionnement des gangs de ransomware.

Conti affilié à Ryuk

Le ransomware Conti a succédé à Ryuk utilisé depuis 2018 pour cibler des centaines d'entreprises et des administrations. Ryuk et Conti auraient été tous deux développés par un groupe de cybercriminels baptisé Wizard Spider par l'industrie de la sécurité. Ce même groupe dirigerait le botnet TrickBot, qui a souvent servi à distribuer Ryuk. Selon une alerte lancée en septembre dernier par l’agence américaine CISA (Cybersecurity and Infrastructure Security Agency) et le FBI, Conti a été utilisé dans plus de 400 attaques contre des entreprises américaines et internationales. Comme Ryuk, Conti est un ransomware déployé manuellement. Les pirates s'introduisent d'abord dans les entreprises et utilisent des techniques de piratage furtif pour se déplacer latéralement et obtenir des droits d'administration dans les environnements.

Il est difficile de dire si l'annonce de ralliement de Conti est motivée par un sentiment patriotique ou si elle est téléguidée par des agents de l'État russe, mais l’on sait que, par le passé, des agences de renseignement russes se sont appuyés sur des groupes de cybercriminels pour couvrir leurs opérations. « Voilà une décennie au moins que le gouvernement russe a adopté cette stratégie », a expliqué Michael DeBolt, le responsable du renseignement chez Intel 471. « Nous savons qu'Evgeniy Bogachev et Gameover ZeuS ont été utilisés par le gouvernement russe pendant cette dernière décennie à des fins de renseignement. On sait aussi que Maksim Yakubets, un autre acteur de la menace tristement célèbre lié à la Russie, a été directement coopté par le FSB. En outre, si le plus grand marché de cartes bancaires volées comme Joker's Stash et des campagnes de piratage comme SolarWinds sont d’abord motivés par l’appât du gain, les cybercriminels impliqués ont aussi couvert des objectifs de renseignement au profit de la Russie. À l'heure actuelle, aucune preuve ne nous permet d’affirmer que le groupe à l’origine du ransomware Conti agit pour le compte des renseignements russes, mais c'est tout à fait possible », a encore déclaré Michael DeBolt.

Dégager le gouvernement russe de toute responsabilité

En janvier, le FSB a arrêté deux pirates informatiques associés au ransomware REvil, dont l'un est soupçonné d'être directement responsable de l'attaque de 2021 contre Colonial Pipeline. Ces arrestations ont eu lieu après que le président Joe Biden a averti Vladimir Poutine, lors d'une conversation l'année dernière, que les États-Unis étaient prêts à prendre des mesures si les groupes de ransomware opérant depuis la Russie n'étaient pas arrêtés. Si ces arrestations ont été saluées par le secteur de la sécurité, un grand nombre d’acteurs du secteur pensent que cette mesure était surtout destinée à apaiser les tensions diplomatiques et non un engagement à long terme des autorités russes à poursuivre les pirates informatiques.

Selon M DeBolt, il ne serait pas surprenant que le groupe Conti prenne la responsabilité d'attaques contre des opérateurs d'infrastructures critiques et soit utilisé comme couverture pour des actions dirigées par l'État russe. « Nous savons que le groupe russe Sandworm, lié au gouvernement russe, a fait preuve de ses capacités dans les attaques contre les infrastructures critiques, notamment une attaque de 2015, qui a entraîné des pannes de courant à grande échelle en Ukraine », a-t-il déclaré.

Un précédent en Géorgie en 2018

« Pourtant, il est possible que Conti (et probablement d'autres groupes de cyberattaquants basés en Russie) soit dirigé et utilisé comme couverture par le gouvernement russe pour déployer des attaques contre les infrastructures critiques américaines et occidentales. Étant donné que le président Biden a très spécifiquement prévenu que les États-Unis répondraient par de sérieuses cyberattaques à toute offensive ciblant ses infrastructures critiques, l’utilisation de Conti comme couverture permettrait au gouvernement russe d'atteindre ses objectifs tout en niant de façon plausible son implication », a ajouté le responsable du renseignement chez Intel 471.

Et il y a un précédent. Lors de la guerre russo-géorgienne de 2008, des cyberattaques ont ciblé l'infrastructure internet et les sites web officiels de la Géorgie. Á l’époque, certains rapports de l'industrie avaient attribué ces attaques à un collectif de cybercriminels appelé Russian Business Networks, mais certains analystes ont fait remarqué que les outils utilisés pour lancer les attaques étaient personnalisés et préparés à l'avance et que certaines attaques avaient été lancées à partir de serveurs appartenant à des entreprises de télécommunications russes. Un porte-parole du gouvernement russe, cité par le New York Times, avait alors déclaré que des individus en Russie ou ailleurs pourraient avoir pris l'initiative de lancer ces attaques.

Commentaire