Le coup porté ce 19 février 2024 à Lockbit par les agences Europol, FBI, National Crime Agency avec l'appui de forces de police dont en France avec la Gendarmerie Nationale (C3N) n'a pas été fatal. Puissante et bien menée, l'opération n'a malgré tout pas permis de mettre un terme définitif aux activités de l'un des plus dangereux et prolifiques groupe de cybercriminels par ransomware. Loin de là. Avant même l'annonce officielle de l'opération, le chercheur en sécurité Kevin Beaumont avait d'ailleurs identifié que des serveurs Lockbit étaient toujours en ligne malgré le coup de filet (34 serveurs neutralisés, deux arrestations, gel de 200 comptes de cryptomonnaies...). Comme pour narguer les autorités judiciaires, l'un des supposés administrateurs du cybergang est revenu ce week-end sur cette attaque et a annoncé la poursuite des activités malveillantes.

Après être revenu sur l'origine de la pénétration des systèmes informatiques de Lockbit grâce à l'exploit d'une faille PHP non corrigée due à une « négligence et irresponsabilité personnelle », l'auteur du message a précisé l'étendue des dégâts : « Même si vous avez mis à jour votre version de PHP après avoir lu ces informations, cela ne sera pas suffisant, car vous devez changer l'hébergeur, le serveur, tous les mots de passe possibles, ceux des utilisateurs dans la base de données, auditer le code source et tout migrer, il n'y a aucune garantie que vous n'avez pas été attaqué ». Le nombre de décrypteurs que le FBI a pu récupérer apparait cependant assez faible et s'élèverait à 1 000 sur un total de 20 000 selon Lockbit.

Le FBI moqué

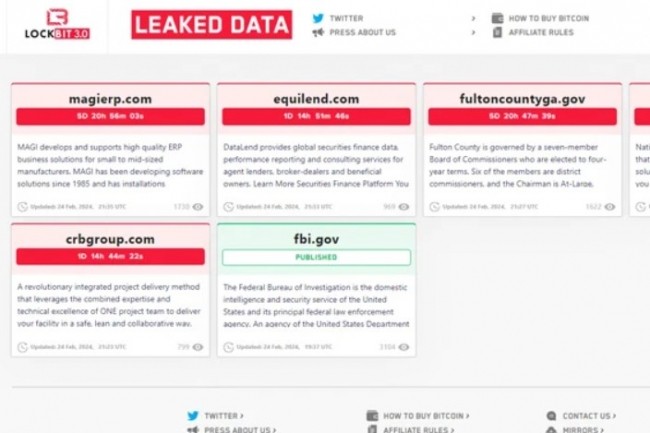

Dans sa déclaration, le membre supposé de Lockbit a publié une liste de 20 domaines de blog de sauvegarde que le FBI n'a pas pu atteindre car PHP n'est pas installé sur ces serveurs, ainsi que 14 blogs miroirs de sauvegarde, et 7 nouveaux domaines de son blog principal. « Même après le piratage du FBI, les données volées seront publiées sur le blog, il n'y a aucune chance de détruire les données volées sans paiement ». Une leçon souligne Kevin Beaumont, « LockBit ne supprime pas les données après le paiement - alors bonne chance pour dire à vos régulateurs de données qu'aucune information n'a été volée». Le groupe précise « avoir introduit une protection supplémentaire sur chaque version du locker, il n'y aura aucune chance de décryptage gratuit, même pour 2,5 % des entreprises attaquées ». Sur son site vitrine, Lockbit met en avant une douzaine de leaks en cours concernant magierp, equilend, fultoncountyga, nationaldentex, crbgroup ou encore... le FBI.

L'auteur à l'origine de cette déclaration en profite même pour narguer le FBI. « Toutes les actions du FBI visent à détruire la réputation de mon programme d'affiliation ou à me démoraliser ». Un effet inverse semble-t-il pour le cybercriminel, « je suis très heureux que le FBI m'ait remonté le moral, m'ait donné de l'énergie et m'ait fait oublier les divertissements et les dépenses d'argent, il est très difficile de s'asseoir devant l'ordinateur avec des centaines de millions de dollars, la seule chose qui me motive à travailler, ce sont des concurrents forts et avec le FBI, il y a un intérêt sportif et un désir de rivalité. » Dernièrement, l'agence fédérale a promis des primes de 15 M$ pour toute information sur Lockbit.

Commentaire