Habituellement, les attaques DDoS sont reconnues par leur intensité (nombre de paquets envoyés) et par leur durée. Il faudra peut-être ajouté une autre méthode : leur rythme. CloudFlare vient d’en détecter une récemment. Dans son blog, le spécialiste de CDN et de sécurité a repéré pendant la semaine du Black Friday une offensive sur un client qu’il a baptisé « Beat » et dont la méthode emprunte à la musique.

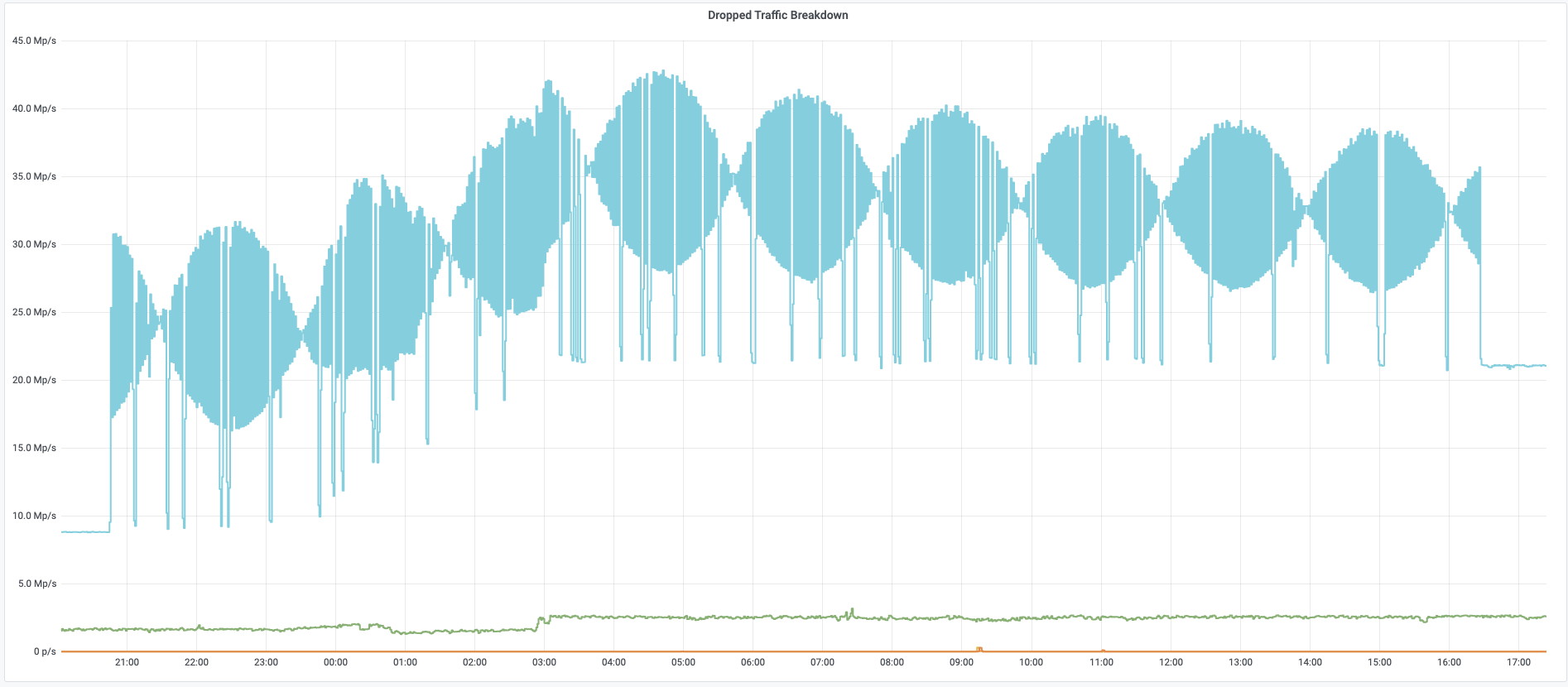

Sur un graphique, le taux de paquet de l’attaque suit un schéma en forme de vague (comme le schéma ci-dessous le montre). Il semble que le pirate se soit inspiré du concept acoustique appelé beat. Ce dernier est un terme utilisé pour décrire une interférence de deux fréquences d’ondes différentes. Ces variations créent l’effet de pulsation.

Dans le cas de l’attaque, les experts de Cloudflare ont déterminé que les cybercriminels mélomanes avaient basé leur attaque sur l’équation y’beat=y1 +y2 où y1 et y2 sont chacun une vague. Elles étaient capable d’envoyer entre 18 et 42 M pps. L'assaut a duré pendant plus de 19 heures, avec des fréquences de 4 heures et et des pics jusqu’à 42M pps. L’objectif pour les attaquants étaient de déjouer le système de protection anti-DDoS de Cloudflare à travers le rythme de l’attaque. Mais la plateforme a détecté des flux de paquets ACK ne disposant pas de connexions TCP existantes et ils ont été redirigés.

Commentaire