Des chercheurs de la société de cybersécurité Proofpoint affirment avoir découvert des applications OAuth tierces malveillantes utilisées pour infiltrer les environnements cloud d'entreprises. Dans un billet de blog, l'éditeur explique que des cybercriminels sont parvenus à tromper les mécanismes de sécurité de Microsoft concernant les applications OAuth tierces en abusant son statut d'éditeur vérifié. Les équipes de Proofpoint ont débusqué en décembre 2022 une exfiltration de données et la compromission de boites e-mails. L'analyse des experts a suggéré que la campagne ciblait principalement les entreprises et les utilisateurs basés au Royaume-Uni. L'éditeur a informé Microsoft de l'activité malveillante le 20 décembre 2022 et la campagne s'est terminée sept jours plus tard. Depuis, le fournisseur américaie a désactivé les applications frauduleuse tout en continuant à enquêter sur cette attaque, a confirmé Proofpoint.

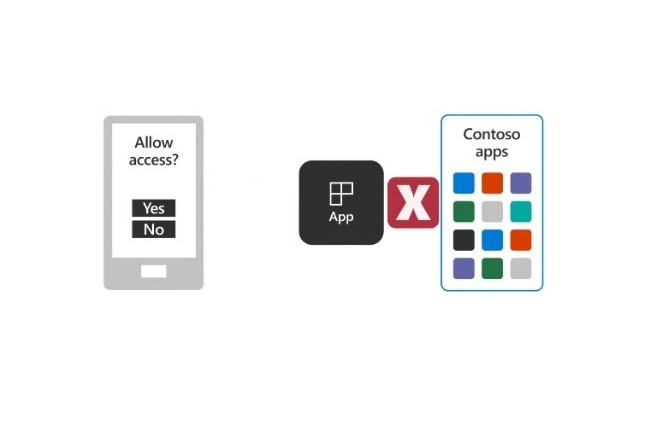

Qu'est ce qu' un « Éditeur vérifié » ? Il s'agit du statut qu'un compte Microsoft peut obtenir lorsque « l'éditeur de l'application a vérifié son identité à l'aide de son compte Microsoft Partner Network (MPN) et a associé ce compte MPN à l'enregistrement d'application » indique la firme. Les cybercriminels reconnaissent la valeur du statut vérifié dans l'environnement Microsoft pour abuser des privilèges OAuth, augmentant la probabilité d'inciter les utilisateurs à donner leur consentement lorsqu'une application OAuth tierce malveillante demande l'accès aux données accessibles via le compte d'un utilisateur, indique Proofpoint. « Nous avons identifié trois applications frauduleuses créées par trois éditeurs malveillants différents », observe-t-il. « Ces applications ciblaient les mêmes sociétés et sont associées à la même infrastructure frauduleuse. Plusieurs utilisateurs ont été détectés autorisant les applications malveillantes, compromettant ainsi l'environnement de leur entreprise ». Les entreprises et les salariés basés au Royaume-Uni ont été les plus ciblés, affectant le personnel financier et marketing, ainsi que les utilisateurs de haut niveau tels que les gestionnaires et les cadres, a noté Proofpoint.

Exfiltration de données et abus de marque

Si le consentement est accordé par les utilisateurs, les autorisations déléguées par défaut dans les applications malveillantes permettaient aux pirates d'accéder et de manipuler les ressources de messagerie, le calendrier et les invitations à des réunions liées aux comptes d'utilisateurs compromis, explique l'éditeur de sécurité. « L'accès hors ligne » fourni par les autorisations signifiait que l'interaction de l'utilisateur n'était pas requise après le consentement, tandis que le token accordé dispose d'une longue durée d'expiration. Plus d'un an dans la plupart des cas, ce qui donne aux cyber-délinquants la possibilité d'exploiter les comptes compromis dans les versions ultérieures via de la prise de contrôle de boites e-mail (BEC) ou d'autres attaques a expliqué Proofpoint. « En plus des comptes compromis, les entreprises usurpées pourraient subir des abus de marque ». Les experts ont exhorté les organisations et les utilisateurs à être prudents lorsqu'ils accordent l'accès à des applications OAuth tierces, même si elles sont vérifiées par Microsoft.

« Ne faites pas confiance et ne comptez pas sur les applications OAuth uniquement sur la base de leur statut d'éditeur vérifié. Les sociétés doivent soigneusement évaluer les risques et les avantages d'accorder l'accès à des applications tierces. En outre, les entreprises doivent restreindre le consentement des utilisateurs aux applications avec des éditeurs vérifiés et des autorisations déléguées à faible risque. Les actions de correction automatisées, telles que la révocation des applications OAuth malveillantes de votre environnement cloud, peuvent réduire considérablement le temps d'attente des acteurs de la menace et prévenir la plupart des risques post-accès », précise Proofpoint.

En avril de l'année dernière, le fournisseur PaaS Heroku, une entité du groupe Salesforce, et GitHub de Microsoft ont averti que des jetons d'utilisateur OAuth compromis étaient probablement utilisés pour télécharger des données privées d'organisations utilisant Heroku et le service d'intégration et de test continu Travis CI. À l'époque, GitHub a déclaré que cinq applications OAuth spécifiques étaient affectées - quatre versions de Heroku Dashboard et Travis CI (ID 145909, 628778, 313468, 363831 et 9261). « Notre analyse d'autres comportements de l'acteur de la menace suggère que les acteurs peuvent exploiter le contenu du référentiel privé téléchargé, auquel le jeton OAuth volé avait accès, pour des secrets qui pourraient être utilisés pour pivoter vers d'autres infrastructures », a déclaré GitHub.

Commentaire