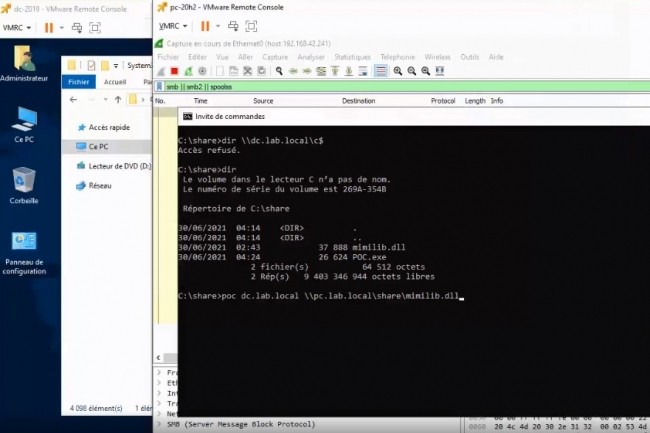

Les systèmes d'impression sont souvent considérés comme un maillon faible par de très nombreux RSSI et une porte d'entrée souvent peu protégée donnant accès au SI des entreprises. Ces dernières doivent redoubler de vigilance : une vulnérabilité, baptisée PrintNightmare, corrigée le mois dernier dans le cadre du patch tuesday de Microsoft revient sur le devant de la scène. Identifiée en tant que CVE-2021-1675, cette faille était considérée comme présentant un risque « important » de sécurité mais non critique, au score CVSS de 7.8. Elle a bénéficié d'un patch pour empêcher un risque d'élévation de privilèges lié au spouleur d'impression Windows. Problème : depuis quelques jours, un PoC (proof of concept) d'exploit a circulé sur Github permettant cette fois l'exécution de code distant, ce que ne permet pas de combler le patch actuel. Avec à la clé un risque réel de sécurité.

Le PoC d'exploit provient à l'origine de l'équipe de chercheurs en sécurité QiAnXin qui a publié une vidéo montrant la réussite d'exécution de code à distance sans pour autant dévoiler de détails techniques permettant de le répliquer. Mais deux jours plus tard, une autre société de sécurité informatique, Sangfor, est allée plus loin en publiant dans un répertoire Github public une analyse technique détaillée du PoC d'exploit. Consciente de son erreur - sans doute involontaire - la société l'a retiré rapidement. Mais entre temps, des forks ont été effectués et publiés dans la foulée.

Un risque d'accès complet à un contrôleur de domaine

« Nous évaluons toujours l'efficacité du correctif nous-mêmes, mais plusieurs rapports indiquent que l'exploit de code fonctionne avec des systèmes entièrement corrigés », a prévenu Dustin Childs, chercheur en sécurité de la Zero Day Initative. « Cela signifie que le correctif publié en juin ne résout pas complètement la cause première du bogue. Dans tous les cas, les entreprises doivent considérer cela comme un correctif incomplet et mettre en œuvre d'autres solutions de contournement, telles que la désactivation du spouleur d'impression et le blocage des ports TCP 135 et 445 au niveau périmétrique ».

Un exploit réussi de la CVE-2021-1675 affectant Windows Print Spooler pourrait déboucher sur une prise de contrôle complète d'un système par des personnes malveillantes. A noter pour cela qu'une authentification préalable auprès du service de spouleur est nécessaire. « Cette vulnérabilité peut fournir un accès complet à un contrôleur de domaine dans un contexte SYSTEM », a précisé de son côté Marius Sandbu, responsable de l'activité cloud public chez TietoEVRY. « Pour pouvoir utiliser cet exploit, vous devez vous authentifier en tant qu'utilisateur du domaine ».

Suite à ce rebondissement, Microsoft a mis à jour son avis de sécurité pour prendre en considération le nouveau risque potentiel d'exécution de code distant, mais n'a étrangement pas mis à jour le score CVSS. Cet exploit étant toujours qualifié comme étant de « faible complexité ». Ce n'est pas le cas pour de nombreux chercheurs en sécurité qui considèrent PrintNightmare comme étant plutôt de niveau critique.

Commentaire