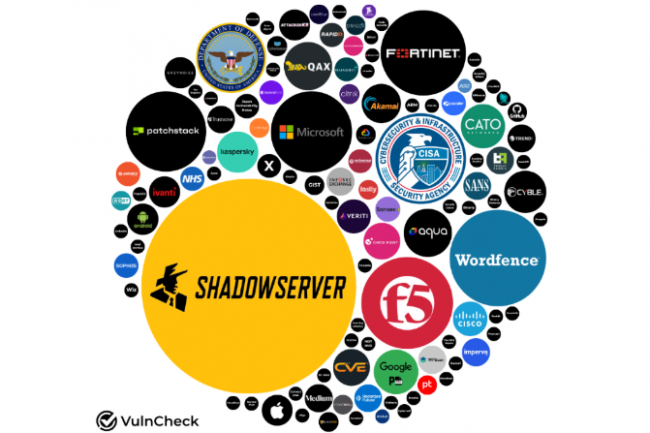

Les failles de type zero day n'ont pas faibli l'année dernière. Une étude de Vulncheck, spécialisé dans l'analyse des vulnérabilités, a identifié 768 CVE (common vulnerabilities and exposures) et publiquement signalées comme exploitées dans la nature pour la première fois en 2024. Un nombre en croissance de 20 % par rapport aux 639 CVE de 2023. Parmi elles, près d'un quart (23,6 %) ont été exploitées avant qu'un correctif ne soit disponible (zero day). Logiquement, plus on avance dans le temps, plus le nombre de failles exploitées augmente : 50 % au bout de 192 jours et 75 % après 1 004 jours. Au bout de 5 ans, près de 10 % des brèches découvertes ne sont toutefois pas exploitées. L'étude est basée sur des données provenant de 100 sources, dont des entreprises de sécurité, des agences gouvernementales et des organisations à but non lucratif telles que Shadow Server.

L'augmentation des divulgations de CVE, provenant de sources de divers secteurs, contribue à expliquer (du moins en partie) la hausse des vulnérabilités exploitées enregistrée entre les éditions annuelles du rapport. « L'augmentation signalée est en partie due à la combinaison d'une hausse des exploitations et d'un plus grand nombre de sources de données [...] La visibilité des exploitations est plus grande, car davantage d'entreprises, de fournisseurs et d'équipes de recherche en sécurité signalent les exploitations et en divulguent publiquement les preuves », souligne le rapport. Matthias Held, responsable du programme technique chez Bugcrowd, a également remarqué cette tendance : « Les entreprises reconnaissent de plus en plus leurs responsabilités en matière de cybersécurité, ce qui conduit à une plus grande transparence en ce qui concerne les vulnérabilités. Le simple volume de CVE divulgués publiquement contribue sans aucun doute à cette tendance, en donnant une représentation potentiellement plus précise de l'impact réel sur les systèmes exploitables. » A noter que les divulgations de Wordfence sont prises en compte et sont assez bien représentées. Rien de surprenant à cela, car cette source recense les failles relatives à Wordpress, un environnement sur lequel repose environ 40 % des sites web. Et cela devrait avoir un effet inflationniste sur les chiffres annuels d'exploit à venir de Vulncheck, selon M. Held. « Le nombre [de vulnérabilités] augmentera en raison de la facilité d'exploitation des applications web fonctionnant sur des versions vulnérables [de WordPress] », indique M. Held.

Développer une sécurité proactive

En outre, de plus en plus d'entreprises sont désormais des CNA (CVE number authorities). Le nombre d'entreprises émettant des CVE étant plus important, leur taux de publication est naturellement voué à augmenter au fil du temps. « Je pense que ces données nous rappellent brutalement que nous devons donner la priorité à des stratégies solides de gestion des vulnérabilités dans toutes les entreprises, y compris des initiatives complètes de partage de renseignements sur les menaces et des efforts d'atténuation des attaques en temps réel », conclu M. Held.

Boris Cipot, ingénieur principal en sécurité chez Black Duck, a déclaré quant à lui que plusieurs facteurs contribuent à augmenter la découverte de vulnérabilités exploitées, notamment l'amélioration de la surveillance. « Les logiciels que nous utilisons peuvent tout simplement contenir plus de failles, ou celles-ci sont signalées et découvertes plus efficacement », fait savoir M. Cipot. « Certaines ne sont pas corrigées pendant de longues périodes, ce qui donne aux attaquants plus de temps pour les exploiter. L'impact de ces exploits, quelle qu'en soit la cause, souligne la nécessité d'adopter des mesures de sécurité proactives. « Les sociétés doivent investir dans des outils d'observabilité qui surveillent leurs environnements et détectent les activités suspectes », a déclaré M. Cipot. « L'adoption d'une approche zero trust peut renforcer la sécurité en limitant l'accès et en réduisant les risques. De son côté, Kevin Robertson, directeur technique d'Acumen Cyber, a expliqué que l'étude mettait en évidence le raccourcissement du délai nécessaire aux organisations pour appliquer les correctifs : « Bien que les résultats indiquent une augmentation des CVE activement exploités, cette tendance est probablement due à la dépendance croissante à l'égard des logiciels tiers », selon lui. Et d'ajouter : « Les entreprises modernes dépendent fortement d'applications et de services tiers, ce qui élargit la surface d'attaque potentielle [...] Les entreprises intégrant de plus en plus de logiciels tiers dans leur environnement, la gestion proactive des vulnérabilités doit être intégrée dans leurs stratégies de sécurité. »

Des identifiants compromis à l'origine de la plupart des brèches

D'autres fournisseurs ont été interrogés par CSO pour donner leur avis, comme Rapid7 qui a déclaré avoir vu l'exploitation des vulnérabilités diminuer d'année en année en tant que vecteur d'accès initial en 2024. Et ce dans un contexte de montée en puissance de l'ingénierie sociale et d'abus croissant des fuites d'informations d'identification pour pirater des systèmes distants dont les contrôles de sécurité sont faibles ou absents. « Notamment, un certain nombre d'incidents observés par les équipes de Rapid7 en 2024, où l'on pensait initialement que l'exploitation des vulnérabilités était en cours, se sont avérés provenir de l'utilisation par les adversaires d'informations d'identification compromises, plutôt que de l'exploitation de CVE », a déclaré Caitlin Condon, directrice de la surveillance des menaces chez Rapid7.

Selon l'équipe de l'éditeur chargée des services managés en détection et réponse à incidents (MDR), les failles qui ont donné lieu à des violations étaient dues à des bogues plus anciens plutôt qu'à des zero day. « Une petite majorité des vulnérabilités que les équipes de Rapid7 MDR et de réponse aux incidents ont vu exploitées dans des environnements de production réels l'année dernière étaient de nouvelles CVE qui avaient des exploits connus disponibles », a déclaré Caitlin Condon à CSO. « Le reste de l'exploitation confirmée des CVE que nos équipes ont observé contre des systèmes de production étaient des failles plus anciennes qui avaient déjà été utilisées dans des campagnes de menaces très médiatisées. » La plupart de celles dont Rapid7 MDR a confirmé l'exploitation dans la nature en 2024 ciblaient des applications de transfert de fichiers et des périphériques réseau et ce, qu'elles aient été exploitées précédemment ou non, indique Caitlin Condon.

Commentaire