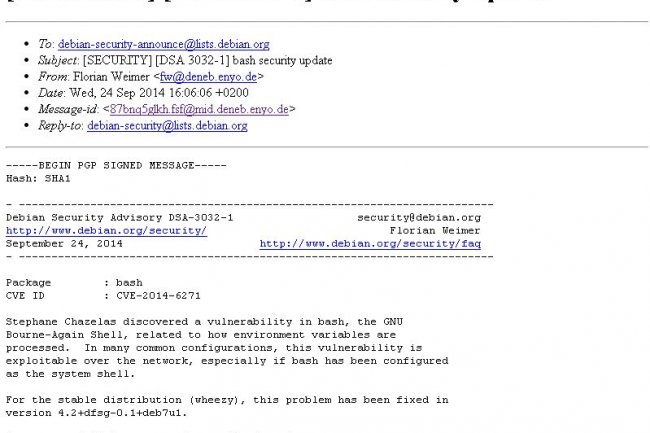

Un ingénieur français, Stéphane Chazelas, a découvert une vulnérabilité dans bash, l'interpréteur de commandes Unix du projet GNU (Bourne-Again Shell). Baptisée Shellshock, cette faille a été publiée sous l'identification CVE-2014-6271. Elle est liée à la façon dont les variables d'environnement sont traitées et jugée comparable voire plus grave que Heartbleed qui avait affecté la bibliothèque de chiffrement Open Source OpenSSL au printemps dernier. Elle peut être exploitée à distance dans de nombreux cas et affecter potentiellement de nombreuses applications web, serveurs, PC ou Mac. Une mise à jour de bash est proposée aux administrateurs.

Cette faille existerait en fait depuis plus d'une vingtaine d'années, remontant à la version 1.13 de bash. Sur le blog du fournisseur Akamai, Andy Ellis, CSO du fournisseur Akamai, explique que les applications web tels que les scripts CGI sont vulnérables de plusieurs façons, notamment par l'appel d'autres applications à travers un shell ou l'évaluation de portions de code à travers le shell. Pour s'en prémunir, outre la mise à jour de bash, on peut aussi remplacer l'interpréteur par un autre shell, limiter l'accès aux services vulnérables ou, encore, filtrer les données reçues, explique Akamai qui a créé une règle pour filtrer les risques d'exploitation de la faille.

Plus grave que Heartbleed, la faille Shellshock affecte l'interpréteur bash de GNU/Linux et Mac OS X

3

Réactions

Une vulnérabilité dont la gravité est jugée comparable voire supérieure à celle de Heartbleed (faille trouvée au printemps dans OpenSSL) a été découverte dans l'interpréteur de commandes bash. Identifiée sous le numéro CVE-2014-6271, elle a été dénommée Shellshock. Des mises à jour sont déjà disponibles.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

On va de faille informatique en faille informatique.

Signaler un abus

Signaler un abusComme pour les distri *BSD dont le rigueur du code est plus pointilleuse, voir extrême pour openBSD, qui n'hésite pas a "basher" ceux qui font du code moisi en contribution, bash n'est pas installer pas défaut, si la faille est connu depuis 20 ans, logique pour des système ou la sécurité et la stabilité est le mot d'ordre. Un problème de la sphère GNU/Linux qui se ressent dans sont utilisation, fonctionnel certes optimisé et sécurisé dans l'écriture du code pas forcément. Bien que moins pire que windows, qui sont plus préoccuper a la chasse au bug, faille du code, ajout de fonction, que de corrigé et d'amélioré ce qui est déjà fait.

"Pour s'en prémunir, outre la mise à jour de batch,"

Signaler un abus=> mise à jour de *bash* (Bourne Again SHell), et non batch.