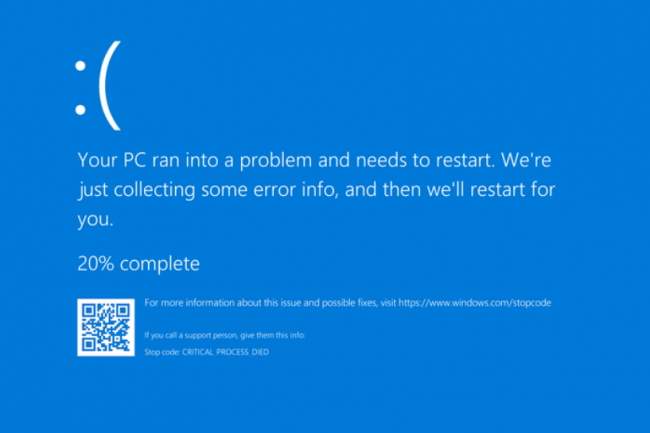

Depuis le bug de l'an 2000, jamais une panne informatique n'avait fait autant parler d'elle. Vers 21h ce 18 juillet, Microsoft a alerté sur une panne géante affectant ses services Azure mais également Microsoft 365. En cause : une mise à jour de sécurité qui a mal tourné, en l'occurrence celle de l'agent Falcon Sensor de Crowdstrike servant à détecter et bloquer des attaques. Cette dernière version, incrémentée dans les instances Windows gérées par Azure aussi bien que les postes de travail isolés, mène directement fameux "écran bleu de la mort" aka BSOD. Les installations Windows touchées par sont très variées et incluent aussi bien celles utilisant des applications et services 365 que des instances virtualisées : "Nous avons été informés d'un problème affectant les machines virtuelles fonctionnant sous Windows Client et Windows Server, utilisant l'agent CrowdStrike Falcon, qui peuvent rencontrer un bug check (BSOD) et rester bloquées dans un état de redémarrage", a fait savoir Microsoft dans un billet de statut de sa plateforme Azure.

"Dans sa dernière mise à jour, Crowstrike a poussé un driver, fichier .sys, formaté de manière incorrecte qui provoque un redémarrage de la machine affectée en mode recovery", a expliqué l'expert en cybersécurité Baptiste Robert. "La société a déjà poussé un correctif. Cependant, ce correctif ne s'appliquera pas automatiquement pour les machines avec le BSOD. Pour ca il faudra démarrer en safe mode et faire une série d'action qui ne s'automatise pas. Conséquence : la reprise des activités risque d'être longue...

Fondé en 2021, Crowdstrike est un éditeur important dans le monde et compte 21 000 clients dont certains comptes disposent de plusieurs dizaines de milliers de postes Windows. La mise à jour de l'agent étant automatique on comprend pourquoi le BSOD de Windows s'est affiché sur de très nombreux systèmes Windows partout dans le monde. Et ce aussi bien dans des aéroports (Amsterdam, Berlin, Londres, Edimbourg Narita au Japon, Dehli en Inde, Christchurch en Nouvelle-Zélande...), des compagnies aériennes (Air France et Transavia, Ryanair, Delta Airlines...) et ferroviaires (Govia Thameslink Railway), des banques et des places de marché (London Stock Exchange), des médias et télécoms (TF1, Canal+, Sky News, Telstra...) ou encore des services d'urgence (911), des supermarchés (Woolworths...). Au fil des heures, la situation s'arrange cependant avec des remises en fonctionnement de services.

Des mesures de contournement

"Nous recommandons aux clients qui le peuvent de restaurer à partir d'une sauvegarde antérieure à cette heure. Alternativement, les clients peuvent essayer de réparer le disque OS hors ligne en suivant les instructions suivantes : Attacher un disque non géré à une VM pour une réparation hors ligne. Les disques qui sont chiffrés peuvent nécessiter ces instructions supplémentaires : Déverrouiller un disque chiffré pour une réparation hors ligne. Une fois que le disque est attaché, les clients peuvent essayer de supprimer le fichier suivant Windows/System/System32/Drivers/CrowdStrike/C00000291*.sys. Le disque peut ensuite être attaché et ré-attaché à la VM d'origine."

De son côté Brody Nisbet, directeur des activités threat Hunting chez Crowdstrike, a proposé une solution de contournement qui peut fonctionner : Démarrer Windows en mode sans échec ou WRE, aller dans C:\NWindows\NSystem32\Ndrivers\NCrowdStrike, localiser et supprimer le fichier correspondant à « C-00000291*.sys », et démarrer normalement. Les systèmes Microsoft concernés sur lesquels le capteur des agents Falcon est installé (comprenant aussi bien l'anti-virus Prevent, l'EDR Insight, le suivi des menaces Overwatch, le contrôle réseau Discover ou encore de recherche avancée des menaces Intelligence) sont nombreux. Il peut s'agir aussi bien des OS Server 64 bits, 2022, Core 2022, 2019, Core 2019, 2016, Core 2016, 2012 R2, Storage Server 2012 R2, 2012, 2008 R2 SP1. Ainsi que des PC ARM64 (Windows 11 et 10) et autres systèmes 64 bits (Windows 11 22H2, 11 21H2, 10 22H2, 10 21H2, 10 1809, 10 1607, 10 1507, 7 SP1 et 7 Embedded POS Ready).

Sur son site, Crowdstrike donne quelques précisions sur son capteur aussi petit et léger que les impacts de sa mise à jour sont grands : "Toutes les données transmises à partir du capteur vers le cloud sont protégées par un tunnel chiffré SSL/TLS", indique le fournisseur de sécurité américain sur son site à propos de son capteur. "En moyenne, chaque capteur transmet entre 5 et 8 Mo par jour [...] La conception du capteur Falcon en fait un agent extrêmement léger utilisant à peine 1 % des ressources processeur. Il est également très discret : il n'y a pas d'interface utilisateur, pas de fenêtres pop-up, pas de redémarrages. Enfin, toutes les mises à jour se font silencieusement et automatiquement". Automatiquement oui, silencieusement pas vraiment en ce moment...

Le scénario d'une cyberattaque pas avéré

Pour l'heure, les raisons de cette mise à jour défectueuse n'ont pas été précisées. Ce qui n'empêche pas certains experts d'avancer quelques pistes : "l'éventail des possibilités va de l'erreur humaine - par exemple un développeur qui aurait téléchargé une mise à jour sans contrôle de qualité suffisant - au scénario complexe et intriguant d'une cyberattaque profonde, préparée à l'avance et impliquant qu’un cybercriminel active une "commande d'apocalypse" ou un "kill switch". In fine, l'analyse et les mises à jour de CrowdStrike dans les jours à venir seront essentielles et permettront de comprendre ce qui a causé cette panne", explique Omer Grossman, CIO chez CyberArk.

"Le CERT-FR a été informé ce jour d'un incident majeur affectant les systèmes Microsoft Windows disposant de l'EDR Crowdstrike Falcon. Cet incident semble provoquer un écran bleu système entraînant un redémarrage du poste", a indiqué de son coté le centre français de réponses à incidents. "A ce stade le CERT-FR n'a pas d'élément indiquant que cet incident est lié à une attaque informatique." L'agence nationale de la sécurité des systèmes d'information a également réagi : "L’Anssi a été informée ce matin de la panne informatique affectant de nombreuses entités dans le monde. Les équipes sont pleinement mobilisées pour identifier et appuyer les entités affectées en France. Aucun élément en l’état ne donne à penser qu’il s’agit d’une cyberattaque."

Contactés pour des précisions, Crowdstrike n'a pour l'heure pas répondu à nos demandes. Egalement contacté, Microsoft s'est quant à lui contenté d'une réponse pour le moins laconique : "Nous avons pris connaissance d'un problème affectant Windows du fait d'une mise à jour d'une plateforme logicielle tierce. Nous nous attendons à ce qu’une solution soit bientôt trouvée."

je pense que le problème est au niveau de la version mise a jour elle même qui n'a pas été testé avant d'être déployer . cette version a été lancé et déployé automatiquement par intervention de l'IA selon certaines facteurs et environnement alors que c'est pas le moment crucial.

Signaler un abusArticle intéressant, mais qui n'explique pas pourquoi beaucoup de serveurs sensibles sont mis à jour au fil de l'eau et sans test

Signaler un abusLe B-A-BA de l'informatique : Pas de mise à jour en production tant que celle-ci n'a pas été testée et validée.

Signaler un abusEn panne, tous ceux qui ne veulent pas gérer sérieusement leur S.I. et s'en remettent entièrement à Microsoft !

Signaler un abusLes serve.urs Open Source ne connaissent pas de pannes de ce genre...