Le système d'exploitation PAN-OS au coeur des dispositifs et appliances de pare-feu de dernière génération (Next-Generation Firewall, NGFW) de Palo Alto Networks est encore sous le feu d'un exploit. La vulnérabilité CVE-2025-0108 affecte les versions suivantes de PAN-OS : 11.2-11.2.4-h4, 11.1-11.1.6-h1, 11. 0 (mise à niveau vers une version fixe prise en charge car elle a atteint le statut fin de vie le 17 novembre 2024), 10.2-10.2.13-h3, et 10.1-10.1.14-h9.

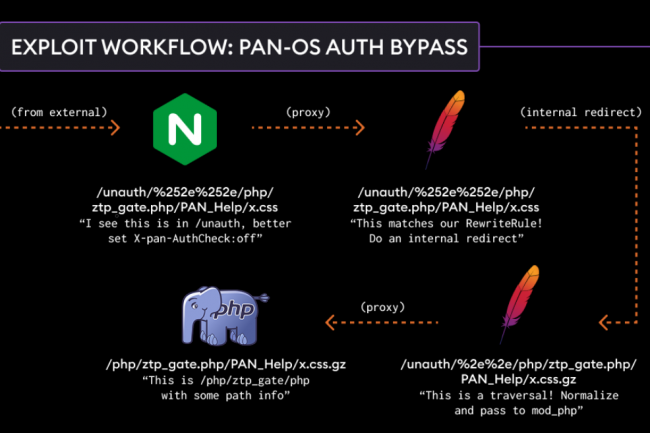

Adam Kues, chercheur en sécurité chez Archlight Cyber/Assetnote, à qui l'on doit la découverte et le signalement de la faille, a indiqué que le défaut de sécurité est lié à une divergence dans la manière dont les composants Nginx et Apache de l'interface traitent les requêtes entrantes, ce qui entraîne une attaque par traversée de répertoire. "Un contournement d'authentification dans PAN-OS de Palo Alto Networks permet à un attaquant non authentifié ayant un accès réseau à l'interface web de gestion de contourner l'authentification requise par l'interface web de gestion PAN-OS et d'invoquer certains scripts PHP. Bien que l'appel de ces scripts PHP ne permette pas l'exécution de code à distance, elle peut avoir un impact négatif sur l'intégrité et la confidentialité de PAN-OS", indique de son côté le fournisseur.

Deux autres failles corrigées

Mais ce n'est pas tout : deux autres failles ont par ailleurs été comblées : CVE-2025-0109 (CVSS 5,5) débouchant sur un accès réseau à l'interface web de gestion en vue de supprimer certains fichiers, et CVE-2025-0110 (CVSS 7,3) de type injection de commande dans le plugin PAN-OS OpenConfig de Palo Alto Networks permettant de contourner les restrictions du système et d'exécuter des commandes arbitraires. L'an dernier, une faille zero day activement exploitée dans la fonction GlobalProtect de PAN-OS avait été particulièrement remarquée.

Commentaire