Palo Alto Networks met en garde les administrateurs contre six vulnérabilités critiques dans son outil de migration de configuration Expedition qui doivent être corrigées immédiatement. De multiples vulnérabilités permettent à un attaquant de lire le contenu de la base de données Expedition et des fichiers arbitraires, ainsi que d'écrire des fichiers arbitraires dans des emplacements de stockage temporaires sur le système Expedition, a indiqué la société dans un avis de sécurité. Expedition permet aux administrateurs de migrer leurs configurations de pare-feu depuis les produits d'autres fournisseurs - y compris ceux de Cisco Systems - vers un produit Palo Alto Networks, de sorte que les données à risque comprennent les noms d'utilisateur, les mots de passe en clair, les configurations des périphériques et les clés API des pare-feux fonctionnant avec le système d'exploitation PAN-OS de Palo Alto.

A noter que ces vulnérabilités n'affectent pas directement les pare-feu Panorama, Prisma Access ou Cloud NGFW. Le fournisseur leur attribue néanmoins un score CVSS de base de 9,9, compte tenu de la sensibilité des informations susceptibles d'être dérobées. Jusqu'à présent, l'entreprise affirme ne pas avoir connaissance d'une exploitation malveillante de ces failles. Les correctifs sont disponibles dans Expedition 1.2.96 et les versions ultérieures.

Des mises à jour de clés API, ID et mots de passe à faire

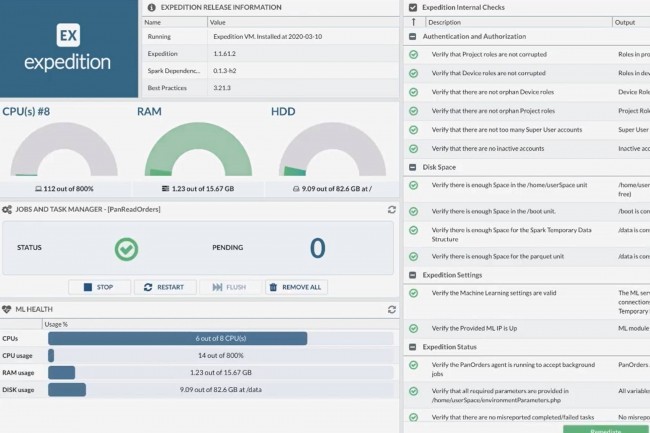

Tous les noms d'utilisateur, mots de passe et clés API d'Expedition doivent faire l'objet d'une rotation après la mise à jour vers la version fixe de l'application, a indiqué la société. En outre, tous les noms d'utilisateur, mots de passe et clés API des pare-feux traités par Expedition doivent faire l'objet d'une rotation après la mise à jour. Si Expedition ne peut pas être mis à jour immédiatement, les administrateurs doivent s'assurer que l'accès réseau à l'outil est limité aux utilisateurs, hôtes ou réseaux autorisés jusqu'à l'installation de la nouvelle version. Expedition est généralement déployé sur un serveur Ubuntu et accessible via un service web. Les administrateurs qui l'utilisent pour l'intégration ajoutent les informations d'identification de chaque système nécessaire, selon les chercheurs de Horizon3.ai, qui ont découvert quatre des vulnérabilités.

Dans le détail les failles sont les suivantes : CVE-2024-9463 (injection de commande qui permet à un attaquant non authentifié d'exécuter des commandes arbitraires en tant que root dans Expedition) qui entraîne la divulgation des noms d'utilisateur, des mots de passe en clair, des configurations de périphériques et des clés API de périphériques des pare-feu PAN-OS. La CVE-2024-9464 (presque identique), la CVE-2024-9465 (injection SQL), la CVE-2024-9466 (stockage en clair de mots de passe), la CVE-2024-9467 (vulnérabilité XSS qui permet l'exécution d'un JavaScript piégé dans le navigateur d'un utilisateur authentifié d'Expedition s'il clique sur un lien malveillant). Enfin la CVE-2024-5910, une faille d'authentification manquante qui pourrait conduire à la prise de contrôle d'un compte administrateur.

Le support d'Expedition arrêté à partir de janvier 2025

La CVE-2024-5910 a été initialement découverte par des chercheurs de Horizon3.ai, qui en ont ensuite trouvé trois autres. Dans un blog, les chercheurs expliquent qu'ils sont tombés sur cette faille en utilisant Google pour rechercher « palo alto expedition reset admin password ». Ils ont découvert qu'une simple requête PHP vers un endpoint via le service web réinitialisait le mot de passe administrateur. Bien que l'obtention d'un accès administrateur à Expedition ne permette pas en soi de lire toutes les informations d'identification stockées - parce que de nombreux fichiers étaient stockés dans un répertoire utilisé comme racine du site web - ils ont cherché et trouvé un moyen d'exploiter leur accès. Au moment de documenter leur découverte cette semaine, les chercheurs d'Horizon3 n'avaient trouvé que 23 serveurs Expedition exposés à l'internet, ce qui, selon eux, est logique puisqu'il ne s'agit pas d'un outil qui a besoin d'être exposé.

Cette mauvaise nouvelle intervient quelques mois après l'annonce de Palo Alto Networks d'arrêter le support d'Expedition à compter de janvier 2025. L'éditeur a proposé à ses clients de se tourner vers deux alternatives, à savoir s'orienter vers son offre Strata Cloud Manager (SCM) ou bien ses services professionnels et d'usine de migration.

Commentaire