Les chercheurs d'Elastic Security mettent en garde les RSSI contre une famille de logiciels malveillants voleurs de données. Le nouveau vecteur d’attaque utilise Microsoft Outlook comme canal de communication en abusant de l'API Graph, et inclut un moyen de contourner les mots de passe hachés. Selon les chercheurs à l’origine de sa découverte, cette méthode a été créée par un groupe anonyme ciblant le ministère des Affaires étrangères d'un pays d'Amérique du Sud, mais est aussi liée à des compromissions observées dans une université d'Asie du Sud-Est et dans les télécommunications de cette région. La campagne se caractérise par un « ensemble d'intrusions novatrices, bien conçues et très performantes », indiquent-ils dans un rapport. La campagne contre le pays sud-américain a peut-être commencé en novembre 2024. C'est à ce moment-là qu'Elastic Security a détecté un groupe restreint d'alertes comportementales au sein du ministère des Affaires étrangères du pays. La manière dont le système informatique a été initialement compromis n'est pas claire, mais le gang a utilisé des tactiques de survie une fois à l'intérieur du système. Ils ont notamment utilisé l'application de gestion des certificats certutil de Windows pour télécharger des fichiers. Le rapport indique que l'espionnage semble être le motif de l’intrusion et qu'il existe des versions Windows et Linux du logiciel malveillant. Par chance, le gang « a commis des erreurs dans la gestion de sa campagne et ses tactiques d'évasion sont incohérentes », note le rapport.

Néanmoins, les RSSI devraient être attentifs aux signes d'attaques utilisant les techniques de ce groupe, car leurs cibles pourraient se répandre et leurs techniques pourraient gagner en sophistication. Un indice signalé aux RSSI par les chercheurs serait immédiatement détectable : après la compromission initiale, le gang a utilisé le plugin Remote shell de Windows Remote Management (WinrsHost.exe), un processus côté client utilisé par Windows Remote Management, pour télécharger des fichiers. Ces fichiers comprennent un exécutable, des fichiers rar, des fichiers ini et des fichiers log. L'exécutable est une version renommée d'un débogueur signé par Windows, CDB.exe.

Des informations d'identification réseau valides aux mains des pirates

Comme l’indique le rapport, l'utilisation abusive de ce binaire a permis aux attaquants d'exécuter un shellcode malveillant livré dans un fichier config.ini sous l'apparence de binaires de confiance. L'utilisation du plugin shell de Windows Remote Management (WRM) « indique que les attaquants possédaient déjà des informations d'identification réseau valides et qu'ils les utilisaient pour un mouvement latéral à partir d'un hôte précédemment compromis dans l'environnement ». Il ajoute que « la manière dont ces informations d'identification ont été obtenues est inconnue ». Johannes Ullrich, doyen de la recherche à l'Institut SANS fait remarquer qu’il « est toujours délicat d’empêcher les mouvements latéraux si un attaquant a obtenu des informations d'identification valides », ajoutant « qu’ils pourraient provenir d'autres brèches (credential stuffing) ou simplement d'enregistreurs de frappe ou de voleurs d'informations qu'ils ont pu déployer au cours de phases antérieures de l'attaque et qui ne sont pas couvertes par le rapport. »

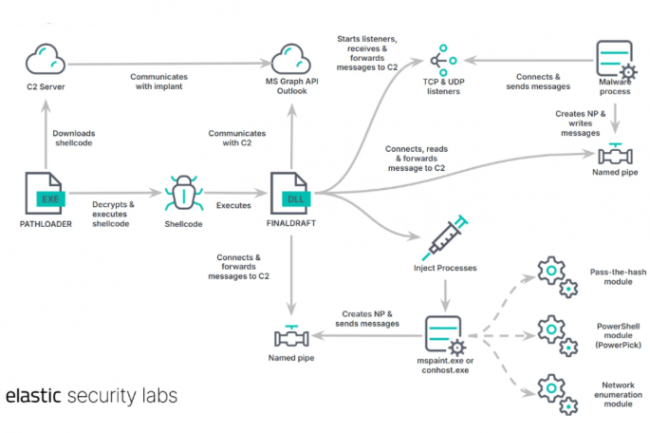

Outre un chargeur et une porte dérobée, les principaux composants du logiciel malveillant utilisé par l'attaquant sont les suivants :

- Pathloader : ce fichier exécutable Windows léger télécharge et exécute un shellcode chiffré hébergé sur un serveur distant. Il utilise des techniques pour éviter une exécution immédiate dans la sandbox de l’entreprise cible. Pour bloquer l'analyse statique, il effectue un hachage de l'API et un chiffrement de la chaîne ;

- FinalDraft : ce logiciel malveillant 64 bits écrit en C++ se concentre sur l'exfiltration de données et d'exécution de code arbitraire dans un espace d'adresse séparé d'un processus (process injection). Il comprend plusieurs modules qui peuvent être injectés par le logiciel malveillant ; leurs résultats sont transmis à un serveur de commande et de contrôle (C2). Entre autres choses, il recueille initialement des informations sur les serveurs ou les PC compromis, notamment le nom de l'ordinateur, le nom d'utilisateur du compte, les adresses IP internes et externes, ainsi que des détails sur les processus en cours d'exécution. FinalDraft comprend également une boîte à outils « pass-the-hash » similaire à Mimikatz pour traiter les hachages NTLM (New Technology LAN Manager) volés.

Des attaques personnalisées plus efficaces

Pour communiquer, le malware passe, entre autres choses, par le service de messagerie Outlook, qui utilise l'API Microsoft Graph. Cette API permet aux développeurs d'accéder aux ressources hébergées sur les services cloud de Microsoft, y compris Microsoft 365. Bien qu'un jeton de connexion soit nécessaire pour cette API, le logiciel malveillant FinalDraft a la capacité de capturer un jeton de l'API Graph. Selon un rapport de Symantec publié l'année dernière, un nombre croissant d'acteurs de la menace abusent de l'API Graph pour dissimuler des communications. De plus, FinalDraft peut, entre autres, installer un listener TCP après avoir ajouté une règle au pare-feu Windows. Cette règle est supprimée lorsque le serveur s'éteint. Il peut également supprimer des fichiers et empêcher les services IT de les récupérer en écrasant les données par des zéros avant de les supprimer. « C’est un excellent exemple d'utilisation de la technique « living-off-the-land » (LOLBins) à son plein potentiel », a commenté M. Ullrich. « Cela indique que l'adversaire a pris le temps de personnaliser son attaque afin d'atteindre le plus efficacement possible sa cible. Il est vraiment difficile de se défendre contre une attaque de ce type. L'aspect « avancé » de l'APT (Advanced Persistent Threat) est souvent plus visible dans cette préparation que dans les outils utilisés et l'exécution de l'attaque.

À la fin de son rapport, Elastic Security énumère plusieurs règles Yara qu'il a créées et publiées sur GitHub pour mieux se défendre contre le malware. Ces règles permettent de détecter PathLoader et FinalDraft sous Windows, et cette règle détecte FinalDraft sous Linux.

Commentaire