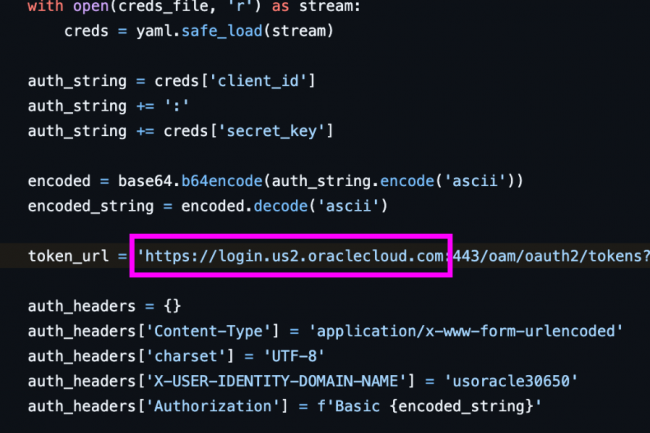

Le 21 mars 2025, un utilisateur nommé rose87168 a posté sur BreachForums des données prétendument issues de la compromission d'un serveur en production de service SSO (single sign on) d'Oracle Cloud. Ont notamment été mis en vente des données sensibles - prétendument - issues de ce hack, à savoir des identifiants SSO et LDAP, des clés OAuth2 et des informations d'instances compromises. Au total, 6 millions d'enregistrements seraient concernés par cette exfiltration selon la société spécialisée en analyse des menaces et la protection des risques CloudSek. La situation pourrait donc être grave pour les utilisateurs car l'acteur malveillant a fourni des preuves de l'attaque en téléchargeant un fichier créé sur login.us2.oraclecloud.com et en archivant l'URL publique, avec mention dans le fichier texte de son e-mail.

Le serveur, qui semble être de service SSO, était actif il y a environ 30 jours, a expliqué CloudSek. "Cela concorde avec les affirmations du pirate selon lesquelles le serveur ciblé a été mis hors service par Oracle quelques semaines avant la violation." Le cybercriminel aurait exigé le paiement de plus de 140 000 entreprises touchées pour supprimer les données volées et même demandé l'aide à d'autres personnes pour déchiffrer les mots de passe et données chiffrés, en leur offrant des récompenses en échange. « Les mots de passe SSO sont chiffrés, ils peuvent être déchiffrés avec les fichiers disponibles [...] Les mots de passe hachés LDAP peuvent également être déchiffrés. Je n'ai pas pu le faire, mais si quelqu'un peut me dire comment les déchiffrer, je peux lui donner une partie des données en cadeau. »

Un serveur Oracle non corrigé de la faille critique CVE-2021-35587 ?

L'histoire ne s'arrête pas là. Oracle a démenti quelques heures plus tard ces révélations : « Il n'y a pas eu de violation d'Oracle Cloud. Les informations d'identification publiées ne concernent pas Oracle Cloud. Aucun client d'Oracle Cloud n'a été victime d'une violation ou n'a perdu de données », a assuré un porte-parole de la fime à CNBC. La même déclaration a été envoyée à plusieurs confrères dont The Register. Le pirate continue cependant d'affirmer que des données ont bien été exfiltrées d'un serveur Oracle Cloud... tout comme CloudSek : "Nous pensons qu'il y a eu un manque de jugement de la part d'Oracle, et nous avons l'intention de publier plus de détails qui aideraient la communauté et Oracle à mieux enquêter sur l'incident", a indiqué CloudSek dans une mise à jour de son billet de blog ce 24 mars.

Dans le cadre de son enquête, le spécialiste en cybersécurité assure détenir des preuves de l'utilisation de login.us2.oraclecloud.com et de la manière dont il a été utilisé, avec des exemples. Il soutien aussi que certains des domaines figurant dans l'échantillon de données partagé par l'acteur malveillant sont des clients réels d'Oracle Cloud et non des utilisateurs factices/canary. Enfin, il affirme que le serveur login.us2.oraclecloud.com était une installation SSO de production. Ce serveur n'aurait en fait pas été corrigé de la vulnérabilité CVE-2021-35587, une faille critique (score CVSS de 9,8) connue dans Oracle Access Manager de Fusion Middleware, et plus particulièrement dans son agent OpenSSO. L'exploitation de ce bogue - qui peut se faire via HTTP sans authentification - permettrait potentiellement à un intrus d'accéder au type même d'informations mises en vente cette semaine. Il existe par ailleurs un code d'exploitation public pour cette faille.

Commentaire