En dépit des faux-semblants illustrés par de multiples autant qu'étranges rencontres entre Donald Trump et le leader nord-coréen Kim Jong-un, la Corée du Nord reste bel et bien un ennemi des Etats-Unis. Et ce n'est pas la dernière campagne de cyberattaques découverte par McAfee - identifiée en tant qu'Operation North Star - qui montrera le contraire. Le fournisseur de sécurité a ainsi détaillé une vaste campagne malveillante détournant des offres d'emploi à des fins de piratage. Ces dernières étaient relatifs à des postes (senior design engineer et system engineer) liés à des sujets sensibles comprenant des programmes d'avions de chasse F-22, Défense, espace et sécurité (DSS), Photovoltaïque pour cellules solaires spatiales, modernisation des avions militaires... L'éditeur attribue cette cyberattaque aux cybercriminels d'Hidden Cobra, qui servent les intérêts des services gouvernementaux de la Corée du Nord et regroupent des cybergangs comme Lazarus, Kimsuky, KONNI et APT37. « Dans cette campagne 2020, McAfee ATR [Advanced Threat Research] a découvert une série de documents malveillants contenant des offres d'emploi provenant de grands entrepreneurs de la défense pour être utilisés comme leurres, de manière très ciblée. Ces documents malveillants étaient destinés à être envoyés aux victimes afin d'installer un implant de collecte de données ».

Ce n'est pas la première fois que ce type de cyberattaque est détectée. Cela avait déjà été le cas en 2017 et 2019 pour cibler des intérêts militaires et de défense en passant par des offres d'emploi piégées apparentées à des sous-traitants des entreprises travaillant dans ces secteurs stratégiques. Des similitudes ont ainsi été trouvées par McAfee concernant le code Visual Basic utilisé pour exécuter les implants malveillants dans les systèmes cibles ainsi que des fonctionnalités au cœur de ces derniers. « Notre analyse indique que l’un des objectifs de l’activité en 2020 était d’installer des implants de collecte de données sur les machines des victimes. Ces implants DLL étaient destinés à recueillir des informations de base sur leurs machines dans le but de les identifier. Les données collectées à partir de la machine cible pourraient être utiles pour déterminer la valeur de la cible », indique l'éditeur.

Une attaque par injection de template

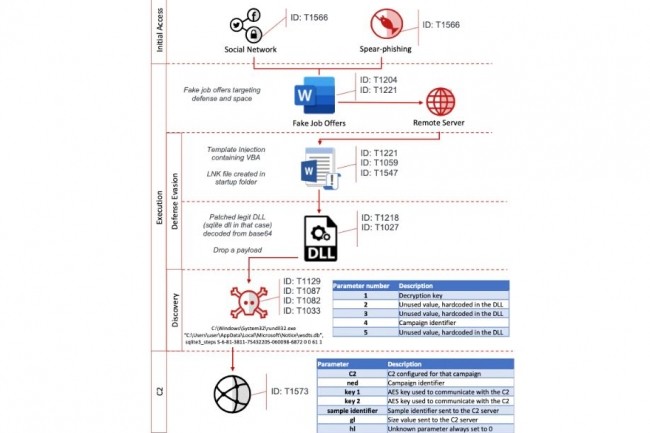

Pour mener à bien leurs opérations malveillantes, Hidden Cobra a utilisé une attaque par injection de template basée sur des macros malveillants logées dans des documents Word. Ces derniers contenaient des offres d'emploi d'apparence tout à fait légitimes provenant de sous-traitants pour des entreprises de premier plan dans les secteurs de la défense et de l'aérospatial. Selon McAfee, la chronologie de l'attaque s'étend du 31 mars au 18 mai 2020. Une période qui ne doit sûrement rien au hasard, et coïncide parfaitement avec le confinement lié à la crise sanitaire, maximisant donc les chances pour les attaquants de piéger des candidats en télétravail et profitant de ces conditions pour voir si l'herbe n'est pas plus verte ailleurs.

« En utilisant la technique d'injection de framework, l'attaquant met un lien vers le fichier modèle dans l'un des fichiers .XML, par exemple le lien se trouve dans settings.xml.rels tandis que le chargement de l'objet externe est dans document.xml.rels. Le lien chargera un fichier modèle (DOTM) à partir d'un serveur distant », explique McAfee. « C'est une technique maline que nous avons observée visant à faire paraître un document comme propre au départ, pour ensuite charger un malware. Certains de ces fichiers modèles sont renommés en fichiers JPEG lorsqu'ils sont hébergés sur un serveur distant pour éviter tout soupçon et contourner la détection. Ces fichiers modèles contiennent du code de macro Visual Basic, qui chargera un implant DLL sur le système de la victime. Les technologies McAfee actuelles protègent actuellement contre cette menace. »

Des fichiers malveillants poussés sur Linkedin

Au cours de son enquête, McAfee a découvert que de nombreux fichiers, identifiés comme étant non malveillants, ont été utilisés pour former le document final malveillant contenant les petites annonces piégées. Les PDF (***_SPE_LEOS et ***_HPC_SE) créés via le service d'impression Microsoft Print ont été analysés, et révèlent que les archives de ces fichiers vérolés ont pu être transmises via Linkedin. « En creusant dans le template distant, des fichiers révèlent des informations supplémentaires concernant la structure du code de macro. Les fichiers de modèle de document distant contiennent du code macro Visual Basic conçu pour extraire un implant DLL codé en base64 double. Le contenu est entièrement encodé en UserForm1 dans le fichier distant DOTM qui est extrait par le code macro », poursuit l'éditeur. « L'attaquant a utilisé des fichiers DLL malveillants, fournis via des documents malveillants de niveau 2, pour espionner des cibles. Ces documents malveillants ont été conçus pour déposer des implants DLL sur la machine de la victime afin de collecter des informations stratégiques [...] Dans cette campagne, l'attaquant a utilisé des DLL SQL Lite corrigées pour recueillir des informations de base auprès de ses cibles. Ces DLL ont été modifiées pour inclure du code malveillant à exécuter sur l’ordinateur de la victime lorsqu’elles sont appelées dans certaines circonstances. Le but de ces DLL est/était de collecter des informations sur les machines des victimes infectées qui pourraient être utilisées pour identifier davantage des cibles plus intéressantes. »

Parmi les autres techniques opérationnelles utilisées par les pirates, McAfee a également pu se rendre compte qu'ils ont pu effectuer des mouvements latéraux leur permettant d'obtenir des privilèges utilisateurs pour les aider à camoufler leur activité, extraire des données et parvenir à rester sous le radar des protections d'analyse réseau et de détection d'intrusion. « Au cours de notre enquête, nous avons observé un modèle d'utilisation de domaines légitimes pour héberger le code de commande et de contrôle. Ceci est avantageux pour l'adversaire car la plupart des organisations des sites Web de confiance ne bloquent pas, ce qui permet le contournement potentiel des contrôles de sécurité. L'attaquant a fait l'effort de compromettre les domaines avant de lancer la campagne en cours. De plus, les campagnes de recrutement d'emplois 2019 et 2020 partageaient le même serveur de commande et de contrôle hébergé sur elite4print.com. Le domaine mireene.com avec ses différents sous-domaines a été utilisé par Hidden Cobra en 2020, dont les sous-domaines : saemaeul.mireene.com, orblog.mireene.com, sgmedia.mireene.com, vnext.mireene.com, nhpurumy.mireene.com, jmable.mireene.com, jmdesign.mireene.com, et all200.mireene.com.

Commentaire