Après Microsoft et son Secure Boot, c'est au tour de Google de sortir du bois pour apporter une couche de sécurité supplémentaire aux accès système. Baptisée OpenTitan, cette initiative s'avère toutefois bien plus complète que la sécurisation du seul firmware processeur en proposant un ensemble de composants logiciels capables de sécuriser de bout en bout des puces. Ce projet implique d'ailleurs non seulement des ingénieurs et chercheurs de Google mais également d'autres fournisseurs, à savoir lowRISC, ETH Zurich, G + D Mobile Security, Nuvoton Technology et Western Digital.

Les objectifs du projet OpenTitan - open source - sont variés. Cela va de la préservation de l'intégrité du firmware et de l'absence de compromission de bas niveau par un malware, à du chiffrement jusqu'au stockage des clés dans un compartiment système inviolable. « Nous construisons de manière transparente la conception logique de silicium sécurisé, y compris un microprocesseur open source (lowRISC Ibex dont la conception est basée sur RISC-V), des coprocesseurs chiffrés, un générateur de nombres aléatoires matériels, une hiérarchie de clés sophistiquée, des allocations de mémoire stockage non volatile, des mécanismes de défense, la gestion des IO des périphériques, un démarrage sécurisé, etc. », indique Google sur son blog.

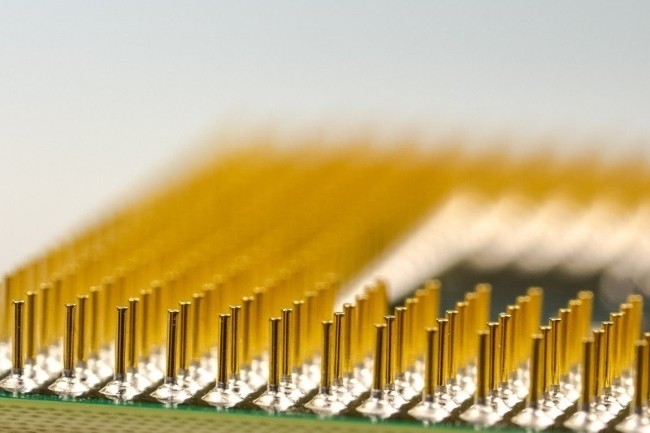

En test sur des puces programmables

Ce framework d'architecture sécurisée de puce s'articule autour de nombreux composants et schémas de conception encore en cours de développement. Afin de faire avancer plus rapidement ce projet, un référentiel a été publié sur GitHub pour permettre aux utilisateurs (développeurs, intégrateurs...) de tester OpenTitan sur des puces programmables (FPGA). « Tout le monde peut inspecter, évaluer et contribuer à la conception et à la documentation d’OpenTitan afin d’aider à créer une puce plus transparente et digne de confiance pour tous », peut-on lire sur le site du projet. A terme, les puces sécurisées OpenTitan devraient se retrouver dans différents types de périphériques (serveurs, datacenters, baies de stockage...).

Quand j'ai proposé, il y a 4 ou 5 ans de mieux structurer les OS afin de préserver le "noyau" des attaques malveillantes, je me suis heurté à une vision défaitiste " le retard pris sur les éditeurs américains est impossible à rattraper". Je décris ma position dans cet article Objets connectés : Operating Systems la France est-elle condamnée à la dépendance ?

Signaler un abushttps://www.linkedin.com/pulse/objets-connect%C3%A9s-la-france-est-elle-condamn%C3%A9e-%C3%A0-urban-galindo/

Aujourd'hui je soutiens avec force un autre initiative qui concerne le 2ème pilier de toutes les applications : le réseau avec l'omniprésence d'Internet, plus précisément TCP/IP.

Le projet RINA (Recursive Inter-Network Architecture) propose une réponse aux faiblesses congénitales de TCP/IP en matière, notamment, de sécurité, confidentialité, mobilité et performances. Développé par John Day il est soutenu par Louis Pouzin pionnier (Français) de l'Internet, inventeur du datagramme repris par les américains.

Une occasion de reprendre un peu de notre souveraineté numérique, à ne pas rater. Voir :

https://www.linkedin.com/pulse/rina-recursive-inter-network-architecture-pour-les-un-urban-galindo/