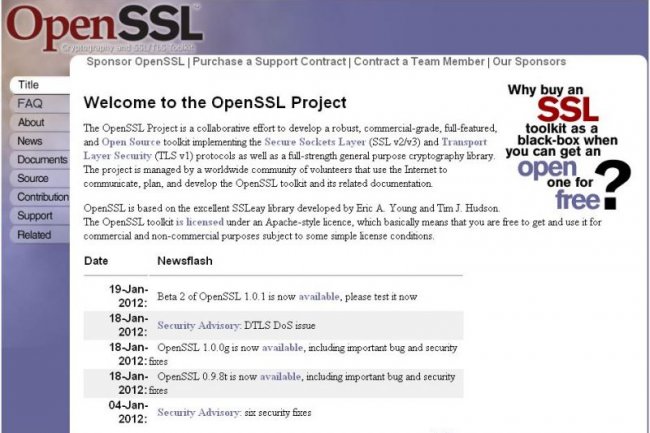

Le projet OpenSSL a publié de nouvelles versions de sa bibliothèque de chiffrement afin de parer aux attaques par déni de service (DoS) qui ont été introduites via un correctif publié le 6 janvier. « Une faille dans le patch CVE-2011-4108 peut être exploitée à partir d'une attaque par déni de service », ont averti les développeurs d'OpenSSL. « Le problème concerne les versions 1.0.0g et 0.9.8t du logiciel publiées ce mercredi.

CVE-2011-4108 fait référence à une vulnérabilité sérieuse dans l'implémentation d'OpenSSL via le protocole DTLS (Datagram Transport Layer Security ), qui permet aux attaquants de déchiffrer des communications sécurisés sans connaître la clé de cryptage.

Une faille identifiée par deux chercheurs anglais

La faille a été découverte par Nadhem Alfardan et Kenny Paterson, des spécialistes du groupe sécurité de l'information du Royal Holloway de l'Université de Londres, alors qu'ils enquêtaient sur les faiblesses du mode d'opération d'enchaînement des blocs CBC (Cipher Block Chaining).

Les deux chercheurs prévoient de présenter leur «padding oracle attack » contre le DTLS à l'occasion de la 19ème édition du symposium annuel sur les réseaux et la sécurité des systèmes distribués qui aura lieu au début du mois prochain à San Diego. L'attaque de type « padding oracle » analyse les différences temporelles qui surviennent pendant le processus de décryptage et récupère le texte brut à partir de communications cryptées.

Les utilisateurs qui n'ont pas procédé aux mises à jour d'OpenSSL 1.0.0f ou 0.9.8s afin de protéger leurs applications DTLS contre CVE-2011-4108, sont priés de passer directement aux nouvelles versions 1.0.0g ou 0.9.8t.

OpenSSL est disponible pour une large variété de plates-formes, dont Linux, Solaris, Mac OS X, BSD, Windows et OpenVMS. Certains de ces systèmes d'exploitation incluent OpenSSL par défaut et fournissent des mises à jour à travers leurs propres canaux.

OpenSSL livre un correctif pour réparer une faille issue d'un patch

0

Réaction

Une faille dans le correctif CVE-2011-4108 peut être exploitée au moyen d'une attaque par déni de service. Seules les applications DTLS utilisant OpenSSL 1.0.0f et 0.9.8s sont affectées.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

Commentaire