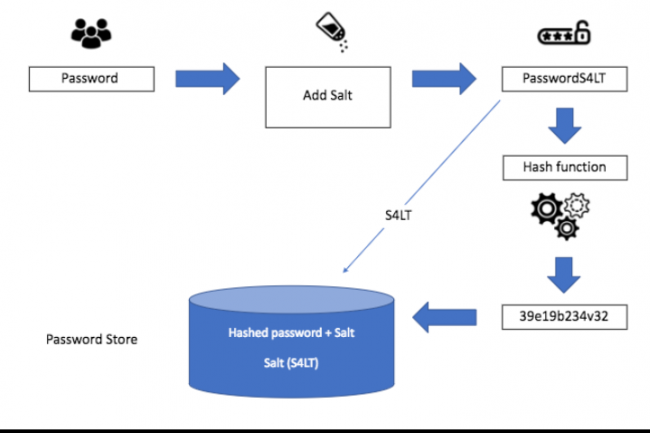

Les utilisateurs des services d'authentification Active Directory (AD) et Lightweight Directory Access Protocol (LDAP) du fournisseur en solutions de sécurité Okta doivent se méfier. En tout cas ceux dont le le nom d'utilisateur atteint ou dépasse plus de 52 caractères, car si certaines conditions cumulatives sont réunies elles peuvent déboucher sur un accès potentiellement malveillant. "Le 30 octobre 2024, une vulnérabilité a été identifiée en interne dans la génération de la clé de cache pour AD/LDAP DelAuth. L'algorithme Bcrypt a été utilisé pour générer la clé de cache où nous hachons une chaîne combinée de userId + username + password. Dans certaines conditions cela pourrait permettre aux utilisateurs de s'authentifier en fournissant au nom d'utilisateur la clé de cache stockée lors d'une précédente authentification réussie", a averti l'éditeur.

L'algorithme de hachage Bcrypt remplacé par PBKDF2

Pour être exploité, ce bug doit cependant cumuler les conditions d'exécution suivantes : l'utilisation d'Okta AD/LDAP, le MFA désactivé, un nom d'utilisateur comportant au moins 52 caractères, une précédente authentification utilisateur réussi ayant créé un cache d'authentification utilisé pour la première fois entre le 23 juillet 2024 et le 30 octobre 2024. Des conditions nombreuses communes qui ne présentent au final pas risque de sécurité pour un grand nombre d'utilisateurs mais qu'il ne faut toutefois pas sous-estimer. "Les clients qui remplissent les conditions préalables doivent rechercher dans leur journal système Okta les authentifications inattendues à partir de noms d'utilisateur de plus de 52 caractères entre le 23 juillet 2024 et le 30 octobre 2024", recommande l'éditeur. Ce dernier a par ailleurs indiqué avoir résolu le souci en changeant son algorithme de chiffrement Bcrypt par PBKDF2 depuis ce 30 octobre.

Commentaire