Cette année encore, la conférence mondiale de Splunk s’est tenue en virtuel pour des raisons sanitaires. Un évènement dense en annonces pour le spécialiste de l’analyse des données machine qui depuis quelques années a enrichi ses offres vers l’observabilité et la sécurité. « Aujourd’hui, il y a une forte demande sur le temps réel et l’exhaustivité des données », assure Stéphane Estevez, directeur produit EMEA chez Splunk. L’objectif est donc d’aider les clients à mieux gérer leurs volumes de données notamment dans une approche multicloud, qui apporte de la complexité.

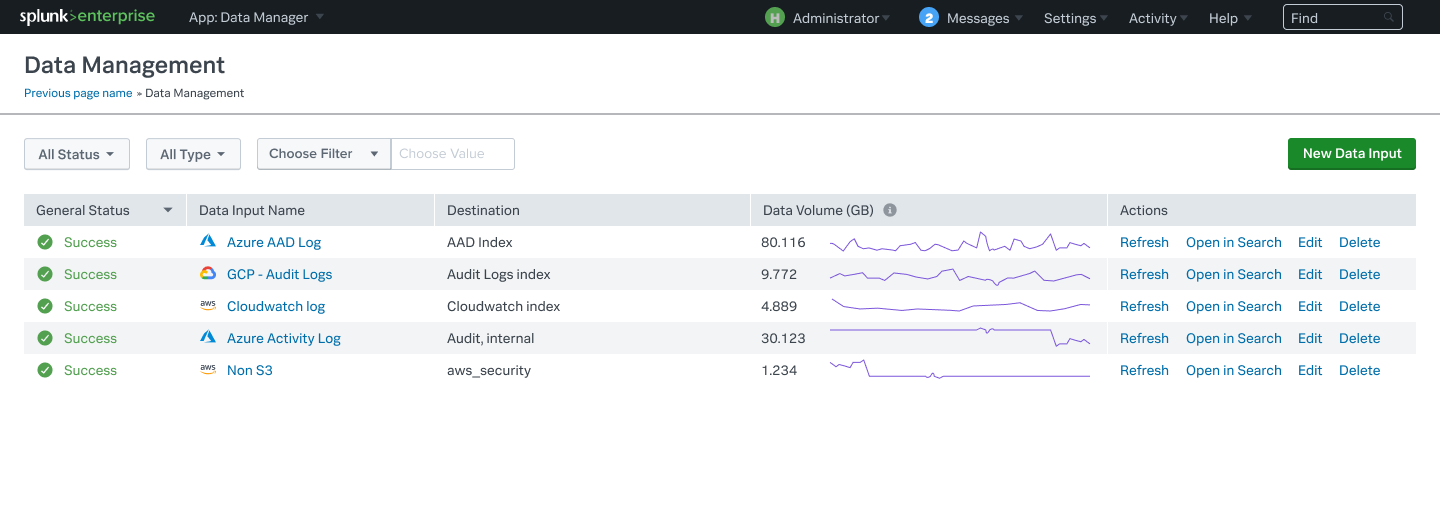

Sur ce dernier point, l’éditeur lance Data Manager pour Splunk Enterprise et sa déclinaison Cloud. Ce service facilite l’accès aux données stockées dans les clouds à partir d’un seul endroit, où qu’elles se trouvent. Disponible en mode bêta, il est compatible avec AWS et Microsoft 365, et bientôt avec Google Cloud Platform et Azure de Microsoft. Par ailleurs, la fonction Ingest Actions (accessible aussi en preview), s’occupe d’expurger et de filtrer les données avant de décider de les acheminer vers la plateforme Splunk ou un stockage externe de type AWS S3.

Le service Data Manager donne une visibilité sur les données stockées dans les différents clouds. (Crédit Photo : Splunk)

Des télémétries plus granulaires, pour une meilleure réactivité

Sur la partie stockage cloud, l’éditeur a étendu à Azure le service SmartStore (déjà disponible sur AWS et Google Cloud). Cette solution (présentée en 2018) permet aux clients de faire évoluer leur stockage (primaire, secondaire…) en maîtrisant les coûts. Pour l’aspect indexation, Flex Index cible les données très peu utilisées mais importantes pour des raisons d'enquête approfondie (forensic) ou de conformité. Là encore, Splunk cherche à simplifier la recherche de données en proposant l’offre Federate Research capable d’unifier la recherche sur la plateforme Splunk. « La collecte de données issues des clouds et leurs analyse sont essentielles pour les AIOps. Plus ils ont de données, plus ils peuvent améliorer la détection de pannes, d’anomalies », explique Stéphane Estevez.

Splunk continue aussi à se renforcer sur le marché de l’observabilité. En mai dernier, il avait présenté son cloud d’observabilité, une plateforme capable de collecter l’ensemble des données et couvrir les trois piliers du domaine : les métriques pour détecter les problèmes, les traces pour déterminer où se trouve le problème et les logs pour comprendre dans le détail pourquoi cela s’est produit. Lors de la conférence, Splunk a présenté des évolutions de son offre APM avec une orientation vers l’automatisation. « Par exemple, nous avons ajouté auto-detect dans Infrastructure Monitoring qui automatise l’analyse d’anomalies dans les infrastructures. Il n’y a pas besoin de configuration et les alertes sont directement intégrées dans les tableaux de bords », explique François Estevez.

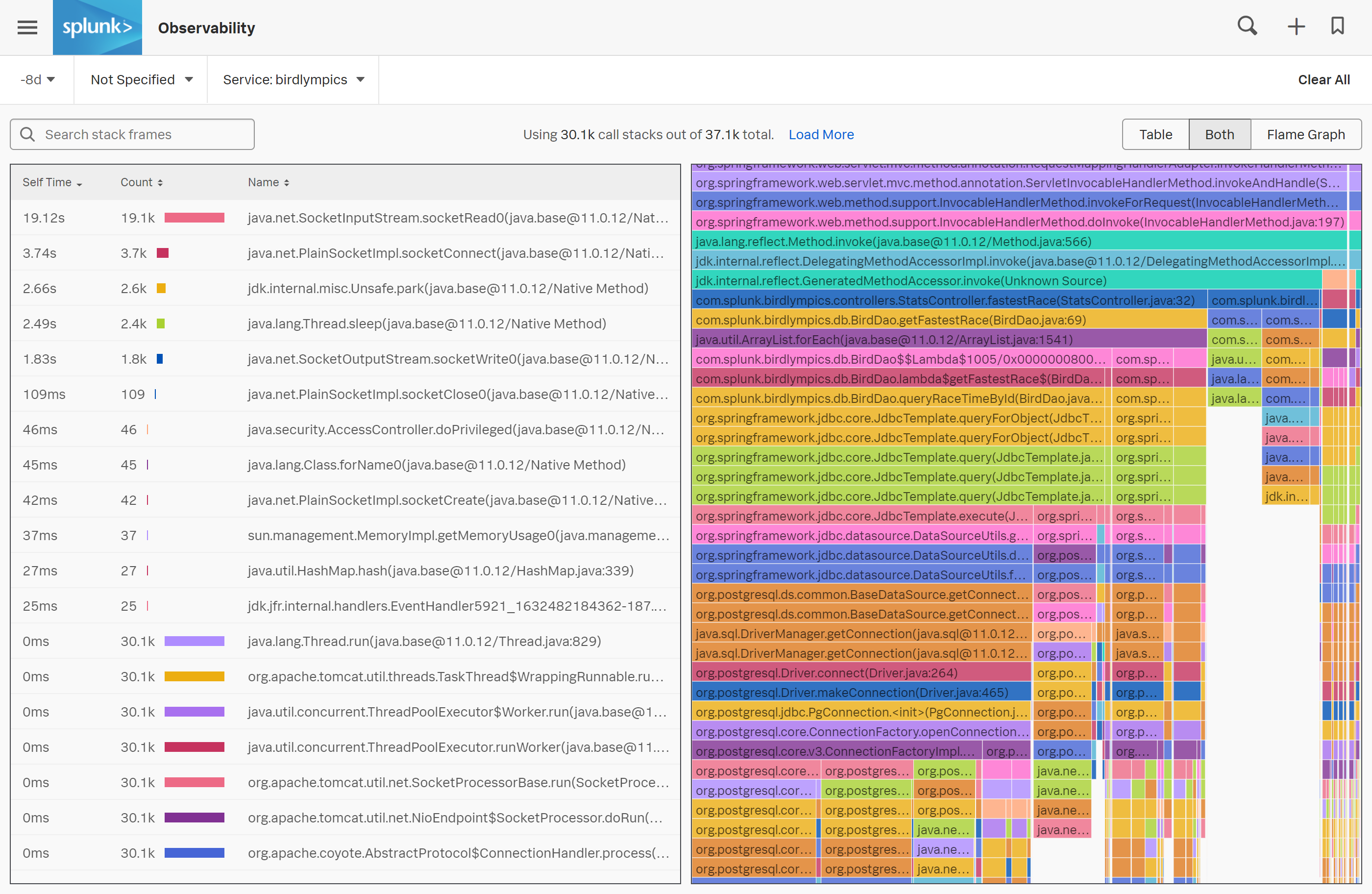

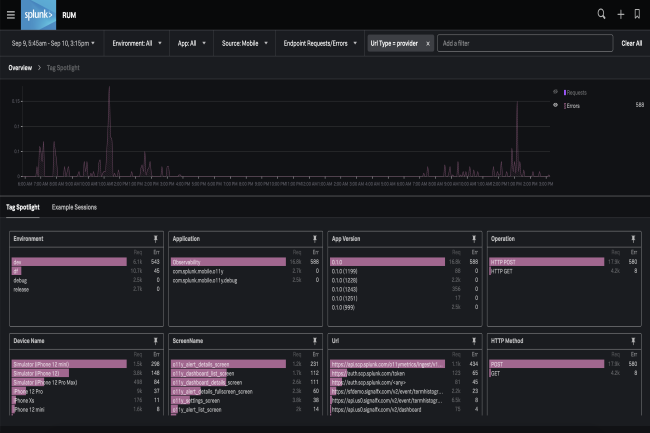

Il met également l’accent sur AlwaysOn Profiling (aussi en bêta), qui « apporte plus de granularité en analysant les problèmes dans une transaction au niveau du code ». De même, Log Observer permet « une consommation des logs de manière graphique pour les DevOps », assure le dirigeant. Et de citer aussi DB visibility qui « scrute quelle requête est la plus lente en fonction d’un historique sur les bases de données ». Enfin, la partie mobilité est adressée par la fonction RUM (Real User Monitoring) for mobile applications (issu du rachat de Plumbr), qui repose sur Open Telemetry (Splunk avait fait l’acquisition d’Omnition principal contributeur à ce projet de télémétrie open source). Le service propose une surveillance des performances des applications sur mobile.

La fonction Always On Profiling propose une analyse plus granulaire des transactions en descendant au niveau du code. (Crédit Photo : Splunk)

Sécurité : cap sur le multicloud et renforcement dans la Threat Intel

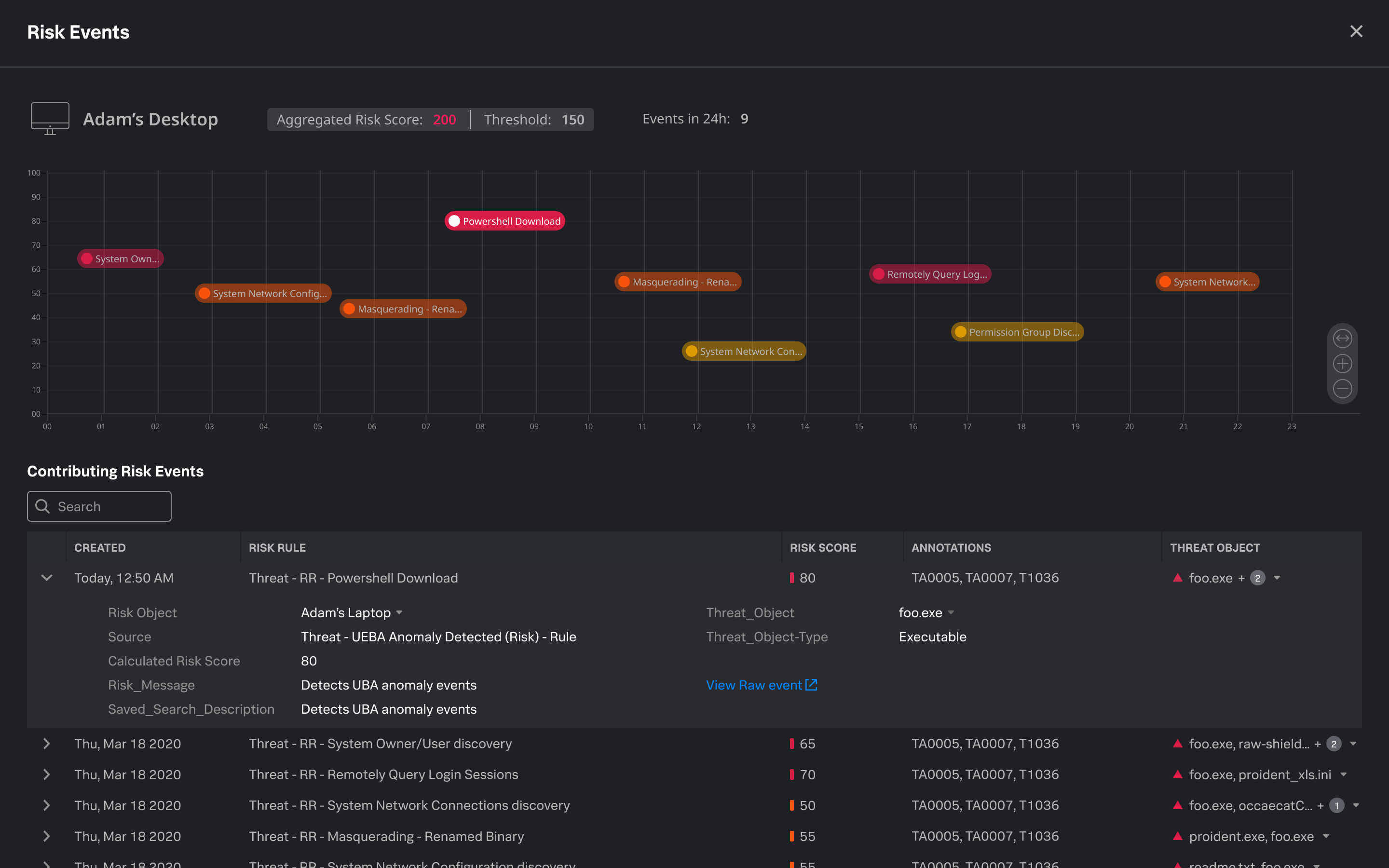

Depuis quelques années, Splunk a pris le virage de la sécurité et la conférence annuelle a été l’occasion de renforcer son portefeuille dans ce domaine avec un accent sur les environnements cloud. Selon l’éditeur, la crise sanitaire a accentué la surface d’attaque (avec le télétravail et le recours au cloud) et a mis en exergue des angles morts (configuration, délai de détection, hausse des alertes, faux-positifs,…). Pour y remédier, Splunk a mis à jour sa plateforme Enterprise Security en améliorant les tableaux de bord pour avoir des informations plus pertinentes. Le service Risk-Based Alerting répond lui à la fatigue des analystes sécurité face à la croissance des alertes en optimisant la détection des menaces.

Le service des alertes basées sur les risques a pour ambition de réduire l'afflux d'alertes auprès des analystes sécurité. (Crédit Photo : Splunk)

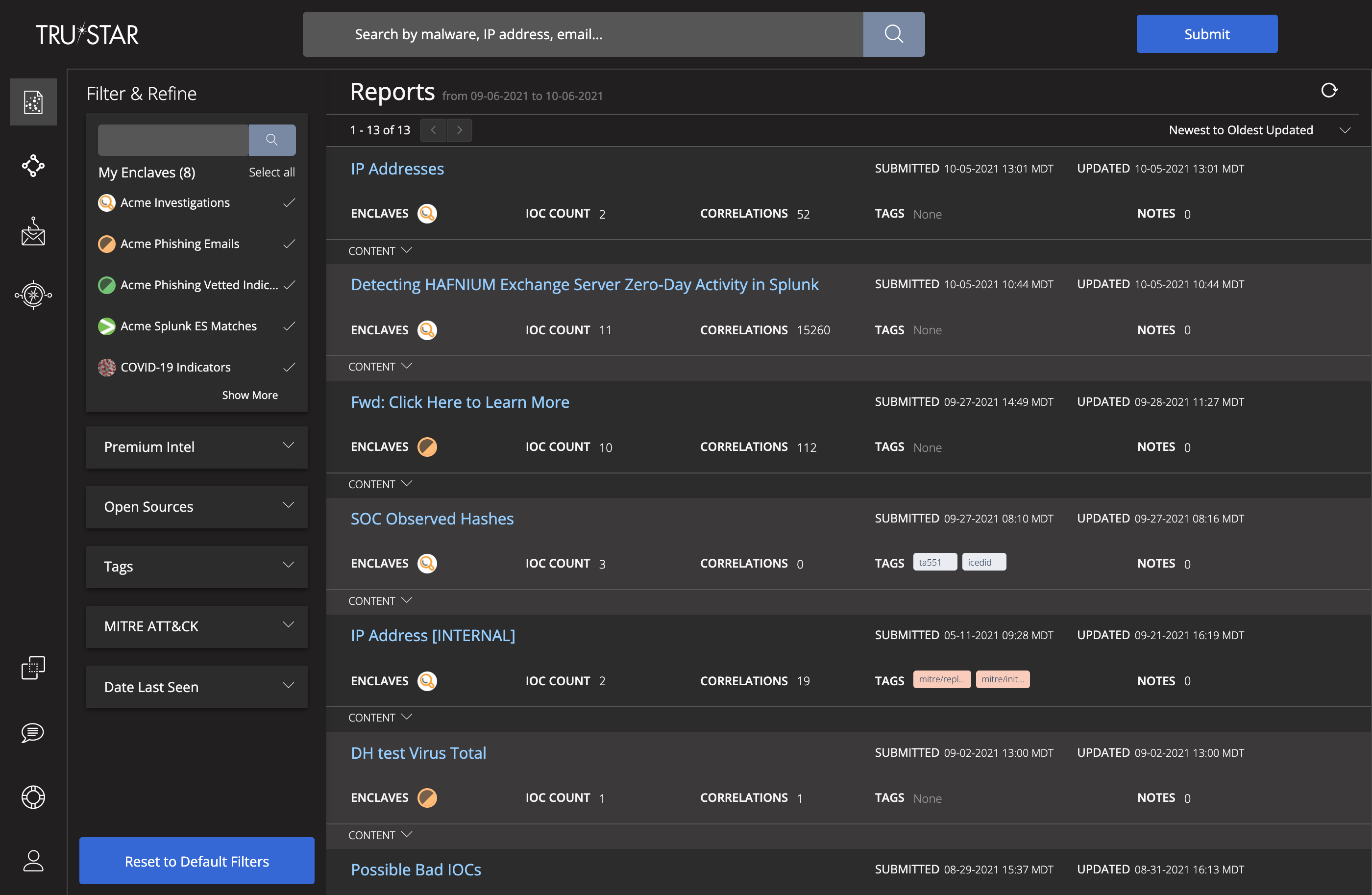

Sur le volet SOAR (Security Orchestration, Automation and Response), Splunk ouvre la voie à la personnalisation en lançant un éditeur d’application SOAR. Les utilisateurs peuvent ainsi tester, créer et modifier des applications d’orchestration de la sécurité. On notera que la plateforme SOAR étoffe la branche Threat Intel avec le rachat de Trustar en mai dernier. La technologie Intelligent Platform est dorénavant complètement intégrée en devenant un service à part entière. Elle vise à centraliser les données des menaces afin d'être intégrées dans les workflows des outils SIEM (security event information management) et SOAR (security orchestration, automation and response).

Intelligent Platform de Trustar rachetée en mai dernier a été intégrée à la plateforme SOAR de Splunk. (Crédit Photo: Splunk)

Enfin, l’éditeur annonce la création d’une équipe d’experts en cybersécurité, baptisée Surge. Elle a pour vocation d’aider les clients qui sont victimes d’une cyberattaque. Mais aussi, elle produira de la documentation sur certains sujets de cybersécurité. « Elle s’est par exemple penchée sur la protection SSL », glisse François Estevez. Une initiative qui n’est pas sans rappeler celle récente de Google Cloud avec sa Cybersecurity Action Team.

Commentaire