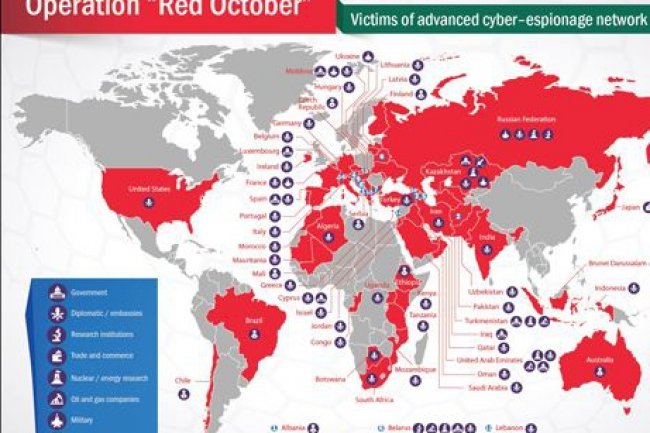

Selon Kaspersky, depuis 2007 un réseau de cyberespionnage a volé des données sensibles dans des entreprises, des administrations, des laboratoires de recherches localisés en Europe de l'Est, dans les anciennes républiques soviétiques et des pays d'Asie Centrale. Ce réseau, appelé Octobre Rouge, a également volé des informations confidentielles en Europe de l'Ouest et aux Etats-Unis, mais avec un degré moindre. La plupart des victimes était de représentations diplomatiques et gouvernementales, des laboratoires de recherches, des entreprises dans le domaine énergétique et nucléaire, mais aussi des industries liées à l'aérospatiale.

Kaspersky ne sait pas si cette opération a été diligentée par un Etat ou un groupe de cybercriminels. « Le scénario le plus probable est que la commanditaire soit un Etat-Nation », soupçonne Roel Schouwenberg, chercheur chez Kaspersky Lab. L'éditeur de solution de sécurité a découvert le réseau l'année dernière lors d'une enquête sur plusieurs attaques contre l'IT de services diplomatiques. Les pirates, soupçonnés d'avoir « des origines russophones » ont utilisé un malware avec une architecture modulaire comprenant des extensions, du code pour le vol d'informations et des trojans backdoor.

Ce logiciel malveillant est appelé Rocra, un diminutif d'Octobre Rouge. Kaspersky a recensé des centaines de victimes dans 69 entreprises. Mais Roel Schouwenberg précise, « il est probable qu'il y ait plus de victimes, mais nous ne sommes pas au courant de tout ».

Des attaques très élaborées

Dans le détail, les cybercriminels ont créé plus de 60 noms de domaines, hébergés plusieurs sites dans différents pays, dont la majorité en Allemagne et en Russie. La majorité de ces serveurs ont été utilisés comme proxy pour cacher le serveur de commande et contrôle au coeur de l'opération. De plus, les informations sensibles avaient une grande variété d'extensions. Par exemple, les chercheurs ont retrouvé une extension « acid », qui semble être des documents chiffrés avec le logiciel Cryptofiler Acid, utilisé par l'Union européenne et l'OTAN.

« Auparavant, les attaques ciblées ne comprenait pas de vols de fichiers chiffrés avec ce logiciel », rapporte Roel Schouwenberg. Les attaquants ont utilisé une campagne de phishing par mail pour inciter leurs victimes à ouvrir les pièces jointes qui exploitent les failles de la suite Office de Microsoft.

Parmi les paramètres inhabituels de Rocra, on trouve un plug-in « résurrection » ciblant Reader d'Adobe et la suite Office. Grâce à ce module, les pirates ont pu reprendre le contrôle du système, même lorsque le corps principal du malware avait été découvert et traité. Enfin, le Rocra est capable de voler des données sur les terminaux mobiles comme les smartphones (Apple, Nokia, smartphones sous Windows Mobiles).

Octobre Rouge : Kaspersky démasque une vaste opération de cyberespionnage

1

Réaction

L'éditeur russe de solutions de sécurité a mis à jour une opération de cyberespionnage de grande ampleur. Oeuvrant depuis 2007, le plan Octobre Rouge a réussi à voler des informations sensibles dans plusieurs pays.

Newsletter LMI

Recevez notre newsletter comme plus de 50000 abonnés

Commentaire

Suivre toute l'actualité

Newsletter

Recevez notre newsletter comme plus de 50 000 professionnels de l'IT!

Je m'abonne

On note plusieurs éléments pour le moins discordant :

Signaler un abus- Seule, cette société dont le siège est à Moscou donne cette information.

- Elle émet la probabilité que se sont "des russes" qui auraient piratés les sites.

- Aucune autre société d'anti-virus, aucun pays, aucune société ne communique sur ce sujet !

- Kapersky donne une information publique alors qu'ils reconnaissent ne pas avoir détecté le serveur primaire de cette "pyramide". On avertit les hackers avant de les avoir repérés.

- Ces méfaits seraient en cours depuis 2007 avec une série d'outils pirates détectés normalement par notre hardware et des outils logiciels (fournis par Kapersky entre autre ! Personne n'a rien détecté depuis plus de 5 ans !!!???

Une très belle carte des pays touchés avec en prime le type de documents détournés !

Cette information reste pour nous au "conditionnel".

PR