Au fil des ans, Microsoft n'a cessé d'améliorer sa solution de protection des endpoint (dispositifs en bout de réseau). Après un léger toilettage en 2019, Defender ATP s'est vu adjoindre l'année dernier un composant de détection avancée des menaces (EDR) d'abord appelé Defender XDR avant d'être finalement renommé Defender for Endpoint. Disponible depuis quelques mois en bêta (public preview), cette version fait aujourd'hui un bond en avant avec la prise en charge des dispositifs non Windows.

Ce support doit aider les entreprises à détecter plus facilement, et surtout répondre plus rapidement à des incidents de sécurité impliquant une grande variété de terminaux connectés au SI. Une problématique d'autant plus importante que les pirates s'attaquent de plus en plus souvent à ces matériels et plus du tout uniquement aux PC fixes et mobiles sous Windows. En visant ces terminaux, les acteurs malveillants espèrent plus facilement accéder à des ressources et/ou privilèges (réseau, applications, bases de données...) via des déplacements latéraux notamment. Selon des derniers chiffres du RSSI de Microsoft, Bret Arsenault, les utilisateurs sont 71% plus susceptibles d'être infectés via un terminal non administré par l'entreprise.

Des politiques à définir pour les terminaux personnels des employés

Les entreprises ayant déjà mis en place la dernière bêta de Defender for Endpoint peuvent désormais avoir de la visibilité sur des terminaux non gérés connectés au SI tournant sur Linux, macOS, iOS et Android. Mais également des matériels réseaux comme des routeurs, des firewalls, des contrôleurs WLAN, etc. Le processus de détection se fait en quelques minutes d'après Microsoft. Suite à cette prise en charge, il est possible de créer des workflows pour intégrer et sécuriser ces terminaux et matériels au SI de l'entreprise. Les équipes informatiques seront ainsi capables de plus facilement configurer ces derniers pour recevoir des dernières mises à jour de sécurité. A noter, précision importante, que Defender for Endpoint n'enrôle pas par défaut les terminaux personnels des collaborateurs pour ne pas les faire apparaitre sur la liste d'inventaire des terminaux à contrôler. C'est donc à l'entreprise de mettre en place des règles d'accès et de connexion spécifiques, par exemple en interdisant tout terminal étranger et non reconnu à ne pas se connecter au SI de l'entreprise à l'instar d'une approche zero trust.

Pour accéder à cette fonction, aucun déploiement matériel ou logiciel n'est requis, sachant qu'elle ne change rien aux processus de sécurité déjà en vigueur. Des notifications et recommandations d'actions sont simplement envoyées aux administrateurs et responsables IT/sécurité qui pourront décider ou non de les suivre. Pour fonctionner, Defender for Endpoint requiert toutefois une licence Azure Defender. A noter que la solution s'intègre nativement à centre de sécurité (Security Center) de Microsoft et permet d'accéder à des informations supplémentaires telles que de l'arborescence de processus d'alertes ou encore des graphiques d'incidents. Des chronologies détaillées d'incidents ainsi que des détails de comportements sont aussi accessibles pour une durée qui peut s'étendre à 6 mois.

Des fonctions sécurité et de protection complètes

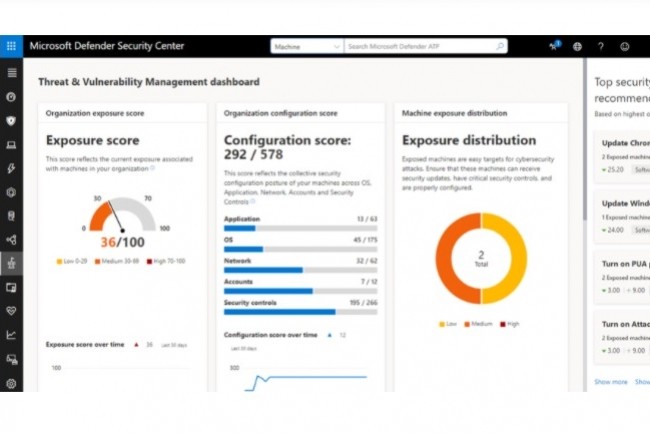

Les autres fonctions de Defender for Endpoint sont assez étendues, avec des capteurs de détection avancés des violations de règles de sécurité et des menaces inconnues reposant sur des capacités analytiques cloud. Mais aussi de la génération d'alertes tenant compte des bases de renseignements tierces de sécurité et de white hackers. « Defender for Endpoint inclut la gestion et l’évaluation des vulnérabilités basées sur les risques, la réduction de la surface d’attaque, une protection des endpoints dernière génération basée sur les comportements et optimisée par le cloud, la détection et la réponse aux incidents, l’automatisation des investigations et corrections, des services de recherche des menaces managés, des API enrichies et la gestion unifiée de la sécurité », indique Microsoft.

Commentaire