Le 11 juillet 2023, Microsoft est revenu sur une cyberattaque d'un acteur malveillant basé en Chine et identifié en tant que Storm-0558, de mettre la main sur une clé de compte pour accéder à Outlook. Une enquête technique a été lancée pour savoir comment ce cybergang a pu mettre la main sur la clé de signature de compte Microsoft, y compris sur la façon dont elle a été utilisée pour accéder à la messagerie électronique de l'entreprise. On en sait aujourd'hui un peu plus sur le mode opératoire des pirates dans un billet détaillé.

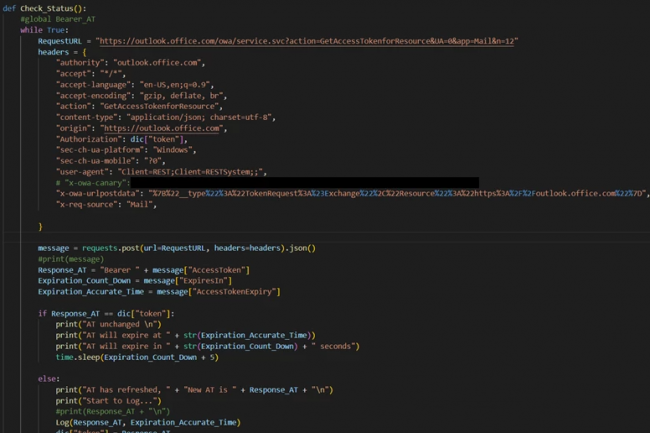

Après avoir remis une couche sur le soin accordé à la sécurité de son environnement de production (isolation, tokens physiques, MFA, zero trust), l'éditeur annonce rapidement la couleur. « Notre environnement d'entreprise, qui exige également une authentification et des dispositifs sécurisés, permet l'utilisation du courrier électronique, des conférences, de la recherche sur le web et d'autres outils de collaboration. Bien que ces outils soient importants, ils rendent également les utilisateurs vulnérables au spear phishing, aux logiciels malveillants de vol de jetons et à d'autres vecteurs de compromission des comptes », indique Microsoft.

« Notre enquête a révélé qu'une panne du système de signature grand public survenue en avril 2021 a donné lieu à un snapshot de processus défaillant. Les écrasements d'urgence d'informations sensibles ne devraient pas inclure la clé de signature. Dans ce cas, une condition de processus a permis à la clé d'être présente dans le crash dump (ce problème a été corrigé). La présence de la clé dans le crash dump n'a pas été détectée par nos systèmes (ce problème a été corrigé) », relate Microsoft.

Des enseignements tirés de cette compromission

Le fournisseur explique ensuite que c'est grâce à cette clé que le cybergang Storm-0558 a pu compromettre avec succès le compte d'entreprise d'un ingénieur de Microsoft. « En raison des politiques de conservation des logs, nous ne disposons pas de journaux contenant des preuves spécifiques de cette exfiltration par cet acteur, mais il s'agit du mécanisme le plus probable par lequel l'acteur a acquis la clé », indique la firme de Redmond.

Suite à cet incident, Microsoft a tiré des enseignements et renforcé la sécurité et les accès à ses systèmes dans le cadre de sa stratégie de défense en profondeur. Parmi les principales améliorations : identifier, détecter et résoudre le problème de présence de token dans les éliminations de crash dump, améliorer l'analyse des informations d'identification pour mieux détecter la présence de la clé de signature dans l'environnement de débogage. Et également publier des bibliothèques optimisées pour automatiser la validation de l'étendue des clés de sécurité dans les bibliothèques d'authentification, et clarifier la documentation associée.

Commentaire