Face à la tornade Log4j, les DSI passent au peigne fin leurs applications et services pour combler les failles liées à cette bibliothèque de journalisation d'Apache pour les environnements Java. Mais les éditeurs ont également beaucoup de pain sur la planche pour combler les trous de sécurité de leurs solutions comme c'est le cas dernièrement pour VMware. Le spécialiste en virtualisation a ainsi corrigé des vulnérabilités pour éviter des exploits Log4Shell dans son produit de virtualisation d'applications et de postes de travail Horizon. Pour autant, le message est loin d'avoir été reçu 5/5 par les entreprises.

La situation est en effet pour le moins alarmante : selon un dernier rapport de NHS Digital, des attaquants visent spécifiquement les serveurs VMware Horizon pour installer des web shells. Pour lutter contre les exploits en cours et l'installation de scripts malveillants débouchant sur tout un tas d'attaques (exfiltration de données, déploiement de rançongiciels...). Le NHS n'est pas le seul à avoir averti du danger, c'est également le cas de Microsoft qui a prévenu qu'un cybergang chinois (DEV-0401) était parvenu à déployer le ransomware Night Sky sur des serveurs Horizon exposés sur Internet. Un petit tour sur Shodan montre qu'il existe encore à ce jour plus de 24 000 de serveurs VMware Horizon toujours vulnérables.

Appliquer d'urgence les correctifs du bulletin VMSA 2021-0028

« Même avec les alertes de sécurité de VMware et les efforts continus pour contacter directement les clients, nous continuons à voir que certaines entreprises n'ont pas mis à jour », alerte Kerry Tuttle, directeur de la communication de VMware. « Les clients qui n'ont pas appliqué le correctif ou la dernière solution de contournement fournie dans l'avis de sécurité de VMware risquent d'être compromis - ou peuvent avoir déjà été compromis - par des acteurs de la menace qui exploitent la vulnérabilité Apache Log4shell pour compromettre activement les accès non corrigés à Internet. Environnements horizons ».

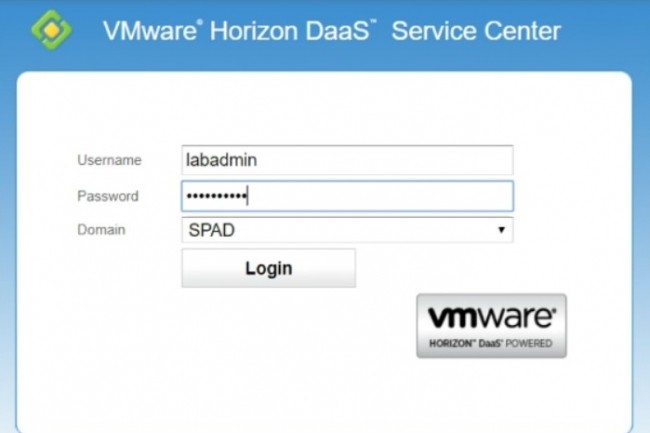

Pour se prémunir d'exploits Log4Shell sur les serveurs Horizon, il est donc impératif d'appliquer les patchs du bulletin de sécurité VMSA 2021-0028 de VMware, publié pour la première fois le 10 décembre dernier et depuis mis régulièrement à jour. Les CVE-2021-44228 et CVE-2021-45046 affectent Horizon (8.x et 7.x), DaaS (9.1.x et 9.0.x), Cloud Connector (1.x et 2.x) et Agents Installer (21.x.x et 20.x.x).

VMware n'est bien sûr par le seul éditeur touché par les vulnérabilités liées à Log4j, c'est le cas pour quasiment tous les fournisseurs de la planète : Adobe, Amazon, Atlassian, Broadcom, Cisco, Citrix, Debian, Docker, FortiGuard, F-Secure, IBM, Juniper Networks, McAfee, Microsoft, MongoDB, Okta, Oracle, Red Hat, SolarWinds, SonicWall, Sophos, Splunk, Trend Micro, Ubuntu, Zoho, Zscaler...

Commentaire