Récemment, CrowdStrike a pu observer le déploiement d’un pilote malveillant par le groupe Scattered Spider. Pour cela, il se sert d'une tactique dite de BYOVD (bring your own vulnerable driver). Selon l’éditeur, l’emploi persistant de cette technique par les cybercriminels est un avertissement aux experts de la sécurité, car elle exploite des déficiences de longue date dans les protections du noyau Windows. Dans cette dernière attaque BYOVD observée et bloquée par le système de sécurité Falcon de CrowdStrike, Scattered Spider a essayé de déployer un pilote de noyau malveillant via une vulnérabilité référencée CVE-2015-2291, présente dans le pilote de diagnostic Intel Ethernet pour Windows (iqvw64.sys).

Selon la base de données nationale des vulnérabilités du NIST (National Institute of Standards and Technology), cette faille du pilote de diagnostic Intel Ethernet provoque un déni de service ou éventuellement exécute du code arbitraire avec les privilèges du noyau sous Windows. « Les clients de CrowdStrike doivent s'assurer qu'ils peuvent localiser et corriger le pilote Intel Display Driver vulnérable spécifié dans le CVE-2015-2291. En appliquant en priorité les correctifs aux pilotes vulnérables, on peut atténuer ce problème et d'autres vecteurs d'attaque similaires impliquant l'utilisation abusive de pilotes signés », a déclaré CrowdStrike dans un blog sur l'exploit Scattered Spider.

Attaques BYOVD

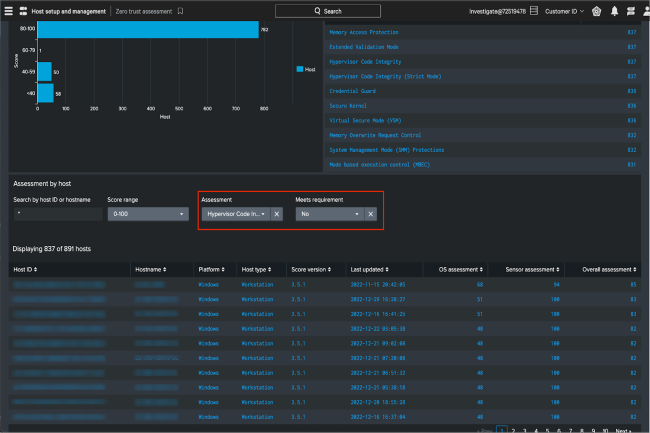

Généralement, les attaques BYOVD, ou Bring Your Own Vulnerable Driver, utilisent des pilotes signés légitimement, mais vulnérables, pour effectuer des actions malveillantes sur les systèmes. Dans une attaque BYOVD, l'attaquant peut utiliser les vulnérabilités des pilotes pour exécuter des actions malveillantes avec des privilèges au niveau du noyau. « Des outils disponibles publiquement, comme KDMapper, permettent aux adversaires de tirer facilement parti du BYOVD pour mapper des pilotes non signés en mémoire », a expliqué CrowdStrike. Selon les chercheurs, durant la dernière décennie, la technique BYOVD a été fréquemment utilisée contre Windows, et les cybercriminels continuent de l'utiliser, car l’OS n'a pas correctement mis à jour sa liste de blocage des pilotes vulnérables. En 2021, Microsoft a déclaré que les pilotes présentant des vulnérabilités de sécurité confirmées seraient bloqués par défaut sur les terminaux Windows 10 avec la fonction d’intégrité de mémoire Hypervisor-Protected Code Integrity (HVCI) activée, via des listes de blocage mises à jour automatiquement via Windows Update.

Les pilotes vulnérables, un problème persistant de Windows

Cependant, plusieurs chercheurs et entreprises de cybersécurité, dont Sophos, ont observé que les attaques BYOD réussies contre Windows ont perduré, et que les listes de blocage des pilotes vulnérables utilisés par les fonctions de sécurité de Windows n'ont pas été mises à jour régulièrement. Après le signalement de ce type d’attaques fin 2022, Microsoft a déclaré à plusieurs reprises qu'elle travaillait sur le problème. « La liste des pilotes vulnérables est régulièrement mise à jour, mais des commentaires font état d’un délai dans la synchronisation entre les versions du système d'exploitation. Nous avons corrigé ce problème et il sera pris en charge dans les prochaines et futures mises à jour de Windows. La page de documentation sera actualisée dès que de dernières mises à jour seront publiées », avait par exemple déclaré le fournisseur au site Ars Technica.

Mais les attaques BYOVD persistent. CrowdStrike a déclaré que Scattered Spider avait essayé « d'utiliser l'espace privilégié du pilote fourni par le pilote Intel vulnérable pour écraser des routines spécifiques dans le pilote de Falcon… mais le logiciel l’en a empêché et l’information a été immédiatement transmise au client avec un compte rendu d’analyse ». Ces derniers mois, l’éditeur a constaté que le groupe tentait de contourner d'autres outils pour points de terminaison, notamment Microsoft Defender for Endpoint, Palo Alto Networks Cortex XDR et SentinelOne. L’entreprise de sécurité a déclaré avoir identifié plusieurs versions d'un pilote malveillant signées par différents certificats et autorités, notamment des certificats volés émis à l'origine par Nvidia et Global Software LLC, et un certificat de test auto-signé. « Le but de l'adversaire est de désactiver les capacités de visibilité et de prévention des produits de sécurité des points d’extrémité afin de poursuivre ses actions malveillantes sur ses cibles », a déclaré CrowdStrike.

L'ingénierie sociale comme porte d’entrée

Dans la plupart des enquêtes menées par CrowdStrike depuis juin 2022, c’est l'ingénierie sociale qui a permis à Scattered Spider d’obtenir l'accès initial aux systèmes. L’attaquant a exploité des appels téléphoniques, des SMS et/ou des messages Telegram pour se faire passer pour un membre du personnel informatique. Dans un rapport de décembre expliquant ces méthodes d'accès, l'entreprise de sécurité a déclaré que, lors des attaques, l'adversaire demandait aux victimes soit d’aller sur un site Web conçu pour voler les identifiants avec le logo de l'entreprise et de saisir leurs informations d'identification, soit de télécharger un outil de gestion de surveillance à distance qui permettrait à l'adversaire de se connecter à distance et de contrôler leur système.

De plus, selon la firme américaine quand l'authentification multifactorielle (MFA) était activée, l'adversaire traitait directement avec la victime pour la convaincre de partager son mot de passe à usage unique, ou indirectement en insistant pour faire valider le message d'authentification MFA. « Une fois l'accès obtenu, l'adversaire évite d'utiliser un logiciel malveillant unique et privilégie une large panoplie d'outils de gestion à distance légitimes pour maintenir un accès persistant », a indiqué CrowdStrike. Le groupe de cybercriminels Scattered Spider - également connu sous le nom de Roasted 0ktapus, et UNC3944 - a été très actif. Dans son rapport de décembre, l’éditeur a attribué (avec un faible degré de confiance) à Scattered Spider une campagne d'intrusion ciblant des entreprises de télécommunications et d'externalisation des processus métier (Business Process Outsourcing, BPO).

Même si cette semaine CrowdStrike a déclaré que cette méthode semble aussi cibler des industries spécifiques, les entreprises de tous les secteurs devraient appliquer les meilleures pratiques de sécurité pour se défendre contre les pilotes vulnérables ainsi que les attaques comprenant d'autres exploits. « Comme l'adversaire exploite largement les comptes valides comme vecteur d'accès initial, un examen supplémentaire de l'activité de connexion légitime et des approbations d'authentification à deux facteurs à partir d'actifs, de comptes ou de lieux inattendus est fortement recommandé », a encore déclaré CrowdStrike. Ce dernier conseille également aux sociétés d’adopter une approche rigoureuse de défense en profondeur pour surveiller les points d’extrémités, les charges de travail dans le cloud, les identités et les réseaux, et se défendre contre les adversaires avancés et persistants. CrowdStrike propose également des recommandations de meilleures pratiques à ses propres clients, en suggérant des configurations de la plate-forme Falcon qui peuvent prévenir et mettre en quarantaine l'activité BYOVD décrite dans son rapport.

Commentaire