Le début d’année est orienté sécurité pour Apple avec la découverte par des universitaires du Georgia Institute of Technology de deux vulnérabilités existant depuis 2021. Signalées par Bleepingcomputer, les failles peuvent entraîner des attaques par canal latéral pour dérober des données sur des sites web. Un site malveillant pourrait, par exemple, voir les données de localisation à partir d'un onglet de Google Maps, ou des courriels non chiffrés à partir d'un onglet de navigateur ouvert qui est connecté à un compte de messagerie sécurisé. Informations bancaires, données de connexion, historique des achats : les cibles potentielles sont nombreuses.

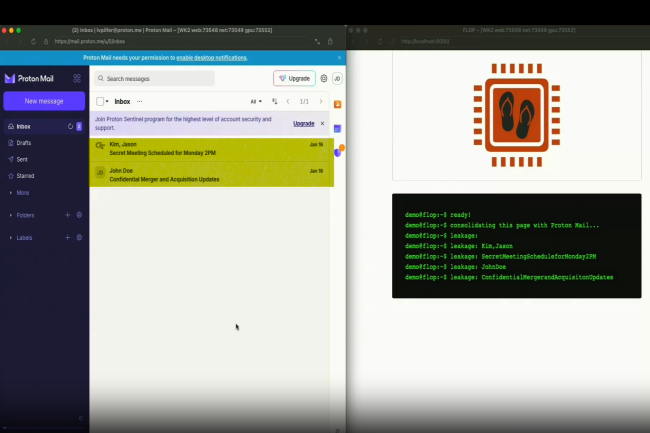

La plupart des navigateurs mettent les sessions web en « bac à sable », de sorte qu'un onglet ou une fenêtre du navigateur ne peut pas accéder aux données d'autres onglets/fenêtres. Les vulnérabilités Slap et Flop exploitent les caractéristiques des derniers processeurs Apple pour contourner ce sandboxing.

Détails sur les deux attaques Slap et Flop

Les puces Silicon M2 et A15, A16 et A17 sont dotées d’une fonction appelée LAP (load adress prediction), qui « tente de prédire la prochaine adresse mémoire à laquelle le noyau accèdera », précise les chercheurs dans leurs travaux. Slap, acronyme pour speculation attack via load adresse prediction commence par entraîner faussement cet algorithme prédictif, puis s’en sert pour extraire des données ciblées d’autres processus du navigateur. L’attaque marche uniquement dans Safari.

A partir de la génération de puces Silicon M3 et A17, Apple va plus loin dans la prédiction avec la fonction Load Value Predictor (LVP). « Elle prévoit la valeur des données qui sera renvoyée par la mémoire », glisse les experts. Ils ajoutent, « des erreurs de prédiction dans ces mécanismes peuvent entraîner l'exécution de calculs arbitraires sur des données hors champs ou sur des valeurs de données erronées ». Ainsi se caractérise l’attaque Flop, acronyme de False Load Output Predictions, qui fonctionne également sur Safari mais aussi sur Chrome.

De nombreux terminaux concernés

Selon les chercheurs, les terminaux Apple suivants disposent des composants nécessaire à l'exécution de ces failles.

- Tous les ordinateurs portables Mac à partir de 2022 (MacBook Air, MacBook Pro) ;

- Tous les ordinateurs de bureau Mac à partir de 2023 (Mac Mini, iMac, Mac Studio, Mac Pro) ;

- Tous les modèles d'iPad Pro, Air et Mini à partir de septembre 2021 (iPad Pro 6e et 7e génération, iPad Air 6e génération, iPad Mini 6e génération) ;

- Tous les iPhone à partir de septembre 2021 (modèles iPhone 13, 14, 15 et 16, iPhone SE 3e génération).

Apple temporise mais travaille sur un correctif

Les chercheurs du Georgia Institute of Technology affirment qu'il n'existe aucune preuve que Slap ou Flop aient été utilisés dans la nature. De même, Apple a déclaré à BleepingComputer : « Sur la base de notre analyse, nous ne pensons pas que ce problème pose un risque immédiat pour nos utilisateurs. »

La firme de Cupertino n’écarte cependant pas le problème et déclare travailler sur un correctif sans donner une date de disponibilité. La faille Slap a été révélée à Apple le 24 mai dernier et Flop le 3 septembre 2024. Depuis, le fournisseur a publié de nombreuses mises à jour de sécurité mais aucune à ce jour corrigeant ces deux trous de sécurité.

Commentaire