Les failles DNS - au niveau logiciel, résidant dans la pile de ce protocole ou services associés - sont loin d'être rares. Ces derniers mois, elles se sont même multipliées (SIGRed, DNSpooq...) et des actions sont entreprises pour tenter d'endiguer les cyber-risques qui en découlent. Comme la NSA par exemple qui a annoncé il y a quelques mois travailler sur un DNS sécurisé pour éviter les cyberattaques visant des sous-traitants.

Cette fois, ce sont des chercheurs en sécurité de Forescout et JSOF qui tirent la sonnette d'alarme en levant le voile sur un éventail de 9 failles affectant des implémentations DNS dans 4 couches TCP/IP populaires. « Les nouvelles vulnérabilités apparaissent dans les logiciels informatiques bien connus (FreeBSD) et dans les micrologiciels IoT / OT populaires, tels que comme Nucleus NET de Siemens », ont prévenu les chercheurs.

100 millions de terminaux à risque sur 1 milliard

Baptisée NAME:WRECK, cette cybermenace ne touche heureusement pas tous les terminaux tournant sur Nucleus, FreeBSD ou encore IPnet et NetX, mais seulement, d'après leurs estimations, 1% des déploiements ce qui représente tout de même 100 millions de terminaux. « Les nouvelles vulnérabilités permettent soit le déni de service ou exécution de code à distance. Déploiement globalisé et exposition externe de clients DNS vulnérables conduit à augmenter considérablement la surface d'attaque », expliquent les chercheurs.

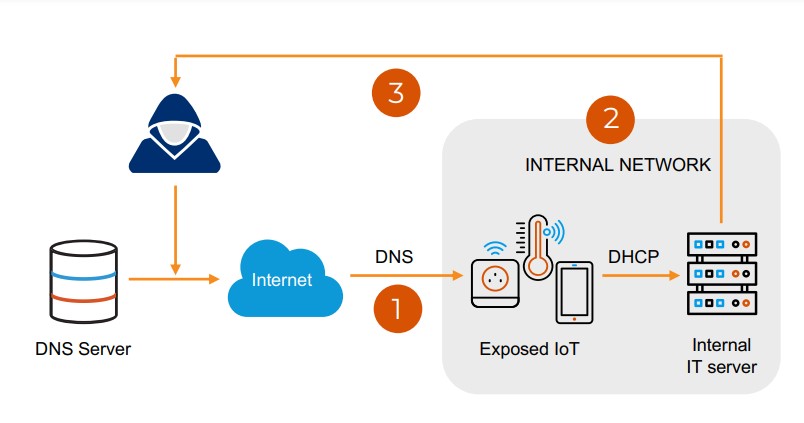

Schéma de scénario d'attaque exploitant des vulnérabilités NAME:WRECK. (crédit : Forescout / JSOF)

Les 9 vulnérabilités qui ont fait l'objet de la recherche sont relatives à FreeBSD (CVE-2020-7461), IPnet (CVE-2016-20009), Nucleus NET (CVE-2020-15795, CVE-2020-27009, CVE-2020-27736, CVE 2020-27737, CVE 202027738 et CVE-2021-25677) et NetX (en attente d'assignation CVE). Elles présentent des risques d'exécution de code malveillant distant, du déni de service ou encore de l'empoisonnement de cache DNS. Les versions des piles TCP/IP ayant été analysées comme vulnérables sont Nucleus RTOS 4.3, FreeBSD 12.1, IPnet VxWorks 6.6 et NetX 6.0.1.

Patcher ou prévenir les cyber-risques

Dans leur étude, les chercheurs de Forescout et JSOF décrivent des scénarios d'attaque basées sur de précédents exploits ayant utilisé des terminaux IoT à la fois comme points d'entrées et pour de l'exfiltration de données. Parmi les scénarios, l'attaquant obtient un accès initial à un réseau de l'organisation en compromettant un appareil émettant des requêtes DNS vers un serveur sur Internet. Un autre scénario malveillant consiste à mettre en place un DNS serveur dans le réseau interne et exploitant les appareils diffusant des requêtes mDNS.

Pour se protéger des failles NAME:WRECK, pas de secret il faut appliquer les patchs de sécurité et surtout s'assurer que les fournisseurs des terminaux concernés sous FreeBSD, Nucleus NET et NetX proposent bien leurs propres mises à jour aux clients. Le cas échéant, certains conseils peuvent aider comme découvrir et inventorier les appareils exécutant les piles vulnérables, appliquer les contrôles de segmentation et un réseau approprié pour atténuer les risques liés aux appareils vulnérables, surveiller les correctifs la publication de correctifs pour les terminaux concernés. Ou encore configurer les appareils pour qu'ils s'appuient sur des serveurs DNS internes autant que possible et surveiller de près le trafic des DNS externes pour repérer des paquets malveillants, mais aussi tout le trafic réseau pour éviter des zero day affectant les clients DNS, mDNS et DHCP.

Commentaire