Que deviennent les fonds volés après une cyberattaque, par exemple par ransomware ? Pour tenter d'y voir plus clair sur la question, une étude menée par BAE Systems pour le compte de Swift « Follow the Money » sur la base d'une enquête de plus de 11 000 établissements financiers. Dans le cadre de leurs activités, les cybercriminels ont à leur disposition plusieurs techniques pour blanchir l'argent volé grâce à leurs méfaits, issu par exemple des cyberattaques par ransomware qui pullulent en ce moment. Pour cela, ils suivent une action en trois temps, passant tout d'abord par l'introduction de fonds d'origine criminelle dans le système financier (placement), puis leur transition par le système financier pour maquiller leur origine (superposition), avant de réintroduire les fonds blanchis dans l'économie légitime, voire dans une entreprise criminelle (intégration).

« Diverses méthodes sous-tendent la façon dont les fonds sont généralement retirés d'une banque lors d'un cyber-braquage à grande échelle, comme ainsi que les techniques de blanchiment d'argent qui visent à dissimuler leur mouvement ultérieur. Il peut aussi y avoir chevauchement significatif entre les phases de blanchiment d'argent dans la réalité », indique le rapport. Pour préparer leur coup, les cybercriminels réalisent un véritable travail de préparation de terrain qui passe par l'accès à des comptes bancaires pour faire transiter leurs fonds via un circuit élaboré de mules financières que les cybercriminels n'hésitent pas à recruter pour l'occasion. « Les cybercriminels sont devenus plus créatifs avec leurs méthodologies pour recruter des mules. Certains cybercriminels entraînent souvent des victimes innocentes à blanchir de l'argent avec la promesse d'un argent facile en utilisant des offres d'emploi, des publications en ligne, des médias sociaux et autres méthodes », indique l'étude.

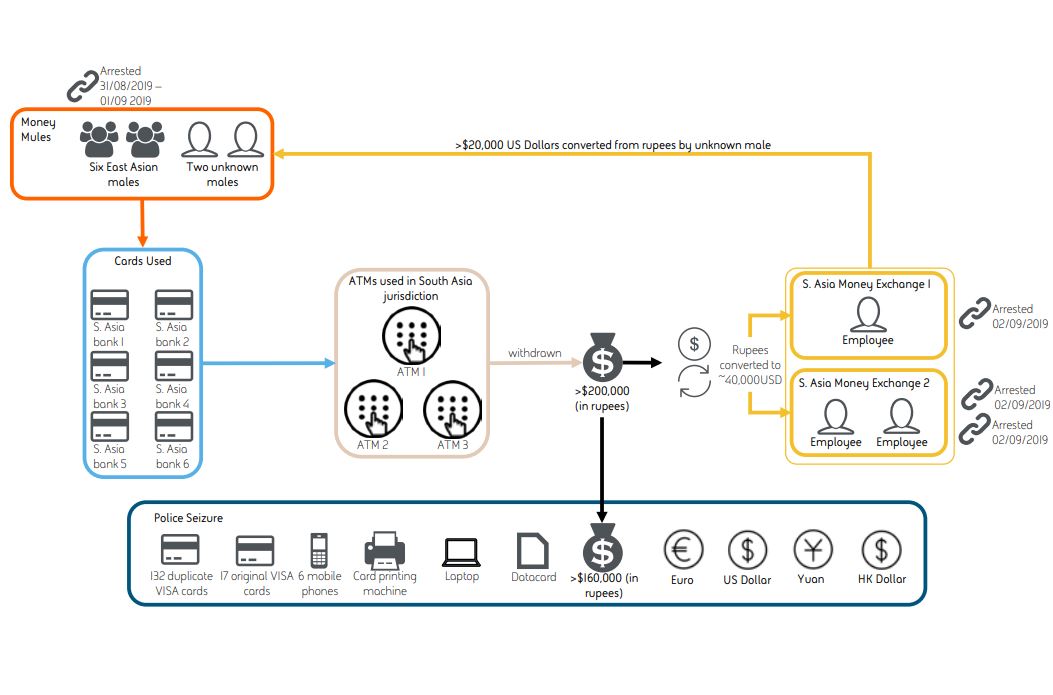

Schéma type d'un cyber-braquage basé sur les distributeurs de billets avec description du rôle mules et des mécanismes de blanchiment d'argent. (crédit : BAE Systems / Swift)

Des sociétés écrans pour accéder au système financier mondial

L'objectif principal des mules financières : servir d'intermédiaires pour les cybercriminels et les organisations criminelles en agissant comme pont entre l'exfiltration de fonds volés d'une banque au transfert de ces fonds au bénéfice des criminels. D'après le rapport, les opérations de ce types n'implique au maximum pas plus d'une dizaine de mules, exception faite de cyberattaques de très grande ampleur comme a pu l'être en particulier celle du groupe Lazarus qui a compromis plus de 12 000 distributeurs de billets dans 28 pays. A l'échelle internationale dans des actions coordonnées avec le soutien d'Europol, Eurojust et l'European Banking Federation, 3 833 mules financières ont ainsi pu être débusquées, 386 recruteurs de mules dont 228 ont pu être arrêtés, avec à la clé éviter des pertes de 12,9 millions d'euros.

« Les sommes extorquées dans les DAB lors des cyber-braquages ont tendance à être immédiatement échangées en dollars américains sur des places de marché. Cette étape du processus pourrait suggérer la complicité d'employés de ces places soutenant un processus de blanchiment d'argent ou bien une négligence dans le cas d'un pot-de-vin », précise l'étude. « La création de sociétés écrans peut être utilisée par certaines juridictions comme une méthode pour contourner les effets négatifs des sanctions imposées et permettre un accès secret au système financier mondial. Cela facilite également la possibilité d'obfusquer le flux de l'argent et dissimuler diverses techniques de blanchiment d'argent ».

Cryptage homomorphe et sensibilisation parmi les actions de lutte

Au-delà du partage d'informations financières et de la création d'une équipe dédiée à la surveillance des transactions de fonds mise en place en 2017 par Swift, différentes technologies sont utilisées par les établissements financiers pour faire face à ces cyber-extorsions. Parmi lesquelles l'utilisation du cryptage homomorphe permettant d'exécuter des requêtes sur des ensembles de données cryptés ou ouvertes détenus par d'autres organisations de manière à renforcer la confidentialité et protéger la nature des requêtes effectuées, améliorer les canaux de signalement afin que les institutions puissent notifier leurs soupçons d'activités illicites auprès d'un organisme de confiance et compétent.

Malgré tous les efforts mis en place, la bataille s'annonce rude pour lutter contre une véritable professionnalisation des groupes cybercriminels, sachant que les organismes financiers sont loin de pouvoir lutter à armes égales avec leurs outils informatiques de contrôle. « Des experts en cybersécurité estiment que certaines banques n'investissent pas intelligemment dans la maintenance des systèmes et processus. Au lieu de cela, ils ont tendance à se concentrer sur des périmètres coûteux, complexes et solutions end point, plutôt que de se concentrer sur l'investissement dans les données centrées sécurité autour des principaux actifs de l'entreprise et la détection des abus et des intrusions en examinant les données et la couche d'application », prévient l'étude. « Les institutions financières continuent d'être vulnérables si elles ne parviennent pas à identifier et à corriger le réseau et vulnérabilités des applications avant que les criminels aient une chance de les exploiter. De même, des cours de sensibilisation du personnel réguliers et mis à jour, qui aident les employés comprendre et repérer les risques liés au spear-phishing ,sont des initiatives simples qui pourrait rapporter des dividendes ».

Commentaire