Comme son homologue Conti (dont il était un des successeurs en 2022), Black Basta a vu ses discussions internes publiées. Le 11 février dernier, un utilisateur de Telegram se servant du pseudonyme « ExploitWhispers » a divulgué des chats en russe de Black Basta échangés sur le protocole de communication décentralisé et open source Matrix. Les conversations contiennent des messages s'étalant sur environ un an, du 18 septembre 2023 au 28 septembre 2024.

Selon Prodaft, éditeur de solutions de threat intelligence, l’analyse des échanges montre les tensions internes dans le groupe de cybercriminels. Certains opérateurs ont par exemple escroqué les victimes en percevant la rançon sans leur fournir de déchiffreur fonctionnel. Par ailleurs, la décision de s’attaquer récemment à des banques russes a mécontenté certains affiliés d’origine russe. Le fameux « ExploitWhispers » est peut-être un des membres mécontents de l’orientation du groupe.

Des défections et la chute d’une franchise aux ressources immenses

Dans l’analyse des discussions, des experts en cybersécurité ont constaté que les dissensions portaient aussi sur des éléments techniques. Le ransomware a été jugé « moins efficace que celui d'autres grands groupes » souligne Prodaft. Il ajoute qu'au « début de l'année, des membres clés ont quitté Black Basta pour rejoindre le ransomware Cactus (Nurturing Mantis) ou d'autres groupes cybercriminels ». On se souvient qu’en janvier 2024 des experts avaient réussi à créer un déchiffreur en raison d’une faille trouvée dans le ransomware.

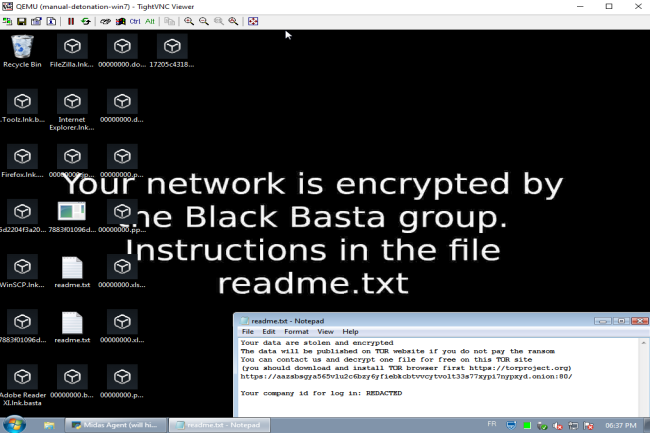

Une chose est sûre, Black Basta qui a été découvert en 2022 a vu ses campagnes diminuer au cours des mois qui ont suivi l’été 2024. Les dernières opérations connues ont eu lieu en décembre dernier. Le gang a néanmoins plus de 500 victimes à son actif (parmi lesquelles Baccarat dont le DSI a raconté son expérience au Monde Informatique) et a bénéficié d’un accès à d’immenses ressources (en 2023, le gang aurait réussi à extorquer 100 M$). Interrogé par nos confrères de Dark Reading, Christiaan Beek, directeur de l’analyse des menaces chez Rapid7 constate que les cybercriminels « avaient acheté une faille zero day dans Ivanti pour 200 000 dollars ». En fin d’année dernière, les cyberpirates passaient par Teams pour enrôler leurs victimes et les amener à télécharger des outils de surveillance à distance.

Commentaire