Après le piratage d’un outil au sein de Github Actions, les développeurs doivent se méfier également d’une campagne de phishing portant sur des alertes de sécurité sur leur compte GitHub. Le message apparemment légitime contient une application OAuth malveillante. Cette opération de type click-fix aurait déjà ciblé plus de 12 000 dépôts GitHub et peut déboucher sur une prise de contrôle totale des comptes et des codes affectés.

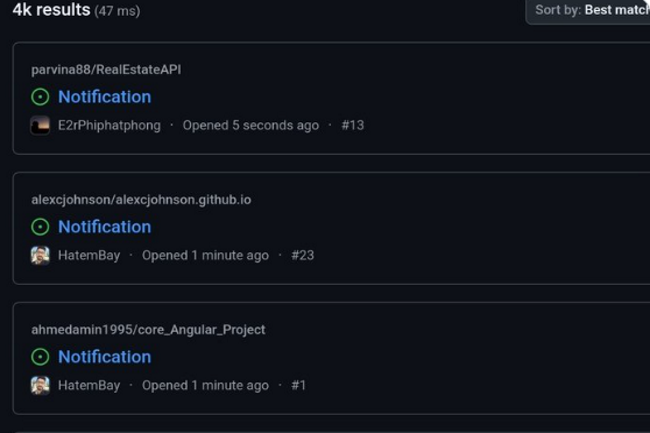

Les fausses alertes ont été signalées ce week-end par le chercheur en cybersécurité Luc4m par un message sur X en précisant qu’il avait comptabilisé près de « 4k tentatives en quelques minutes ». Dans son tweet, Luc4m écrit : « Alerte de sécurité : tentative d'accès inhabituelle ». Et : « Nous avons détecté une tentative de connexion à votre compte GitHub qui semble provenir d'un nouvel emplacement ou d'un nouvel appareil. »

La mise à jour des mots de passe et du 2FA recommandée par l’alerte

La notification propose un certain nombre de mesures pour sécuriser leurs comptes contre les activités non autorisées. « Si vous reconnaissez cette activité, aucune autre action n'est requise. Toutefois, s'il ne s'agit pas de vous, nous vous recommandons vivement de sécuriser votre compte immédiatement », peut-on lire. Les actions recommandées comprennent la mise à jour du mot de passe, l'examen et la gestion des sessions actives et l'activation de l'authentification à deux facteurs (2FA).

Cependant, toutes ces options étaient accompagnées de liens redirigeant à une page d'autorisation GitHub pour l'application OAuth « gitsecurityapp ». Cette page comprend une liste de permissions risquées, notamment l'accès aux dépôts publics et privés et leur suppression, la lecture ou l'écriture des profils d'utilisateurs, la lecture des membres d'organisations et des projets, ainsi que l'accès aux gists de GitHub. Le site d'information sur la cybersécurité BleepingComputer a indiqué que près de 12 000 référentiels avaient été ciblés jusqu'à lundi matin.

Une attaque affiliée à la Corée du Nord

Le message posté sur X par Luc4m fait allusion à de possibles liens avec un État-nation, en ajoutant : « Ça sent #DPRK ? » Comprendre la Corée du Nord ( Democratic People's Republic of Korea). Même rien d'autre n'a été dit sur le fil X, la Corée du Nord est connue pour utiliser des attaques de type « click-fix » dans le cadre de ses activités de cyberespionnage, Contagious Interviews étant l'une de ces campagnes les plus en vue. Toutes les fausses alertes GitHub contenaient les mêmes informations de connexion - lieu : Reykjavik, Islande, adresse IP : 53.253.117.8, et Device : Non reconnu. Pour se protéger, Luc4m a partagé quelques indicateurs de compromission (IoC) - compte GitHub : hishamaboshami, et App ID : Ov23liQMsIZN6BD8RTZZ. Le fil de discussion X ajoute également que la fausse « app de sécurité » a été déployée à l'aide de render, un cloud pour l'hébergement d'applications web.

Commentaire