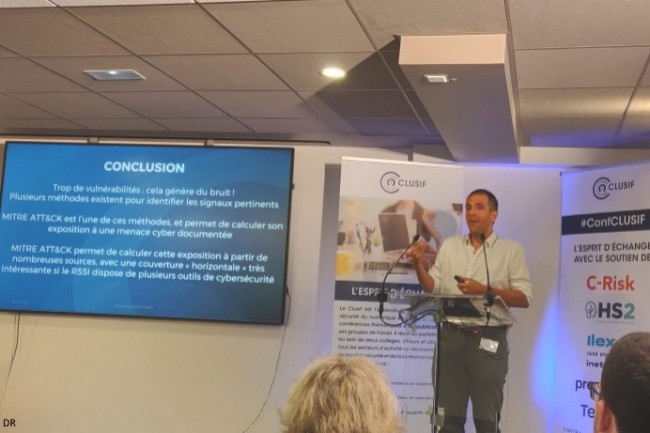

Le 8 juin, le Clusif a organisé une conférence pour présenter la base de connaissances Mitre Att&ck ainsi que différentes façons pour les entreprises d'utiliser celle-ci. Ce framework a été créé par Mitre Corporation afin de décrire des chemins d'attaques. Mais il peut répondre à de nombreux besoins, qu'il s'agisse d'analyser son exposition aux cybermenaces, d'améliorer sa couverture des risques, de prioriser des projets de cybersécurité ou encore d'évaluer le niveau de réduction des risques apporté par les solutions du marché.

Pour introduire la thématique, Benjamin Chelouche, architecte cybersécurité dans une institution de recherche européenne, évoque « le sentiment de solitude du RSSI » devant la masse des vulnérabilités, les enjeux de structuration et de compréhension du risque et la priorisation des menaces et des actions correctives à mettre en place. Face à ces enjeux, « Mitre Att&ck fournit un cadre de réflexion, qui permet de rationaliser la menace », ainsi qu'un langage commun entre tous les acteurs de la cybersécurité. Ce framework peut permettre à ces derniers de gagner en efficacité, à condition de comprendre comment l'utiliser, quelles sont ses possibilités, mais aussi ses limites.

Structurer les risques

Mitre Att&ck a été inventé en 2013 par Mitre Corporation. Depuis sa création en 1958, cette organisation américaine à but non lucratif développe différents éléments et pratiques pour structurer et rationaliser les risques, comprendre comment ils se déclinent sur le plan opérationnel et technique, mesurer l'impact des mesures collectives et faire le meilleur usage des outils de recherche de vulnérabilités. Parmi les plus connus figurent le framework Att&ck, mais aussi le programme CVE (Common Vulnerabilities and Exposures), qui recense les vulnérabilités de cybersécurité publiquement divulguées, ainsi que CWE (Common Weakness Enumeration), une liste des types de failles communément rencontrées dans les logiciels ou les matériels. Et tous ces modèles fonctionnent ensemble, comme l'explique Maxime Alay-Eddine, co-fondateur de Cyberwatch, en présentant comment utiliser Att&ck pour analyser les CVE présentes dans son système d'information.

« Le nombre de vulnérabilités a explosé, notamment car il est désormais plus facile de déclarer des CVE depuis quelques années », observe Maxime Alay-Eddine. « Mais si tout est important dans les rapports de scan de vulnérabilités, alors rien n'est important. » Il existe différentes méthodes de priorisation des CVE, comme CVSS, EPSS et SSVC, ou encore la méthode du moindre coût, où l'on se concentre sur les 20% les plus sensibles. Mais une difficulté subsiste : comment évaluer le risque lié à l'exploitation combinée de plusieurs vulnérabilités ? Mitre Att&ck permet de répondre à cet enjeu. « L'idée derrière celui-ci est de représenter une attaque complète, avec les phases post-exploitation d'une vulnérabilité », indique Maxime Alay-Eddine.

Relier les CVE à des chemins d'attaques

L'outil a démarré pour les environnements Windows, puis a été étendu à Linux, macOS, aux environnements mobiles (Android et iOS), et même aux systèmes de contrôle industriels (ICS). Présenté sous la forme d'une matrice, Mitre Att&ck recense actuellement 14 tactiques, depuis l'entrée dans le SI jusqu'à la réussite de l'attaque, et un peu moins de 200 techniques différentes, une même technique pouvant figurer dans différentes colonnes du tableau. « Att&ck décrit un chemin dont toutes les étapes ne sont pas forcément effectuées sur la même machine, car l'attaquant peut, par exemple, effectuer des déplacements latéraux », précise Maxime Alay-Eddine.

Celui-ci a ensuite détaillé comment projeter les CVE sur les chemins d'attaques susceptibles de les exploiter. Pour cela, il faut d'abord passer par les CWE. Chaque CVE est en effet associée à une catégorie CWE, comme la gestion incorrecte des privilèges. Sur le site des CWE, chaque description présente les chemins d'attaques associés, ou CAPEC (Common Attack Pattern Enumeration and Classification). Enfin, le site des CAPEC détaille les techniques de Mitre Att&ck. « On peut appliquer ces procédures à toutes les CVE, et cela peut s'automatiser, de façon à générer une heat map avec les vulnérabilités identifiées dans son système d'information », souligne Maxime Alay-Eddine. « Mitre Att&ck documente également de nombreuses menaces APT, lorsqu'un chemin a déjà été utilisé et documenté. Cela permet par exemple de superposer une menace qui a frappé un concurrent et la heat map réalisée sur l'entreprise », poursuit-il. De cette façon, les entreprises peuvent mesurer leur exposition à une menace et identifier les menaces à neutraliser, sous réserve que celles-ci soient documentées. Att&ck fournit également un socle commun pour discuter avec les fournisseurs de solutions, ou pour faire dialoguer un scan de vulnérabilités avec un EDR par exemple. Enfin, Att&ck a son pendant naturel, le framework Mitre D3fend, utilisable pour mesurer son niveau de réduction du risque.

Att&ck au service des SOC et équipes SSI internes

De son côté, Sébastien Wojcicki, responsable des opérations et expert en sécurité chez Advens, a expliqué comment Mitre Att&ck peut être utilisé dans un SOC (Security Operations Center), notamment pour fournir un format pivot entre les équipes opérationnelles et le CISO. « Tous deux partagent les mêmes enjeux, mais avec un prisme légèrement différent. Les opérationnels ont une approche par les techniques d'attaques, tandis que le CISO Office a une approche par les risques », pointe Sébastien Wojcicki. Mitre Att&ck permet d'apporter de la lisibilité aux deux parties, notamment sur la couverture du risque par les outils en place, à condition de comprendre comment s'en servir. « Un SOC a lui seul ne peut pas tout couvrir, certaines menaces comme les fuites de comptes à privilèges sortent de son périmètre », prévient Sébastien Wojcicki. Att&ck aide également à déployer les bonnes technologies aux bons endroits, là où c'est le plus pertinent pour intercepter une menace. Et il peut aider à prioriser les déploiements, en identifiant par exemple l'absence de couverture sur une tactique. « Mais il faut aussi construire une vision plus réelle et technique, afin de mesurer la protection réelle », nuance Sébastien Wojcicki. Celui-ci souligne également la nécessité d'un suivi lorsqu'une entreprise utilise le framework, car celui-ci évolue régulièrement. Enfin, la démarche doit rester simple, faute de quoi elle peut devenir très difficile à maintenir.

Au sein du Groupe ADP, le framework Att&ck sert d'outil de travail quotidien aux équipes chargées de la sécurité des SI, comme l'explique Aurélien Jolly, responsable sécurité IT. Il est notamment utilisé en phase de construction du système de sécurité, pour enrichir les analyses de risques lors des projets, ou affiner les méthodes de détection et de réponse aux menaces, en fournissant notamment des méthodes d'atténuation et de détection à envoyer aux SIEM. Lorsque certains sujets s'avèrent trop complexes à détecter, cela donne lieu à un projet qui intègre notre feuille de route de sécurité. Att&ck sert également lors des audits de sécurité. « Nous demandons à nos partenaires de référencer l'ensemble des techniques utilisées avec ce framework », indique le responsable.

En phase de run, Att&ck documente les campagnes menées par les red teams pour tester les capacités de détection d'activités suspectes, et il permet de relier les CVE identifiées par les scans de vulnérabilités à des risques. Il sert également à classifier les incidents de sécurité, en vue de mettre à jour le plan de surveillance et les règles de détection. Il facilite encore le suivi du maintien en conditions de sécurité, notamment grâce à une matrice de performance et des indicateurs de maturité sur les processus de sécurité. Enfin, les équipes SSI s'en servent pour évaluer le niveau de réduction des risques apporté par les différents outils du marché. « En agrégeant l'ensemble de ces éléments basés sur Att&ck, nous pouvons construire notre roadmap de cybersécurité et identifier les zones sur lesquels nous devons porter nos efforts », résume Aurélien Jolly.

Évaluer la cybersécurité des systèmes complexes

La RATP complète le framework avec une grammaire d'attaque tactique permettant de modéliser des scénarios d'attaque sur les systèmes de transport routier automatisés (STRA), en vue d'homologuer ces derniers sur la cybersécurité. Le framework Att&ck présente, en effet, certaines limitations, notamment dans la présentation linéaire des cyber kill chains, qui sont en réalité plutôt cycliques, ainsi que dans la sémantique, parfois imprécise. L'enjeu de ces travaux est de rapprocher le monde de la sécurité fonctionnelle et celui de la cybersécurité. « Les aspects techniques ne sont pas triviaux, mais les obstacles sont davantage d'ordre culturel, car les experts en sécurité fonctionnelle peinent à appréhender la logique d'un assaillant, tandis que du côté de la cybersécurité, il est difficile de comprendre la nécessité de modèles si rigoureux », observe Jean Caire, de la RATP.

Commentaire