Identifiée sous l’appellation de CVE-2023-22515 et de gravité 10, la faille critique dans Confluence Data Center et Server inquiète au plus niveau les autorités américaines. Le CISA (équivalent de l’Anssi aux Etats-Unis), le FBI et le MS-ISAC ont alerté sur une exploitation active de cette brèche provoquant une élévation de privilèges sans interaction de la part de l’utilisateur. Ils recommandent l’application immédiate des correctifs dans la plateforme collaborative.

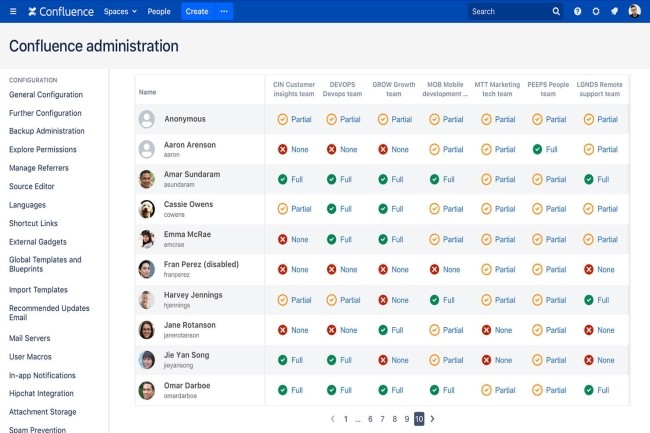

Atlassian a mis à jour les instances Confluence le 4 octobre dernier et invite à migrer vers des versions fiables (c'est-à-dire 8.3.3 ou plus, 8.4.3 ou plus, 8.5.2 ou plus). L’exploit touche les versions 8.0.0 et plus des instances. Les clients qui n'ont pas pu effectuer la mise à jour ont été invitées à arrêter les instances concernées ou à les isoler de l'accès à l'internet. Il a également été conseillé aux administrateurs de rechercher des indicateurs de compromission, notamment des comptes d'utilisateurs administrateurs nouveaux ou suspects.

L’exploitation de la faille va s’accentuer

Une semaine après que la CISA a ajouté le bogue à sa liste de vulnérabilités exploitées connues, Microsoft a révélé qu'un groupe de menace soutenu par la Chine et connu sous le nom de Storm-0062 (alias DarkShadow ou Oro0lxy) exploite la faille en tant que zero day depuis au moins le 14 septembre 2023.

Les données recueillies par la société de cybersécurité Greynoise indiquent que l'exploitation de CVE-2023-22515 semble jusqu'à présent très limitée, indique nos confrères de Bleepingcomputer. Néanmoins, cet optimisme pourrait bientôt changer, avec la publication de preuves de concept (PoC) développées par le pentester Valentin Lobstein et l'ingénieur en sécurité Owen Gong de Sophee, ainsi que des détails techniques complets sur la vulnérabilité publiés par les chercheurs de Rapid7 la semaine dernière.

Commentaire