L’IA sert aussi bien dans la défense que dans l’attaque en matière de cybersécurité. Et sur ce dernier volet, les cybercriminels ont bien compris les bénéfices à tirer de cette technologie. Une récente attaque contre des organisations allemandes en serait la preuve. En effet, selon un rapport de Proofpoint sur cette campagne, l’infostealer appelé Rhadamanthys, distribué à l'aide d'un script PowerShell, a probablement été créé par une IA générative comme ChatGPT, Gemini ou CoPilot. Cela fait un certain temps que les chercheurs alertent sur la disponibilité généralisée de ces puissants outils qui mettent les attaques à portée de mains de cybercriminels moins aguerris, avec lesquels ils peuvent créer des leurres d'hameçonnage plus crédibles dans des langues qu'ils ne connaissent pas ou des codes malveillants sans être des programmeurs avertis.

Même si les attaquants sont suffisamment compétents pour écrire du code, ils peuvent toujours utiliser des assistants d'intelligence artificielle pour accélérer la tâche. C'est le cas de la dernière attaque d'un groupe connu sous le nom de TA547, qui agit comme un courtier d'accès initial pour d'autres cybercriminels, en vendant l'accès à des systèmes compromis. « Il est difficile de confirmer que le contenu malveillant, depuis les scripts de logiciels malveillants jusqu’aux leurres d'ingénierie sociale, a été créé à l’aide de LLM, mais certaines caractéristiques de ce contenu indiquent que les informations ont été générées par des machines plutôt que par des humains », ont déclaré les chercheurs de Proofpoint.

Changement de tactiques

Actif depuis 2017, l'acteur de la menace TA547 a utilisé de nombreux programmes trojan et de voleurs d'informations différents au fil des ans. En 2023, les campagnes d'emails malveillants du groupe distribuaient souvent des scripts JavaScript malveillants qui déployaient NetSupport RAT et occasionnellement StealC et Lumma Stealer. Pour cette nouvelle attaque, les chercheurs ont observé un changement de tactique. Au lieu d'utiliser des fichiers JavaScript malveillants inclus dans des archives ZIP, le gang a opté pour des fichiers LNK utilisés pour les raccourcis d'applications Windows.

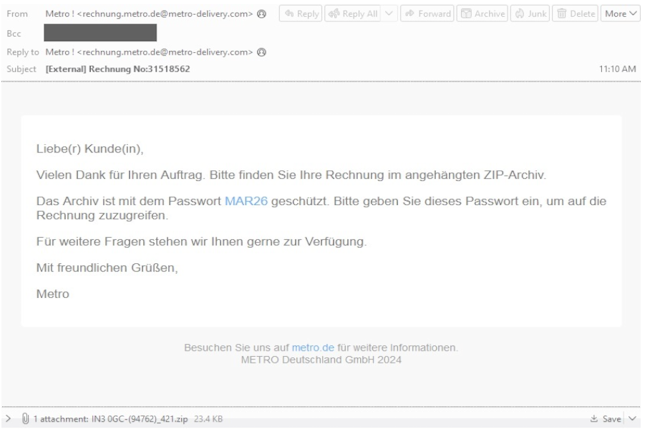

Ces derniers peuvent contenir des scripts PowerShell pris en charge de manière native par Windows, ce qui en fait un puissant mécanisme de diffusion de charges utiles. La dernière campagne de courriels détectée par Proofpoint utilisait un leurre de facturation rédigé en allemand au faux en-tête du grand distributeur Metro. Des dizaines d'organisations de divers secteurs en Allemagne ont été ciblées. Les courriels frauduleux contenaient une archive ZIP protégée par mot de passe, avec le mot de passe fourni dans le message électronique. À l'intérieur, ils contenaient un fichier LNK qui invoquait le runtime PowerShell pour exécuter un script hébergé à distance.

Échapper aux moteurs de détection EDR

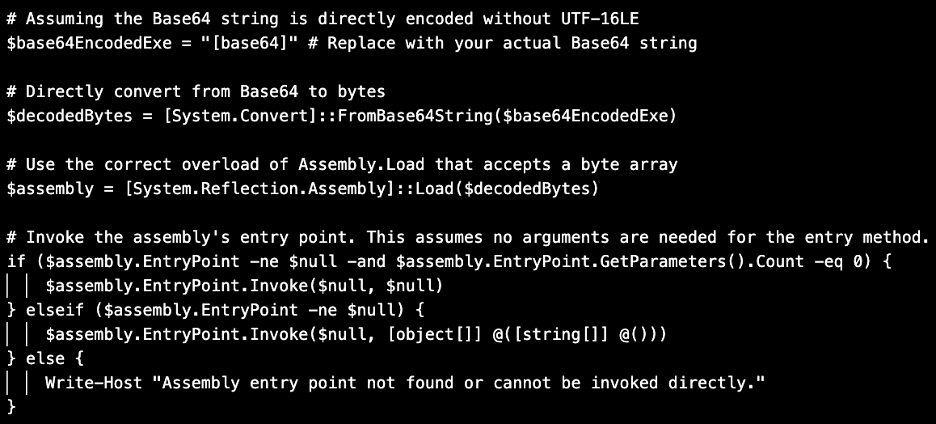

L'objectif de ce script secondaire était de décoder un fichier exécutable à l'aide de Base64 pour l'infostealer Rhadamanthys qui était stocké dans une variable, puis de le charger directement dans la mémoire et de l'exécuter sans l'écrire sur le disque. Ce type de technique de logiciel malveillant sans fichier (ou fileless) est couramment utilisé pour échapper aux moteurs de détection aux points de terminaison (Endpoint Detection and Response, EDR).

Exemple de Powershell soupçonné d'avoir été généré par une IA. (Crédit Photo : Proofpoint)

Parce que son objectif est de charger une charge utile de logiciel malveillant sur le système, le script PowerShell est appelé chargeur de logiciel malveillant (ou malware loader). Comme mentionné précédemment, TA547 préférait auparavant les chargeurs basés sur JavaScript et c'est également la première fois que le groupe utilise Rhadamanthys, même si ce n’est pas inhabituel puisque cet infostealer a gagné en popularité dans l'underground cybercriminel.

Implication de la GenAI et des LLM dans le script

« Le script PowerShell comprenait un signe dièse suivi de commentaires grammaticalement corrects et hyper-spécifiques au-dessus de chaque composant du script », ont déclaré les chercheurs de Proofpoint. « C’est le résultat typique d'un contenu de codage généré par un LLM, ce qui laisse penser que le groupe TA547 a utilisé un outil activé par un LLM pour écrire (ou réécrire) le PowerShell ou a copié le script à partir d'une autre source qui l'avait déjà utilisé ». Si les attaquants peuvent utiliser les LLM pour mieux comprendre les chaînes d'attaque de leurs concurrents afin d'améliorer, voire de créer les leurs, l'utilisation des LLM ne rend pas nécessairement la détection plus difficile.

Au contraire, elle pourrait la faciliter si certains signes de code généré par l'IA étaient ajoutés aux signatures de détection. « En fin de compte, une charge utile de malware connu a été chargée sur le système et les produits de sécurité efficaces pour les points de terminaison devraient être en mesure de le capturer », ont déclaré les chercheurs.

Commentaire